boční pohyb

co je boční pohyb?

laterální pohyb označuje techniky, které kybernetický útočník používá po získání počátečního přístupu k pohybu hlouběji do sítě při hledání citlivých dat a dalších vysoce hodnotných aktiv. Po vstupu do sítě útočník udržuje trvalý přístup pohybem v ohroženém prostředí a získáním zvýšených oprávnění pomocí různých nástrojů.

laterální pohyb je klíčovou taktikou, která odlišuje dnešní pokročilé přetrvávající hrozby (APTs) od zjednodušujících kybernetických útoků minulosti.

boční pohyb umožňuje aktérovi hrozby vyhnout se detekci a zachovat si přístup, i když byl objeven na stroji, který byl poprvé infikován. A s prodlouženou dobou prodlevy, krádež dat může nastat až týdny nebo dokonce měsíce po původním porušení.

po získání počátečního přístupu k koncovému bodu, například prostřednictvím phishingového útoku nebo infekce malwarem, se útočník vydává za legitimního uživatele a pohybuje se více systémy v síti, dokud není dosaženo konečného cíle. Dosažení tohoto cíle zahrnuje shromažďování informací o více systémech a účtech, získání pověření, eskalace oprávnění a nakonec získání přístupu k identifikovanému užitečnému zatížení.

2021 CrowdStrike Globální Hrozbu Zpráva

ke Stažení 2021 Globální Hrozbu Zprávy odhalit trendy ve útočníci se stále vyvíjí taktiky, technik a postupů, které naše týmy pozoroval minulý rok.

Stáhnout

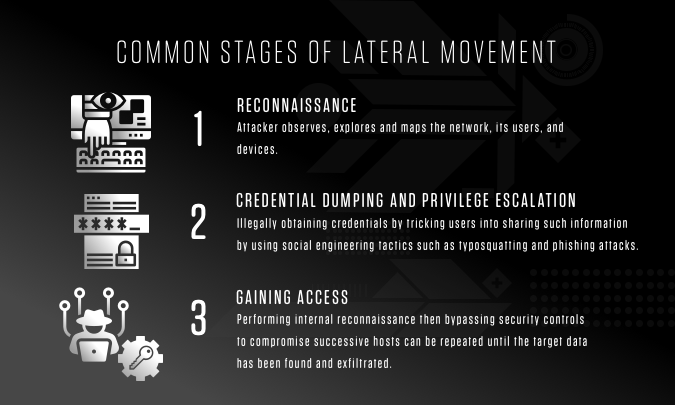

Společné Fázích Boční Pohyb

Tam jsou tři hlavní fáze boční pohyb: průzkum, pověření/oprávnění shromáždění, a získat přístup k jiným počítačům v síti.

průzkum

během průzkumu útočník pozoruje, zkoumá a mapuje síť, její uživatele a zařízení. Tato mapa umožňuje vetřelec pochopit hostit konvence a síťové hierarchie, identifikovat operační systémy, lokalizovat potenciální náklad a získat inteligenci, aby se informoval pohyby.

Škodlivý herci nasazení různých nástrojů, aby zjistili, kde jsou umístěny v síti, co mohou získat přístup k a co firewall nebo jiné odpuzovače jsou na místě. Útočník může využít mnoho externích vlastní nástroje a open-source nástrojů pro skenování portů, proxy, připojení a další techniky, ale zaměstnává vestavěné v systému Windows nebo nástroje podpory nabízejí tu výhodu, že je těžší odhalit.

zde jsou některé z vestavěných nástrojů, které lze použít při průzkumu:

- Netstat zobrazuje aktuální síťová připojení zařízení. To lze použít pro identifikaci kritických aktiv nebo pro získání znalostí o síti.

- IPConfig / IFConfig poskytuje přístup k informacím o konfiguraci sítě a umístění.

- ARP cache poskytuje informace o IP adrese fyzické adrese. Tyto informace lze použít k cílení na jednotlivé stroje uvnitř sítě.

- místní směrovací tabulka zobrazuje aktuální komunikační cesty pro připojeného hostitele.

- PowerShell, výkonný příkazový řádek a skriptovací nástroj, umožňuje rychlou identifikaci síťových systémů, ke kterým má Aktuální uživatel místní přístup správce.

jakmile útočník identifikuje kritické oblasti pro přístup, dalším krokem je shromáždění přihlašovacích údajů, které umožní vstup.

Dumping pověření a eskalace oprávnění

Chcete-li se pohybovat sítí, útočník potřebuje platné přihlašovací údaje. Termín používaný pro nezákonné získání pověření se nazývá “ dumping pověření.“Jedním ze způsobů, jak získat tato pověření, je přimět uživatele, aby je sdíleli pomocí taktiky sociálního inženýrství, jako jsou typosquatting a phishingové útoky. Mezi další běžné techniky krádeže pověření patří:

- Pass Hash je metoda ověřování bez přístupu k heslu uživatele. Tato technika obchází standardní ověřovací kroky zachycením platných hashů hesel, které po ověření umožňují útočníkovi provádět akce na lokálních nebo vzdálených systémech.

- Pass vstupenka je způsob ověřování pomocí vstupenek Kerberos. Vetřelec, který ohrozil řadič domény, může vygenerovat offline „zlatý lístek“ Kerberos, který zůstává platný na dobu neurčitou a může být použit k vydávání se za jakýkoli účet, a to i po resetování hesla.

- Nástroje jako Mimikatz jsou použity k ukrást mezipaměti plaintext hesla nebo ověřování certifikátů z paměti na infikovaný stroj. Poté je lze použít k ověření na jiných strojích.

- Keylogging nástroje umožňují útočníkovi zachytit hesla přímo, když je nic netušící uživatel zadá přes klávesnici.

Získání Přístupu

proces provádět interní průzkum a pak obchází bezpečnostní kontroly k ohrozit následné hostitele může být opakován až do cílového data byla nalezena a zmizel. A jak se kybernetické útoky stávají sofistikovanějšími, často obsahují silný lidský prvek. To platí zejména pro boční pohyb, kdy by organizace mohla čelit pohybům a protipohybům protivníka. Lidské chování však lze detekovat — a zachytit — robustním bezpečnostním řešením.

Odhalování a Prevenci Boční Pohyb

Jakmile útočník získá administrátorská oprávnění, a získá hlubší přístup do sítě, škodlivý boční pohyb může být velmi obtížné rozpoznat, protože to může se zdají být „normální“ provoz v síti. Lidský útočník má také schopnost měnit plány a nasazovat různé techniky a nástroje na základě shromážděných informací. A když protivník využívá vestavěné Systémové nástroje, detekce se stává ještě těžší. Je nezbytné najít a odstranit tyto vetřelce co nejrychleji, aby se zabránilo nákladným ztrátám.

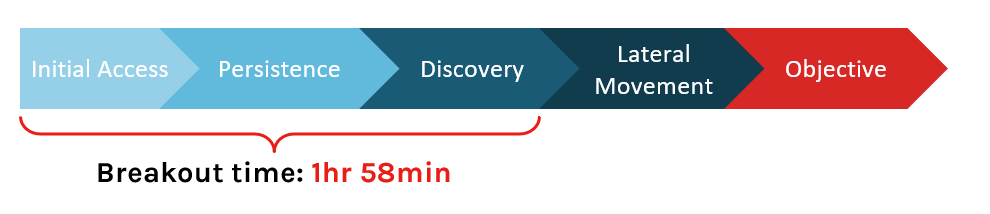

Breakout Čas a 1-10-60 Pravidlo

Breakout čas je čas potřebný pro vetřelce začít laterálně do ostatních systémů v síti poté, co zpočátku by byla ohrožena stroj. Minulý rok, CrowdStrike sledoval průměrnou dobu útěku 1 hodina a 58 minut. To znamená, že organizace má zhruba dvě hodiny na odhalení, vyšetření a nápravu nebo potlačení hrozby. Pokud to trvá déle, riskujete, že protivník ukradne nebo zničí vaše kritická data a aktiva.

Chcete-li vyhrát bitvu v kyberprostoru, rychlost je prvořadá. Jediným způsobem, jak porazit protivníka, je být rychlejší-detekcí — vyšetřování a zadržování vniknutí do „doby útěku“.“

Top soukromé společnosti se snaží dodržovat to, co CrowdStrike označuje jako 1-10-60 pravidlo — detekce vniknutí do 1 minuty, vyšetřující během 10 minut a izolovat nebo sanaci problému do 60 minut. Čím déle je protivníkovi umožněno zapojit se do laterálního pohybu po delší dobu setrvání, tím je pravděpodobnější, že útok nakonec uspěje.

Kroky k Zabránění Bočního Pohybu

jsou Tam tři kritické kroky, které můžete a měli posílit svou obranu a snížit nebo eliminovat prodlevy a jeho důsledky.

Krok 1: Aktualizace Endpoint Security Solution

Mnoho high-profil útoky, k nimž došlo v průběhu měsíců doba prodlevy a přestěhoval se bočně snadno vyhnout standardní zabezpečení. Moderní útočníci počítají s tím, že mnoho organizací se i nadále spoléhá na starší nebo standardní bezpečnostní řešení-druh technologie, kterou moderní hackerské nástroje snadno obejdou. Nyní je povinné upgradovat na komplexní technologii, která zahrnuje schopnosti Av a behaviorální analýzy nové generace, pokud se snažíte bojovat proti dnešním sofistikovaným útokům.

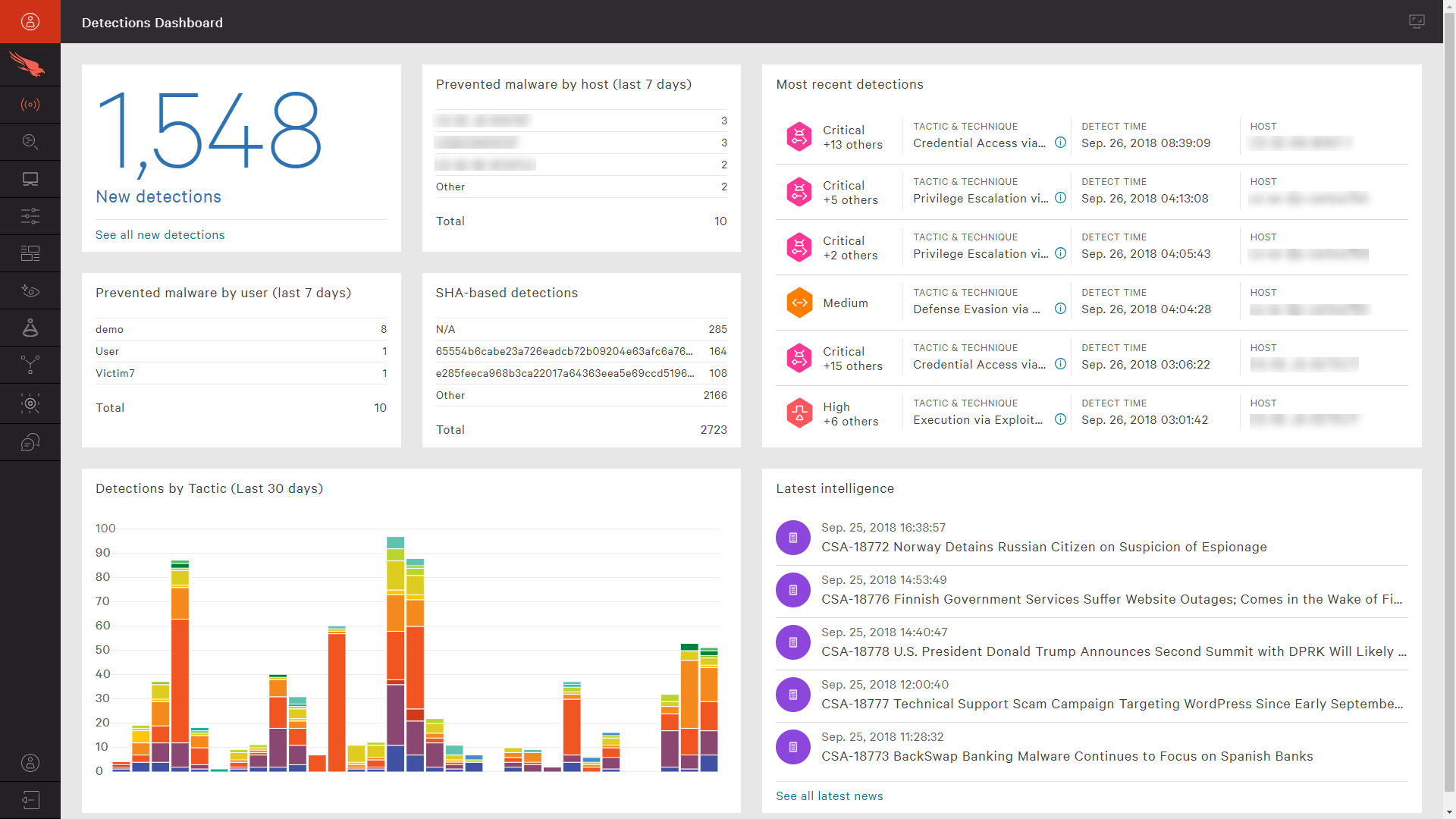

CrowdStrike je dashboard poskytuje okamžitou viditelnost do detekce

Také, přehodnotit své bezpečnostní strategie, aby zajistily, že budete mít nejvíce efektivní přístup k bezpečnosti je to možné — ten, který zahrnuje jak prevenci technologie zastavit pokusy o vniknutí a plné EDR (koncový bod detekce a reakce) automaticky detekovat podezřelé aktivity. Mít obě schopnosti v jednom agentovi je nezbytným prvním krokem.

Krok 2: Aktivně Lovit pro Pokročilé Hrozby

Mnoho organizací obětí porušení není kvůli nedostatku upozornění, ale proto, že mají příliš mnoho, aby prošetřila. Nadměrné varování a falešně pozitivní výsledky mohou vést k únavě ve střehu.

Pokud je vaše bezpečnostní řešení přináší příliš mnoho falešně pozitivních, nebo dostáváte výstrahy bez kontextu a žádný způsob, jak upřednostnit, pak je jen otázkou času, než kritická upozornění dostane vynechal. To je životně důležité mít skutečné odborníky aktivně se dívali na to, co je vyskytující se v prostředí a odeslání podrobné záznamy do svého týmu neobvyklé, když je detekována aktivita.

Zvažte rozšiřovat své interní týmy s bezpečnostní řešení, které poskytuje hands-na odborné škodlivá myslivosti, že může sledovat aktivně pro skryté hrozby a minimalizaci falešných poplachů, přičemž stanovení priorit, aby bylo zajištěno, že nejvíce kritické výstrahy jsou řešeny okamžitě.

Krok 3: Udržujte správnou hygienu it

odstraňte zranitelnosti, jako jsou zastaralé nebo neopravené systémy a software, které mohou číhat ve vašem síťovém prostředí. Exploity mohou zůstat skryté po dlouhou dobu, než se stanou aktivními, a organizace budou vystaveny, pokud nebudou používat opravy a aktualizace ve všech svých koncových bodech.

Nakonec, váš nejlepší obranou je, aby ujistěte se, že vaše organizace je zavádění nejúčinnějších technologií v současné době k dispozici, a zahrnuje 1-10-60 pravidlo ve své strategii pro kybernetickou bezpečnost.

Dosažení této referenční úrovně vyžaduje pravdivé příští generace řešení jako CrowdStrike Falcon® platforma, která nabízí endpoint detekce a reakce (EDR), podařilo nebezpečný lov, next-gen AV s behaviorální analýzy a strojové učení, automatické škodlivý inteligence. Tyto nástroje jsou klíčem k získání viditelnost a kontextu, které potřebujete, aby splňovaly kritické, výsledky-řízený metriky a vyhrát závod proti dnešní a zítřejší — nejvíce sofistikovaných protivníky.

podívejte se na video níže a podívejte se, jak platforma CrowdStrike Falcon splňuje pravidlo 1-10-60: