Seitliche Bewegung

Was ist seitliche Bewegung?

Lateral movement bezieht sich auf die Techniken, mit denen ein Cyberangriff nach dem ersten Zugriff tiefer in ein Netzwerk eindringt, um nach sensiblen Daten und anderen hochwertigen Assets zu suchen. Nach dem Betreten des Netzwerks behält der Angreifer den laufenden Zugriff bei, indem er sich durch die kompromittierte Umgebung bewegt und mithilfe verschiedener Tools erhöhte Berechtigungen erhält.

Laterale Bewegung ist eine Schlüsseltaktik, die die heutigen Advanced Persistent Threats (APTs) von simplen Cyberangriffen der Vergangenheit unterscheidet.

Seitliche Bewegung ermöglicht es einem Bedrohungsakteur, die Erkennung zu vermeiden und den Zugriff zu behalten, selbst wenn er auf dem zuerst infizierten Computer entdeckt wird. Und bei einer längeren Verweilzeit kann es zu Datendiebstahl erst Wochen oder sogar Monate nach dem ursprünglichen Verstoß kommen.

Nach dem ersten Zugriff auf einen Endpunkt, z. B. durch einen Phishing-Angriff oder eine Malware-Infektion, gibt sich der Angreifer als legitimer Benutzer aus und durchläuft mehrere Systeme im Netzwerk, bis das Endziel erreicht ist. Um dieses Ziel zu erreichen, müssen Informationen über mehrere Systeme und Konten gesammelt, Anmeldeinformationen abgerufen, Berechtigungen eskaliert und letztendlich Zugriff auf die identifizierte Nutzlast erhalten werden.

2021 CrowdStrike Global Threat Report

Laden Sie den Global Threat Report 2021 herunter, um Trends in den sich ständig weiterentwickelnden Taktiken, Techniken und Verfahren von Angreifern aufzudecken, die unsere Teams im vergangenen Jahr beobachtet haben.

Jetzt herunterladen

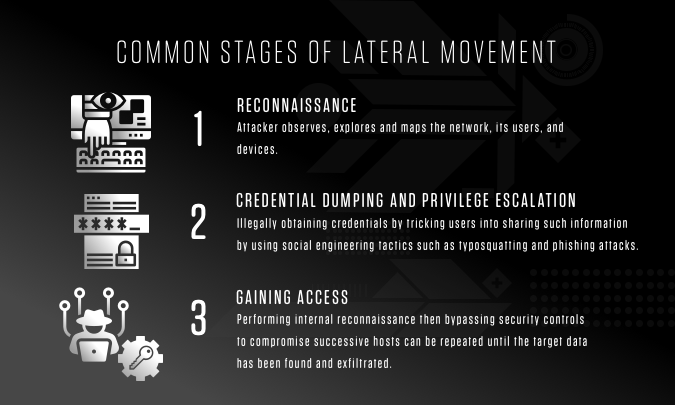

Häufige Phasen der seitlichen Bewegung

Es gibt drei Hauptphasen der seitlichen Bewegung: Aufklärung, Sammeln von Anmeldeinformationen / Berechtigungen und Zugriff auf andere Computer im Netzwerk.

Aufklärung

Während der Aufklärung beobachtet, untersucht und kartiert der Angreifer das Netzwerk, seine Benutzer und Geräte. Diese Karte ermöglicht es dem Eindringling, Host-Namenskonventionen und Netzwerkhierarchien zu verstehen, Betriebssysteme zu identifizieren, potenzielle Nutzlasten zu lokalisieren und Informationen zu erhalten, um fundierte Schritte zu unternehmen.

Bedrohungsakteure setzen eine Vielzahl von Tools ein, um herauszufinden, wo sie sich im Netzwerk befinden, worauf sie zugreifen können und welche Firewalls oder andere Abschreckungsmittel vorhanden sind. Ein Angreifer kann viele externe benutzerdefinierte Tools und Open-Source-Tools für Port-Scans, Proxy-Verbindungen und andere Techniken nutzen, aber die Verwendung von integrierten Windows- oder Support-Tools bietet den Vorteil, dass sie schwerer zu erkennen sind.

Hier sind einige der integrierten Tools, die während der Aufklärung verwendet werden können:

- Netstat zeigt die aktuellen Netzwerkverbindungen des Computers an. Dies kann zur Identifizierung kritischer Assets oder zur Gewinnung von Wissen über das Netzwerk verwendet werden.

- IPConfig/IFConfig bietet Zugriff auf die Netzwerkkonfiguration und Standortinformationen.

- Der ARP-Cache gibt Informationen über die IP-Adresse an die physische Adresse weiter. Diese Informationen können verwendet werden, um einzelne Maschinen innerhalb des Netzwerks anzusprechen.

- Die Tabelle Lokales Routing zeigt die aktuellen Kommunikationspfade für den verbundenen Host an.

- PowerShell, ein leistungsfähiges Befehlszeilen- und Skriptwerkzeug, ermöglicht die schnelle Identifizierung von Netzwerksystemen, auf die der aktuelle Benutzer lokalen Administratorzugriff hat.

Sobald der Angreifer kritische Bereiche für den Zugriff identifiziert hat, besteht der nächste Schritt darin, Anmeldeinformationen zu sammeln, die den Zugriff ermöglichen.

Credential Dumping und Privilege Escalation

Um sich durch ein Netzwerk zu bewegen, benötigt ein Angreifer gültige Anmeldeinformationen. Der Begriff, der für den illegalen Erhalt von Anmeldeinformationen verwendet wird, wird als „Credential Dumping“ bezeichnet.“ Eine Möglichkeit, diese Anmeldeinformationen zu erhalten, besteht darin, Benutzer mithilfe von Social-Engineering-Taktiken wie Typosquatting und Phishing-Angriffen dazu zu bringen, sie zu teilen. Andere gängige Techniken zum Stehlen von Anmeldeinformationen sind:

- Pass the Hash ist eine Methode zur Authentifizierung, ohne Zugriff auf das Kennwort des Benutzers zu haben. Diese Technik umgeht Standardauthentifizierungsschritte, indem gültige Kennworthashes erfasst werden, die es dem Angreifer nach der Authentifizierung ermöglichen, Aktionen auf lokalen oder Remote-Systemen auszuführen.

- Pass das Ticket ist eine Möglichkeit zur Authentifizierung mit Kerberos-Tickets. Ein Eindringling, der einen Domänencontroller kompromittiert hat, kann offline ein Kerberos-„goldenes Ticket“ generieren, das auf unbestimmte Zeit gültig bleibt und verwendet werden kann, um sich als ein beliebiges Konto auszugeben, auch nach einem Zurücksetzen des Kennworts.

- Tools wie Mimikatz werden verwendet, um zwischengespeicherte Klartext-Passwörter oder Authentifizierungszertifikate aus dem Speicher eines kompromittierten Computers zu stehlen. Sie können dann zur Authentifizierung bei anderen Maschinen verwendet werden.

- Keylogging-Tools ermöglichen es dem Angreifer, Passwörter direkt zu erfassen, wenn ein ahnungsloser Benutzer sie über die Tastatur eingibt.

Zugriff erhalten

Der Vorgang der internen Aufklärung und der anschließenden Umgehung von Sicherheitskontrollen zur Kompromittierung aufeinanderfolgender Hosts kann wiederholt werden, bis die Zieldaten gefunden und exfiltriert wurden. Und da Cyberangriffe immer ausgefeilter werden, enthalten sie oft ein starkes menschliches Element. Dies gilt insbesondere für seitliche Bewegungen, wenn eine Organisation mit Bewegungen und Gegenbewegungen eines Gegners konfrontiert wird. Menschliches Verhalten kann jedoch von einer robusten Sicherheitslösung erkannt und abgefangen werden.

Erkennen und Verhindern von seitlichen Bewegungen

Sobald ein Angreifer Administratorrechte erlangt und einen tieferen Zugriff auf ein Netzwerk erhält, kann es sehr schwierig sein, böswillige seitliche Bewegungen zu erkennen, da es sich um „normalen“ Netzwerkverkehr handeln kann. Außerdem kann ein menschlicher Angreifer Pläne ändern und basierend auf den gesammelten Informationen verschiedene Techniken und Tools einsetzen. Und wenn der Gegner integrierte Systemtools verwendet, wird die Erkennung noch schwieriger. Es ist wichtig, diese Eindringlinge so schnell wie möglich zu finden und zu entfernen, um kostspielige Verluste zu vermeiden.

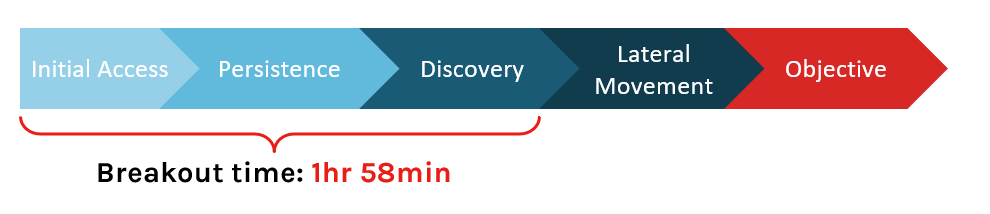

Breakout-Zeit und die 1-10-60-Regel

Die Breakout-Zeit ist die Zeit, die ein Eindringling benötigt, um sich seitlich in andere Systeme im Netzwerk zu bewegen, nachdem er zunächst eine Maschine kompromittiert hat. Letztes Jahr verfolgte CrowdStrike eine durchschnittliche Breakout-Zeit von 1 Stunde und 58 Minuten. Dies bedeutet, dass eine Organisation ungefähr zwei Stunden Zeit hat, um die Bedrohung zu erkennen, zu untersuchen und zu beheben oder einzudämmen. Wenn es länger dauert, laufen Sie Gefahr, dass der Gegner Ihre kritischen Daten und Assets stiehlt oder zerstört.

Um einen Kampf im Cyberspace zu gewinnen, ist Geschwindigkeit von größter Bedeutung. Die einzige Möglichkeit, einen Gegner zu besiegen, besteht darin, schneller zu sein – durch Erkennen, Untersuchung und Eindämmung eines Eindringens innerhalb der „Breakout-Zeit“.“

Top-Unternehmen des privaten Sektors bemühen sich, die von CrowdStrike als 1-10-60 bezeichnete Regel einzuhalten – ein Eindringen innerhalb von 1 Minute zu erkennen, innerhalb von 10 Minuten zu untersuchen und das Problem innerhalb von 60 Minuten zu isolieren oder zu beheben. Je länger ein Gegner sich über eine längere Verweilzeit seitlich bewegen darf, desto wahrscheinlicher ist es, dass ein Angriff letztendlich gelingt.

Schritte zur Verhinderung einer seitlichen Bewegung

Es gibt drei wichtige Schritte, die Sie unternehmen können und sollten, um Ihre Abwehrkräfte zu stärken und die Verweilzeit und ihre Folgen zu verringern oder zu beseitigen.

Schritt 1: Aktualisieren Sie Ihre Endpoint Security-Lösung

Viele hochkarätige Angriffe ereigneten sich über Monate hinweg und wurden seitlich verschoben, um die Standardsicherheit leicht zu umgehen. Moderne Angreifer verlassen sich darauf, dass viele Unternehmen weiterhin auf Legacy— oder Standard-Sicherheitslösungen setzen – eine Technologie, die von modernen Hacking-Tools leicht umgangen werden kann. Jetzt ist es zwingend erforderlich, auf eine umfassende Technologie zu aktualisieren, die AV- und Verhaltensanalysefunktionen der nächsten Generation umfasst, wenn Sie die heutigen anspruchsvollen Angriffe bekämpfen möchten.

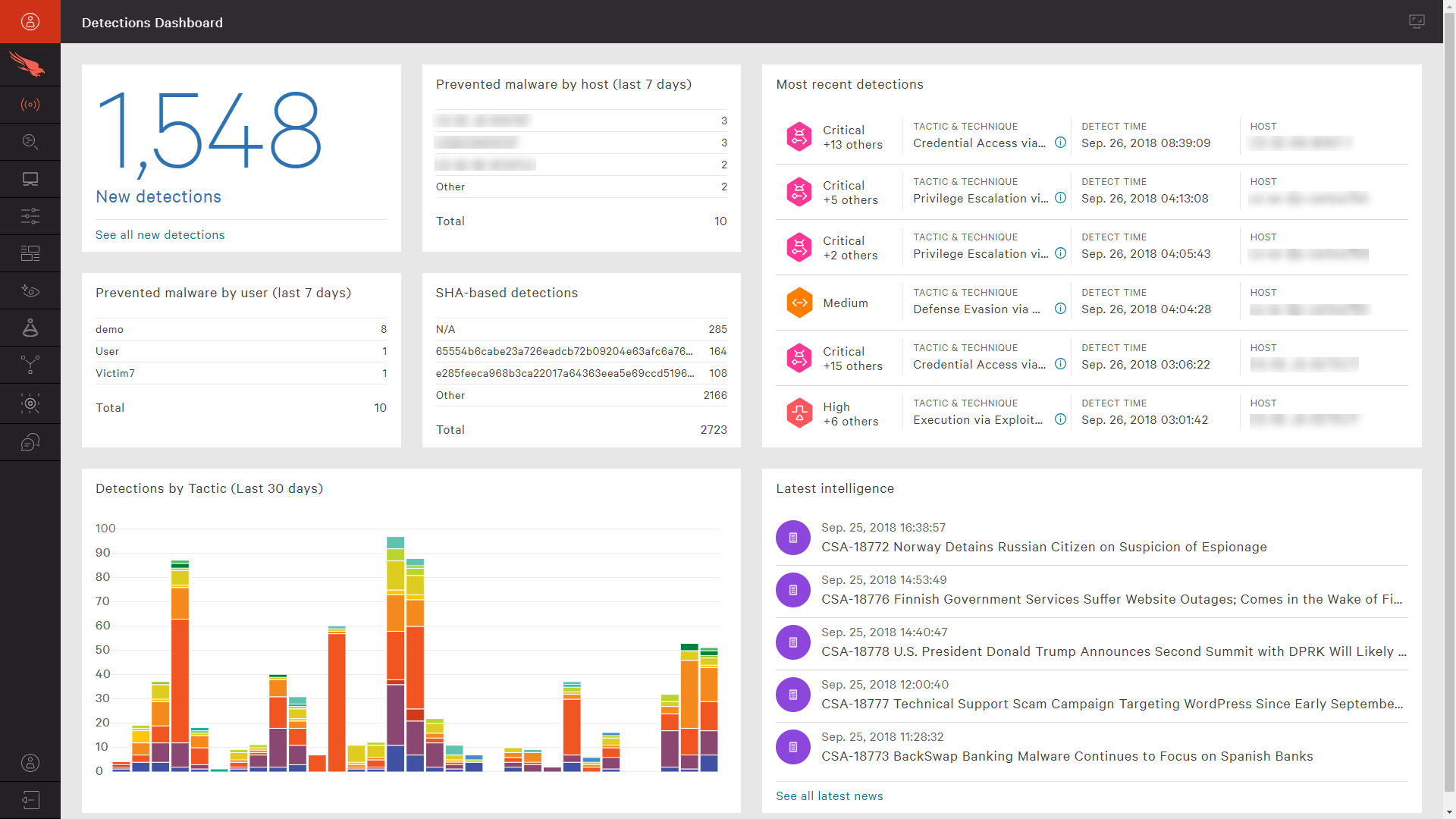

Das CrowdStrike-Dashboard bietet sofortigen Einblick in Erkennungen

Überprüfen Sie außerdem Ihre Sicherheitsstrategie, um sicherzustellen, dass Sie über einen möglichst effektiven Sicherheitsansatz verfügen, der sowohl Präventionstechnologie zum Stoppen von Einbruchsversuchen als auch vollständige EDR (Endpoint Detection and Response) zum automatischen Erkennen verdächtiger Aktivitäten umfasst. Beide Funktionen in einem einzigen Agenten zu haben, ist ein wesentlicher erster Schritt.

Schritt 2: Proaktive Suche nach erweiterten Bedrohungen

Viele Unternehmen werden Opfer von Sicherheitsverletzungen, nicht weil es an Warnungen mangelt, sondern weil sie zu viele haben, um sie zu untersuchen. Überalarmierung und Fehlalarme können zu Müdigkeit führen.

Wenn Ihre Sicherheitslösungen zu viele Fehlalarme liefern oder Sie Warnungen ohne Kontext und ohne Möglichkeit zur Priorisierung erhalten, ist es nur eine Frage der Zeit, bis eine kritische Warnung übersehen wird. Es ist äußerst wichtig, dass echte Experten proaktiv prüfen, was in Ihrer Umgebung passiert, und detaillierte Warnungen an Ihr Team senden, wenn ungewöhnliche Aktivitäten erkannt werden.

Erwägen Sie, Ihre internen Teams mit einer Sicherheitslösung zu erweitern, die eine praktische Bedrohungssuche durch Experten bietet, die proaktiv nach versteckten Bedrohungen suchen und Fehlalarme minimieren kann, während gleichzeitig eine Priorisierung bereitgestellt wird, um sicherzustellen, dass die kritischsten Warnungen sofort behoben werden.

Schritt 3: Sorgen Sie für eine angemessene IT-Hygiene

Beseitigen Sie Schwachstellen wie veraltete oder nicht gepatchte Systeme und Software, die in Ihrer Netzwerkumgebung lauern können. Exploits können lange Zeit verborgen bleiben, bevor sie aktiv werden, und Organisationen werden exponiert, wenn sie Patches und Updates nicht auf allen Endpunkten anwenden.

Letztendlich besteht Ihre beste Verteidigung darin, sicherzustellen, dass Ihr Unternehmen die derzeit effektivste Technologie einsetzt und die 1-10-60-Regel in Ihre Cybersicherheitsstrategie einbezieht.

Um diesen Benchmark zu erreichen, sind echte Lösungen der nächsten Generation erforderlich, wie die CrowdStrike Falcon®-Plattform, die Endpoint Detection and Response (EDR), Managed Threat Hunting, AV der nächsten Generation mit Verhaltensanalysen und maschinellem Lernen sowie automatisierte Bedrohungsinformationen bietet. Diese Tools sind der Schlüssel, um die Sichtbarkeit und den Kontext zu erhalten, die Sie benötigen, um kritische, ergebnisorientierte Metriken zu erfüllen und das Rennen gegen die anspruchsvollsten Gegner von heute und morgen zu gewinnen.

Sehen Sie sich das Video unten an, um zu sehen, wie die CrowdStrike Falcon-Plattform die 1-10-60-Regel erfüllt: