Movimiento lateral

¿Qué es el Movimiento lateral?

El movimiento lateral se refiere a las técnicas que utiliza un ciberatacante, después de obtener acceso inicial, para adentrarse más en una red en busca de datos confidenciales y otros activos de alto valor. Después de ingresar a la red, el atacante mantiene el acceso continuo al moverse a través del entorno comprometido y obtener mayores privilegios utilizando varias herramientas.

El movimiento lateral es una táctica clave que distingue las amenazas persistentes avanzadas de hoy en día de los ciberataques simplistas del pasado.

El movimiento lateral permite que un agente de amenaza evite la detección y retenga el acceso, incluso si se descubre en la máquina que se infectó por primera vez. Y con un tiempo de permanencia prolongado, es posible que el robo de datos no ocurra hasta semanas o incluso meses después de la violación original.

Después de obtener acceso inicial a un punto final, por ejemplo, a través de un ataque de phishing o una infección de malware, el atacante se hace pasar por un usuario legítimo y se mueve a través de varios sistemas de la red hasta que se alcanza el objetivo final. Lograr ese objetivo implica recopilar información sobre múltiples sistemas y cuentas, obtener credenciales, escalar privilegios y, en última instancia, obtener acceso a la carga útil identificada.

2021 Informe de Amenazas Globales de CrowdStrike

Descargue el Informe de Amenazas Globales de 2021 para descubrir las tendencias en las tácticas, técnicas y procedimientos en constante evolución de los atacantes que nuestros equipos observaron el año pasado.

Descargar ahora

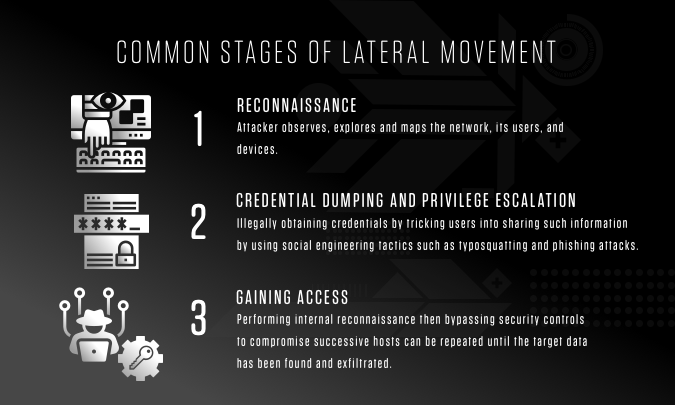

Etapas comunes de Movimiento lateral

Hay tres etapas principales de movimiento lateral: reconocimiento, obtención de credenciales/privilegios y acceso a otros ordenadores en la red.

Reconocimiento

Durante el reconocimiento, el atacante observa, explora y mapea la red, sus usuarios y dispositivos. Este mapa permite al intruso comprender las convenciones de nomenclatura de host y las jerarquías de red, identificar sistemas operativos, localizar cargas útiles potenciales y adquirir inteligencia para realizar movimientos informados.

Los actores de amenazas implementan una variedad de herramientas para averiguar dónde se encuentran en la red, a qué pueden acceder y qué cortafuegos u otros elementos de disuasión están instalados. Un atacante puede aprovechar muchas herramientas personalizadas externas y herramientas de código abierto para la exploración de puertos, conexiones proxy y otras técnicas, pero el empleo de ventanas integradas o herramientas de soporte ofrece la ventaja de ser más difíciles de detectar.

Estas son algunas de las herramientas integradas que se pueden usar durante el reconocimiento:

- Netstat muestra las conexiones de red actuales de la máquina. Esto se puede utilizar para identificar activos críticos o para obtener conocimiento sobre la red.

- IPConfig / IFConfig proporciona acceso a la configuración de red y a la información de ubicación.

- La caché ARP proporciona información sobre la dirección IP a la dirección física. Esta información se puede utilizar para apuntar a máquinas individuales dentro de la red.

- La tabla de enrutamiento local muestra las rutas de comunicación actuales para el host conectado.

- PowerShell, una potente herramienta de línea de comandos y secuencias de comandos, permite identificar rápidamente los sistemas de red a los que el usuario actual tiene acceso de administrador local.

Una vez que el atacante ha identificado áreas críticas a las que acceder, el siguiente paso es recopilar las credenciales de inicio de sesión que permitirán la entrada.

Volcado de credenciales y escalado de privilegios

Para moverse a través de una red, un atacante necesita credenciales de inicio de sesión válidas. El término utilizado para la obtención ilegal de credenciales se denomina «dumping de credenciales».»Una forma de obtener estas credenciales es engañar a los usuarios para que las compartan mediante tácticas de ingeniería social, como ataques de tipografía y phishing. Otras técnicas comunes para robar credenciales incluyen:

- Pasar el Hash es un método de autenticación sin tener acceso a la contraseña del usuario. Esta técnica omite los pasos de autenticación estándar al capturar hashes de contraseña válidos que, una vez autenticados, permiten al atacante realizar acciones en sistemas locales o remotos.

- Pass el ticket es una forma de autenticarse usando tickets Kerberos. Un intruso que ha comprometido un controlador de dominio puede generar un «boleto dorado» Kerberos sin conexión que sigue siendo válido indefinidamente y se puede usar para hacerse pasar por cualquier cuenta, incluso después de un restablecimiento de contraseña.

- Herramientas como Mimikatz se utilizan para robar contraseñas de texto sin formato en caché o certificados de autenticación de la memoria de una máquina comprometida. A continuación, se pueden utilizar para autenticarse en otras máquinas.

- Las herramientas de registro de teclas permiten al atacante capturar contraseñas directamente cuando un usuario desprevenido las ingresa a través del teclado.

Obtención de acceso

El proceso de realizar reconocimiento interno y luego eludir los controles de seguridad para comprometer a los hosts sucesivos se puede repetir hasta que se hayan encontrado y exfiltrado los datos de destino. Y, a medida que los ciberataques se vuelven más sofisticados, a menudo contienen un fuerte elemento humano. Esto es particularmente cierto para los movimientos laterales, cuando una organización puede enfrentarse a movimientos y contramedidas de un adversario. Sin embargo, una solución de seguridad robusta puede detectar e interceptar el comportamiento humano.

Detectar y prevenir el movimiento lateral

Una vez que un atacante obtiene privilegios administrativos y obtiene un acceso más profundo a una red, el movimiento lateral malicioso puede ser muy difícil de detectar porque puede parecer tráfico de red «normal». Además, un atacante humano tiene la capacidad de cambiar planes e implementar diferentes técnicas y herramientas basadas en la información recopilada. Y cuando el adversario utiliza herramientas de sistema integradas, la detección se vuelve aún más difícil. Es esencial encontrar y eliminar a estos intrusos lo antes posible para evitar pérdidas costosas.

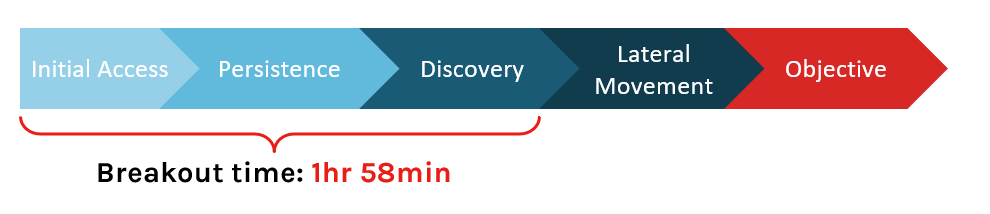

Tiempo de ruptura y la Regla 1-10-60

El tiempo de ruptura es el tiempo que tarda un intruso en comenzar a moverse lateralmente hacia otros sistemas de la red después de comprometer inicialmente una máquina. El año pasado, CrowdStrike registró un tiempo promedio de fuga de 1 hora y 58 minutos. Esto significa que una organización tiene aproximadamente dos horas para detectar, investigar y remediar o contener la amenaza. Si lleva más tiempo, corres el riesgo de que el adversario robe o destruya tus datos y activos críticos.

Para ganar una batalla en el ciberespacio, la velocidad es primordial. La única manera de vencer a un adversario es ser más rápido, detectando, investigando y conteniendo una intrusión dentro del «tiempo de fuga».»

Las principales empresas del sector privado se esfuerzan por cumplir con lo que CrowdStrike denomina la regla 1-10-60: detectar una intrusión en 1 minuto, investigar en 10 minutos y aislar o remediar el problema en 60 minutos. Cuanto más tiempo se le permita a un adversario participar en un movimiento lateral durante un tiempo de permanencia prolongado, más probable será que un ataque tenga éxito.

Pasos para Prevenir el Movimiento Lateral

Hay tres pasos críticos que puede y debe tomar para fortalecer sus defensas y disminuir o eliminar el tiempo de permanencia y sus consecuencias.

Paso 1: Actualice su Solución de seguridad para Endpoints

Muchos ataques de alto perfil ocurrieron durante meses de tiempo de espera y se movieron lateralmente para evadir fácilmente la seguridad estándar. Los atacantes modernos cuentan con el hecho de que muchas organizaciones siguen confiando en soluciones de seguridad heredadas o estándar, el tipo de tecnología que las herramientas modernas de hacking pueden eludir fácilmente. Ahora es obligatorio actualizar a una tecnología integral que incluya capacidades de análisis de comportamiento y AV de última generación si desea combatir los ataques sofisticados de hoy en día.

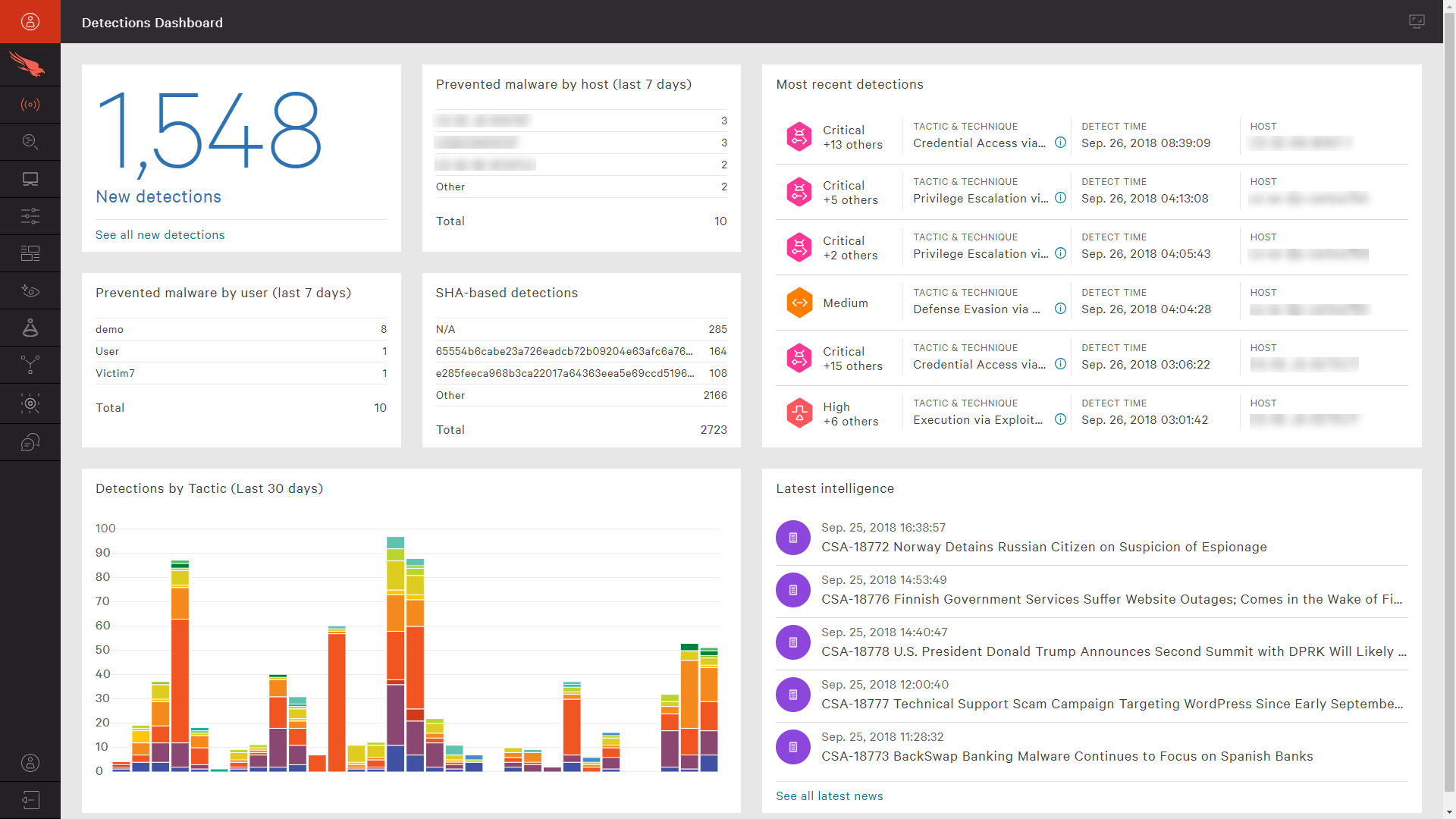

El panel de control de CrowdStrike proporciona visibilidad inmediata de las detecciones

Además, reevalue su estrategia de seguridad para asegurarse de que tiene el enfoque de seguridad más eficaz posible, uno que incluye tecnología de prevención para detener los intentos de intrusión y EDR (detección y respuesta de endpoints) completa para detectar automáticamente actividad sospechosa. Tener ambas capacidades en un solo agente es un primer paso esencial.

Paso 2: Búsqueda proactiva de amenazas avanzadas

Muchas organizaciones son víctimas de infracciones, no por falta de alertas, sino porque tienen demasiadas para investigar. El exceso de alerta y los falsos positivos pueden provocar fatiga de alerta.

Si sus soluciones de seguridad están entregando demasiados falsos positivos, o está recibiendo alertas sin contexto y sin forma de priorizarlas, es solo cuestión de tiempo que se pierda una alerta crítica. Es de vital importancia contar con expertos reales que analicen de forma proactiva lo que ocurre en su entorno y envíen alertas detalladas a su equipo cuando se detecte actividad inusual.

Considere la posibilidad de aumentar sus equipos internos con una solución de seguridad que proporcione una búsqueda de amenazas práctica y experta que pueda monitorear proactivamente las amenazas ocultas y minimizar los falsos positivos, al tiempo que proporciona priorización para garantizar que las alertas más críticas se aborden de inmediato.

Paso 3: Mantenga una higiene de TI adecuada

Elimine vulnerabilidades como sistemas y software obsoletos o sin parches que puedan estar al acecho en su entorno de red. Los exploits pueden permanecer ocultos durante largos períodos de tiempo antes de activarse, y las organizaciones quedarán expuestas si no aplican parches y actualizaciones en todos sus puntos de conexión.

En última instancia, su mejor defensa es asegurarse de que su organización esté implementando la tecnología más efectiva disponible actualmente e incorporando la regla 1-10-60 en su estrategia de ciberseguridad.

Para alcanzar este punto de referencia se requieren soluciones verdaderas de próxima generación, como la plataforma CrowdStrike Falcon®, que ofrece detección y respuesta de endpoints (EDR), búsqueda de amenazas gestionada, AV de próxima generación con análisis de comportamiento y aprendizaje automático, e inteligencia de amenazas automatizada. Estas herramientas son clave para obtener la visibilidad y el contexto que necesita para cumplir con métricas críticas basadas en resultados y ganar la carrera contra los adversarios más sofisticados de hoy y de mañana.

Vea el video a continuación para ver cómo la plataforma CrowdStrike Falcon cumple con la regla 1-10-60: