sivuttaisliike

mikä on sivuttaisliike?

Lateral movement viittaa tekniikoihin, joita kyberhyökkääjä käyttää saatuaan alustavan pääsyn siirtyäkseen syvemmälle verkkoon etsiessään arkaluonteisia tietoja ja muuta arvokasta omaisuutta. Verkkoon päästyään hyökkääjä ylläpitää jatkuvaa pääsyä liikkumalla vaarantuneen ympäristön läpi ja hankkimalla lisäoikeuksia erilaisilla työkaluilla.

Lateral movement on keskeinen taktiikka, joka erottaa nykyiset advanced persistent threatit (APTs) menneisyyden pelkistetyistä kyberhyökkäyksistä.

sivuttaisliike mahdollistaa sen, että uhkaaja voi välttää havaitsemisen ja säilyttää pääsyn, vaikka hänet havaittaisiin ensin tartunnan saaneessa koneessa. Ja pitkittyneellä viipymisajalla tietovarkaus saattaa tapahtua vasta viikkoja tai jopa kuukausia alkuperäisen murron jälkeen.

saatuaan alustavan pääsyn päätepisteeseen, kuten tietojenkalasteluhyökkäyksen tai haittaohjelmatartunnan kautta, hyökkääjä esiintyy laillisena käyttäjänä ja liikkuu useiden verkon järjestelmien läpi, kunnes päätavoite on saavutettu. Tämän tavoitteen saavuttaminen edellyttää tietojen keräämistä useista järjestelmistä ja tileistä, tunnusten hankkimista, oikeuksien laajentamista ja lopulta tunnistetun hyötykuorman saamista.

2021 CrowdStrike Global Threat Report

Lataa 2021 Global Threat Report paljastaaksesi trendit hyökkääjien alati kehittyvissä taktiikoissa, tekniikoissa ja menettelyissä, joita tiimimme havaitsivat viime vuonna.

Download Now

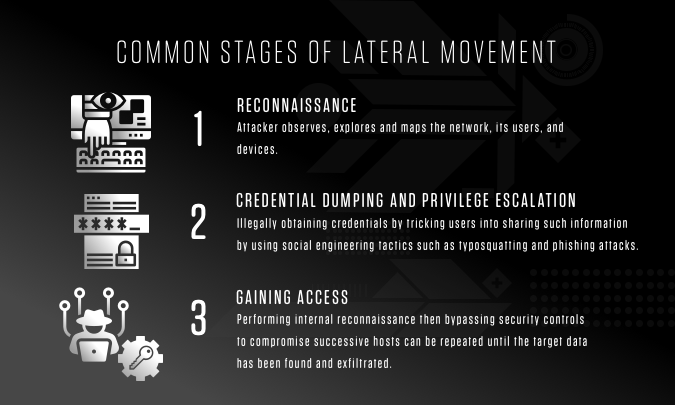

Yleiset Lateraaliliikkeen vaiheet

lateraaliliikkeen päävaiheita on kolme: tiedustelu, credential/privilege gathering ja pääsy verkon muihin tietokoneisiin.

tiedustelu

tiedustelun aikana hyökkääjä havainnoi, tutkii ja kartoittaa verkkoa, sen käyttäjiä ja laitteita. Tämän kartan avulla tunkeilija voi ymmärtää isäntien nimeämiskäytäntöjä ja verkon hierarkioita, tunnistaa käyttöjärjestelmiä, paikantaa mahdollisia hyötykuormia ja hankkia tiedustelutietoa tehdäkseen tietoon perustuvia siirtoja.

Uhkatoimijat käyttävät erilaisia työkaluja selvittääkseen, missä päin verkkoa ne sijaitsevat, mihin ne pääsevät ja mitä palomuureja tai muita pelotteita on käytössä. Hyökkääjä voi hyödyntää monia ulkoisia mukautettuja työkaluja ja avoimen lähdekoodin työkaluja porttiskannaukseen, välityspalvelinyhteyksiin ja muihin tekniikoihin, mutta käyttämällä sisäänrakennettuja ikkunoita tai tukityökaluja tarjoavat sen edun, että niitä on vaikeampi havaita.

Tässä muutamia sisäänrakennettuja työkaluja, joita voidaan käyttää tiedustelussa:

- Netstat näyttää koneen nykyiset verkkoyhteydet. Tätä voidaan käyttää kriittisten omaisuuserien tunnistamiseen tai verkostoa koskevan tiedon hankkimiseen.

- IPConfig/IFConfig tarjoaa pääsyn verkon konfiguraatio-ja sijaintitietoihin.

- ARP-välimuisti antaa tietoja IP-osoitteesta fyysiselle osoitteelle. Näitä tietoja voidaan käyttää yksittäisten koneiden kohdentamiseen verkon sisällä.

- paikallinen reititystaulukko näyttää liitetyn palvelimen nykyiset viestintäpolut.

- PowerShell, tehokas komentorivi ja skriptaustyökalu, mahdollistaa nopean tunnistuksen verkkojärjestelmistä, joihin nykyisellä käyttäjällä on paikallinen järjestelmänvalvojan pääsy.

kun hyökkääjä on tunnistanut pääsyn kannalta kriittiset alueet, seuraava vaihe on sisäänkirjautumisen mahdollistavien kirjautumistietojen kerääminen.

Credential Dumping and Privilege Escalation

liikkuakseen verkossa hyökkääjä tarvitsee voimassa olevat kirjautumistiedot. Lainvastaisesta valtakirjojen hankkimisesta käytetään termiä ”credential dumping”.”Yksi tapa saada nämä valtakirjat on huijata käyttäjät jakamaan niitä käyttämällä social engineering taktiikkaa, kuten kirjoitusvirheitä ja tietojenkalasteluhyökkäyksiä. Muita yleisiä tekniikoita valtakirjojen varastamiseen ovat:

- Pass the Hash on menetelmä todentaa ilman pääsyä käyttäjän salasana. Tämä tekniikka ohittaa vakiotodennusvaiheet syömällä voimassa olevat salasanasiivut, jotka todennetun jälkeen mahdollistavat hyökkääjän toiminnan paikallisissa tai etäjärjestelmissä.

- lipulla voi todentaa käyttämällä Kerberos-lippuja. Tunkeutuja, joka on vaarantanut verkkotunnuksen ohjaimen, voi luoda Kerberos ”golden ticket” offline-tilassa, joka pysyy voimassa loputtomiin ja jota voidaan käyttää minkä tahansa tilin tekeytymiseen, jopa salasanan palauttamisen jälkeen.

- Mimikatzin kaltaisia työkaluja käytetään varastamaan välimuistiin tallennettuja selkotekstisiä salasanoja tai autentikointivarmenteita vaarantuneen koneen muistista. Niitä voidaan sitten käyttää tunnistautumiseen muihin koneisiin.

- Keylogging-työkalujen avulla hyökkääjä voi kaapata salasanat suoraan, kun pahaa-aavistamaton käyttäjä syöttää ne näppäimistön kautta.

pääsy

sisäisen tiedustelun suorittaminen ja sitten turvatarkastusten ohittaminen peräkkäisten isäntien vaarantamiseksi voidaan toistaa, kunnes kohdetiedot on löydetty ja poistettu. Kyberhyökkäysten kehittyessä niissä on usein vahva inhimillinen Elementti. Tämä pätee erityisesti sivuttaisliikkeeseen, jolloin Organisaatio saattaa joutua vastustajan liikkeisiin ja vastavoimiin. Mutta ihmisen käyttäytyminen voidaan havaita — ja siepata — järeän turvallisuusratkaisun avulla.

sivusuuntaisen liikkeen havaitseminen ja estäminen

kun hyökkääjä saa hallinnolliset oikeudet ja pääsee syvemmälle verkkoon, haitallista sivusuuntaista liikettä voi olla hyvin vaikea havaita, koska se voi vaikuttaa ”normaalilta” verkkoliikenteeltä. Myös ihmishyökkääjällä on kyky muuttaa suunnitelmia ja ottaa käyttöön erilaisia tekniikoita ja työkaluja kerättyjen tietojen perusteella. Ja kun vastustaja hyödyntää sisäänrakennettuja järjestelmätyökaluja, tunnistamisesta tulee entistä vaikeampaa. On tärkeää löytää ja poistaa nämä tunkeilijat mahdollisimman nopeasti, jotta vältetään kalliit tappiot.

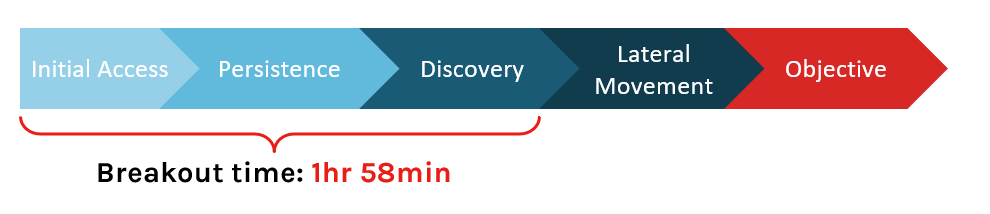

Purkautumisaika ja 1-10-60-sääntö

Purkautumisaika on aika, jonka tunkeutuja alkaa siirtyä sivusuunnassa verkon muihin järjestelmiin, kun kone on ensin vaarantunut. Viime vuonna CrowdStrike seurasi keskimäärin purkautumisaikaa 1 tunti ja 58 minuuttia. Tämä tarkoittaa, että organisaatiolla on noin kaksi tuntia aikaa havaita, tutkia ja korjata uhka tai hillitä sitä. Jos se kestää kauemmin, vaarana on, että vastustaja varastaa tai tuhoaa kriittiset tiedot ja varat.

voittaakseen taistelun kyberavaruudessa nopeus on ensiarvoisen tärkeää. Ainoa tapa voittaa vastustaja on olla nopeampi-havaitsemalla, tutkimalla ja hillitsemällä tunkeutumisen sisällä ”breakout aika.”

Top yksityisen sektorin yritykset pyrkivät noudattamaan mitä CrowdStrike viittaa 1-10-60 sääntö-havaita tunkeutumisen sisällä 1 minuutti, tutkia sisällä 10 minuuttia ja eristää tai korjata ongelman sisällä 60 minuuttia. Mitä pidempään vastustajan annetaan harjoittaa sivuttaisliikettä pitkittyneen viipyilyn aikana, sitä todennäköisemmin hyökkäys lopulta onnistuu.

askeleet sivuttaisliikkeen estämiseksi

on kolme kriittistä askelta, jotka voit ja sinun tulee ottaa vahvistaaksesi puolustuskykyäsi ja vähentääksesi tai eliminoidaksesi viipymisajan ja sen seuraukset.

Vaihe 1: Päivitä päätepisteen tietoturvaratkaisu

monet korkean profiilin hyökkäykset tapahtuivat kuukausien viiveellä ja siirtyivät sivusuunnassa välttääkseen helposti standarditurvan. Nykyaikaiset hyökkääjät luottavat siihen, että monet organisaatiot luottavat edelleen perinteisiin tai standardeihin tietoturvaratkaisuihin — sellaiseen teknologiaan, jonka nykyaikaiset hakkerointityökalut ohittavat helposti. Nyt on pakko päivittää kattavaan teknologiaan, joka sisältää seuraavan sukupolven AV-ja käyttäytymisanalyysiominaisuudet, jos tavoitteena on torjua nykypäivän hienostuneita hyökkäyksiä.

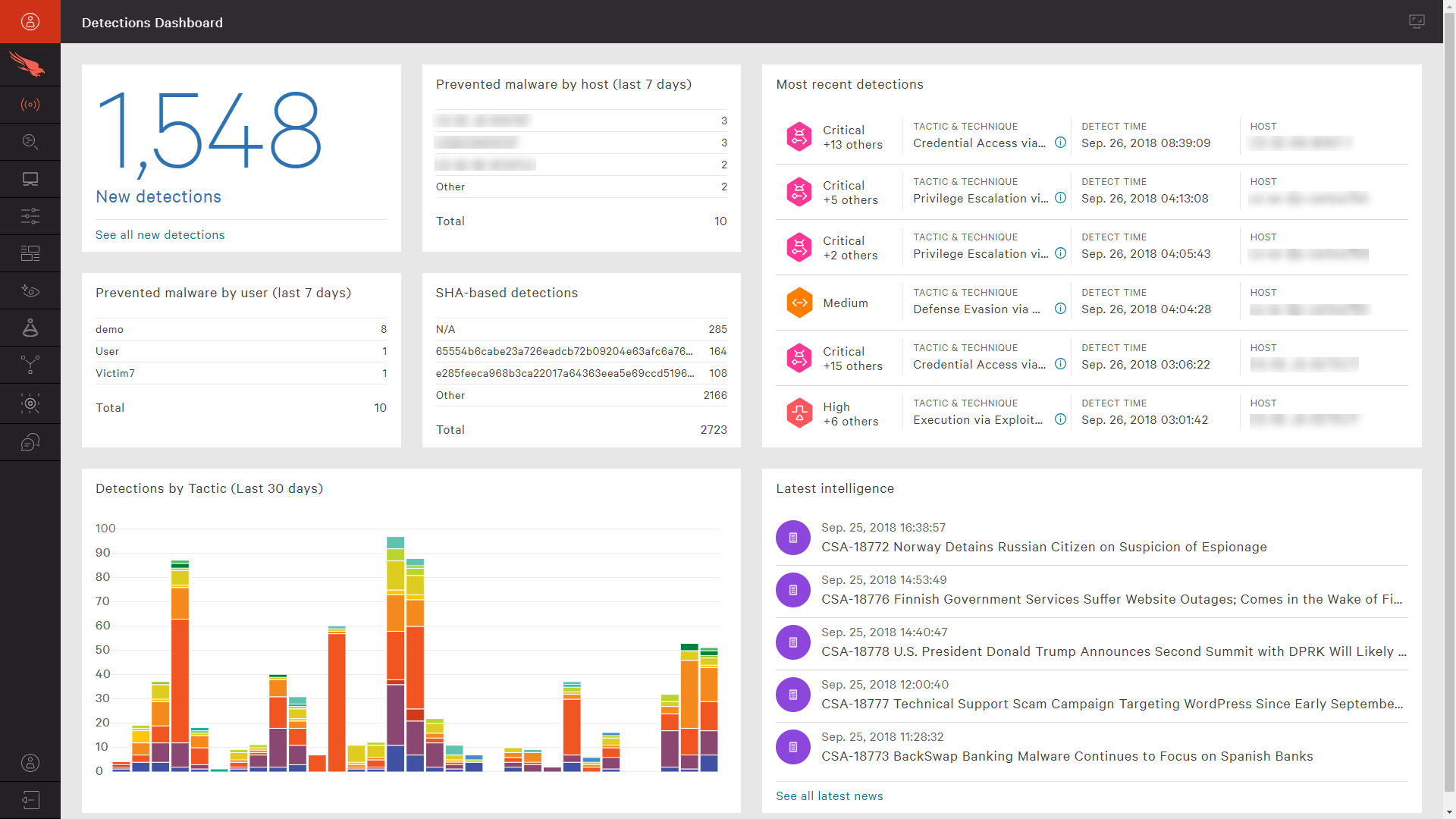

CrowdStrike ’ s dashboard tarjoaa välittömän näkyvyyden havaintoihin

myös, arvioi turvallisuusstrategiasi uudelleen varmistaaksesi, että sinulla on mahdollisimman tehokas turvallisuusmalli — joka sisältää sekä estotekniikan tunkeutumisyritysten lopettamiseksi että täyden EDR: n (endpoint detection and response) epäilyttävän toiminnan havaitsemiseksi automaattisesti. Molemmat ominaisuudet yhdellä agentilla ovat olennainen ensimmäinen askel.

Vaihe 2: Ennakoivasti metsästää kehittyneitä uhkia

monet organisaatiot joutuvat rikkomusten uhreiksi ei hälytysten puutteen vuoksi vaan siksi, että niillä on liikaa tutkittavaa. Ylivaroittaminen ja väärät positiiviset tulokset voivat johtaa hälytysväsymykseen.

jos tietoturvaratkaisusi tuottavat liikaa vääriä positiivisia tuloksia tai saat hälytyksiä, joissa ei ole asiayhteyttä eikä keinoa priorisoida niitä, on vain ajan kysymys, milloin kriittinen hälytys jää saamatta. On erittäin tärkeää saada todellisia asiantuntijoita ennakoivasti tarkastella, mitä tapahtuu ympäristössäsi ja lähettää yksityiskohtaisia hälytyksiä tiimillesi, kun epätavallista toimintaa havaitaan.

harkitse sisäisten ryhmiesi tehostamista turvallisuusratkaisulla, joka tarjoaa käytännön asiantuntija-apua uhkien metsästykseen, joka voi seurata ennakoivasti piilevien uhkien varalta ja minimoida väärät positiiviset tulokset, samalla kun priorisointi varmistaa, että kriittisimpiin hälytyksiin puututaan välittömästi.

Vaihe 3: Pidä yllä asianmukaista IT-hygieniaa

Poista verkkoympäristössäsi mahdollisesti vaanivat haavoittuvuudet, kuten vanhentuneet tai vertaansa vailla olevat järjestelmät ja ohjelmistot. Hyväksikäytöt voivat pysyä piilossa pitkiä aikoja ennen kuin ne aktivoituvat, ja organisaatiot altistuvat, jos ne eivät käytä korjauksia ja päivityksiä kaikissa päätepisteissään.

lopulta paras puolustuksesi on varmistaa, että organisaatiosi ottaa käyttöön tehokkaimman saatavilla olevan teknologian ja sisällyttää 1-10-60-säännön kyberturvallisuusstrategiaasi.

tämän vertailuarvon saavuttaminen edellyttää todellisia seuraavan sukupolven ratkaisuja, kuten CrowdStrike Falcon®-alusta, joka tarjoaa endpoint detection and response (EDR) – ratkaisun, hallittua uhkien metsästystä, seuraavan sukupolven av: tä käyttäytymisanalytiikan ja koneoppimisen avulla sekä automatisoitua uhkatiedustelua. Nämä työkalut ovat avain näkyvyyden ja kontekstin saavuttamiseen, jota tarvitset kriittisten, tulosohjautuvien mittareiden täyttämiseen ja kilpailun voittamiseen tämän päivän — ja huomisen — kehittyneimpiä vastustajia vastaan.

katso alla olevalta videolta, miten CrowdStrike Falcon-alusta täyttää 1-10-60-säännön: