Mouvement latéral

Qu’est-ce qu’un Mouvement latéral?

Le mouvement latéral fait référence aux techniques qu’un cyberattacker utilise, après avoir obtenu un accès initial, pour pénétrer plus profondément dans un réseau à la recherche de données sensibles et d’autres actifs de grande valeur. Après être entré dans le réseau, l’attaquant maintient un accès continu en se déplaçant dans l’environnement compromis et en obtenant des privilèges accrus à l’aide de divers outils.

Le mouvement latéral est une tactique clé qui distingue les menaces persistantes avancées d’aujourd’hui des cyberattaques simplistes du passé.

Le mouvement latéral permet à un acteur de la menace d’éviter la détection et de conserver l’accès, même s’il est découvert sur la machine qui a été infectée en premier. Et avec un temps de séjour prolongé, le vol de données peut ne pas se produire avant des semaines, voire des mois après la violation initiale.

Après avoir obtenu un accès initial à un point de terminaison, par exemple par le biais d’une attaque de phishing ou d’une infection par un logiciel malveillant, l’attaquant se fait passer pour un utilisateur légitime et se déplace dans plusieurs systèmes du réseau jusqu’à ce que l’objectif final soit atteint. Atteindre cet objectif implique de collecter des informations sur plusieurs systèmes et comptes, d’obtenir des informations d’identification, d’augmenter les privilèges et, finalement, d’accéder à la charge utile identifiée.

2021 Rapport sur les menaces mondiales CrowdStrike

Téléchargez le Rapport sur les menaces mondiales 2021 pour découvrir les tendances des tactiques, techniques et procédures en constante évolution des attaquants que nos équipes ont observées l’année dernière.

Télécharger maintenant

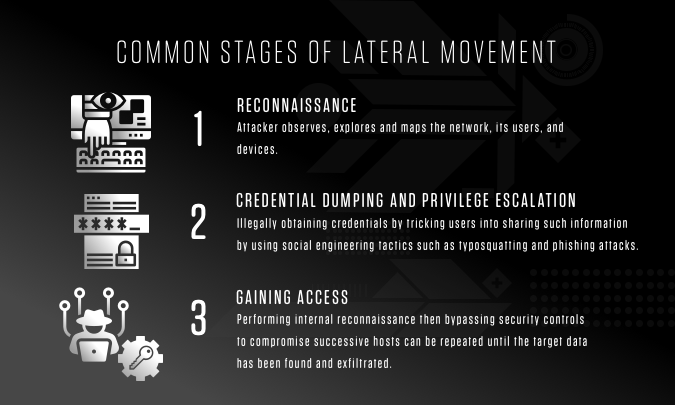

Étapes communes du Mouvement latéral

Il y a trois étapes principales du mouvement latéral: la reconnaissance, la collecte des informations d’identification / privilèges et l’accès à d’autres ordinateurs du réseau.

Reconnaissance

Pendant la reconnaissance, l’attaquant observe, explore et cartographie le réseau, ses utilisateurs et ses appareils. Cette carte permet à l’intrus de comprendre les conventions de nommage des hôtes et les hiérarchies des réseaux, d’identifier les systèmes d’exploitation, de localiser les charges utiles potentielles et d’acquérir des informations pour effectuer des mouvements éclairés.

Les acteurs de la menace déploient une variété d’outils pour savoir où ils se trouvent dans le réseau, à quoi ils peuvent avoir accès et quels pare-feu ou autres moyens de dissuasion sont en place. Un attaquant peut tirer parti de nombreux outils personnalisés externes et d’outils open source pour l’analyse des ports, les connexions proxy et d’autres techniques, mais l’utilisation de fenêtres intégrées ou d’outils de support offre l’avantage d’être plus difficile à détecter.

Voici quelques-uns des outils intégrés qui peuvent être utilisés lors de la reconnaissance:

- Netstat affiche les connexions réseau actuelles de la machine. Cela peut être utilisé pour identifier les actifs critiques ou pour acquérir des connaissances sur le réseau.

- IPConfig/IFConfig permet d’accéder à la configuration du réseau et aux informations de localisation.

- Le cache ARP donne des informations sur l’adresse IP à l’adresse physique. Ces informations peuvent être utilisées pour cibler des machines individuelles à l’intérieur du réseau.

- La table de routage local affiche les chemins de communication actuels pour l’hôte connecté.

- PowerShell, un puissant outil de ligne de commande et de script, permet d’identifier rapidement les systèmes réseau auxquels l’utilisateur actuel a un accès administrateur local.

Une fois que l’attaquant a identifié les zones critiques auxquelles il doit accéder, l’étape suivante consiste à collecter les informations de connexion qui permettront l’entrée.

Vidage des informations d’identification et escalade des privilèges

Pour se déplacer sur un réseau, un attaquant a besoin d’informations de connexion valides. Le terme utilisé pour obtenir illégalement des titres de compétences est appelé « dumping des titres de compétences. »Une façon d’obtenir ces informations d’identification consiste à inciter les utilisateurs à les partager en utilisant des tactiques d’ingénierie sociale telles que le typosquattage et les attaques de phishing. D’autres techniques courantes pour voler des informations d’identification comprennent:

- Passer le hachage est une méthode d’authentification sans avoir accès au mot de passe de l’utilisateur. Cette technique contourne les étapes d’authentification standard en capturant des hachages de mots de passe valides qui, une fois authentifiés, permettent à l’attaquant d’effectuer des actions sur des systèmes locaux ou distants.

- Pass le Ticket est un moyen d’authentification à l’aide de tickets Kerberos. Un intrus qui a compromis un contrôleur de domaine peut générer un « ticket d’or » Kerberos hors ligne qui reste valable indéfiniment et peut être utilisé pour usurper l’identité de n’importe quel compte, même après une réinitialisation du mot de passe.

- Des outils tels que Mimikatz sont utilisés pour voler des mots de passe en texte clair ou des certificats d’authentification mis en cache dans la mémoire d’une machine compromise. Ils peuvent ensuite être utilisés pour s’authentifier auprès d’autres machines.

- Les outils d’enregistrement de frappe permettent à l’attaquant de capturer les mots de passe directement lorsqu’un utilisateur sans méfiance les entre via le clavier.

Accès

Le processus de reconnaissance interne, puis de contournement des contrôles de sécurité pour compromettre les hôtes successifs, peut être répété jusqu’à ce que les données cibles aient été trouvées et exfiltrées. Et, à mesure que les cyberattaques deviennent plus sophistiquées, elles contiennent souvent un élément humain fort. Cela est particulièrement vrai pour les mouvements latéraux, lorsqu’une organisation peut être confrontée à des mouvements et à des contre-mouvements d’un adversaire. Mais le comportement humain peut être détecté — et intercepté — par une solution de sécurité robuste.

Détection et prévention des mouvements latéraux

Une fois qu’un attaquant obtient des privilèges administratifs et un accès plus approfondi à un réseau, un mouvement latéral malveillant peut être très difficile à détecter car il peut sembler être un trafic réseau » normal « . En outre, un attaquant humain a la capacité de changer de plan et de déployer différentes techniques et outils en fonction des informations collectées. Et lorsque l’adversaire utilise des outils système intégrés, la détection devient encore plus difficile. Il est essentiel de trouver et d’éliminer ces intrus le plus rapidement possible pour éviter des pertes coûteuses.

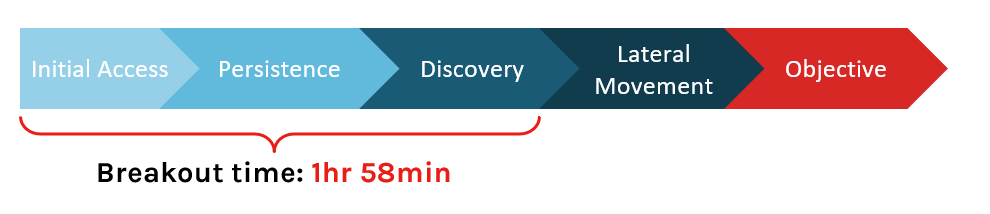

Temps de rupture et Règle 1-10-60

Le temps de rupture est le temps nécessaire à un intrus pour commencer à se déplacer latéralement dans d’autres systèmes du réseau après avoir initialement compromis une machine. L’année dernière, CrowdStrike a suivi un temps d’évasion moyen de 1 heure et 58 minutes. Cela signifie qu’une organisation dispose d’environ deux heures pour détecter, enquêter et remédier ou contenir la menace. Si cela prend plus de temps, vous courez le risque que l’adversaire vole ou détruise vos données et actifs critiques.

Pour gagner une bataille dans le cyberespace, la vitesse est primordiale. La seule façon de battre un adversaire est d’être plus rapide — en détectant, en enquêtant et en contenant une intrusion dans le « temps d’évasion ». »

Les principales entreprises du secteur privé s’efforcent de respecter ce que CrowdStrike appelle la règle du 1-10-60: détecter une intrusion en 1 minute, enquêter en 10 minutes et isoler ou résoudre le problème en 60 minutes. Plus un adversaire est autorisé à se déplacer latéralement pendant un temps de séjour prolongé, plus il est probable qu’une attaque réussisse.

Étapes pour prévenir les mouvements latéraux

Il y a trois étapes critiques que vous pouvez et devez prendre pour renforcer vos défenses et diminuer ou éliminer le temps de séjour et ses conséquences.

Étape 1 : Mettez à jour votre solution de sécurité de point de terminaison

De nombreuses attaques très médiatisées se sont produites pendant des mois de temps de pause et se sont déplacées latéralement pour échapper facilement à la sécurité standard. Les attaquants modernes comptent sur le fait que de nombreuses organisations continuent de s’appuyer sur des solutions de sécurité héritées ou standard — le type de technologie facilement contournable par les outils de piratage modernes. Il est désormais obligatoire de passer à une technologie complète comprenant des fonctionnalités AV et d’analyse comportementale de nouvelle génération si vous souhaitez lutter contre les attaques sophistiquées d’aujourd’hui.

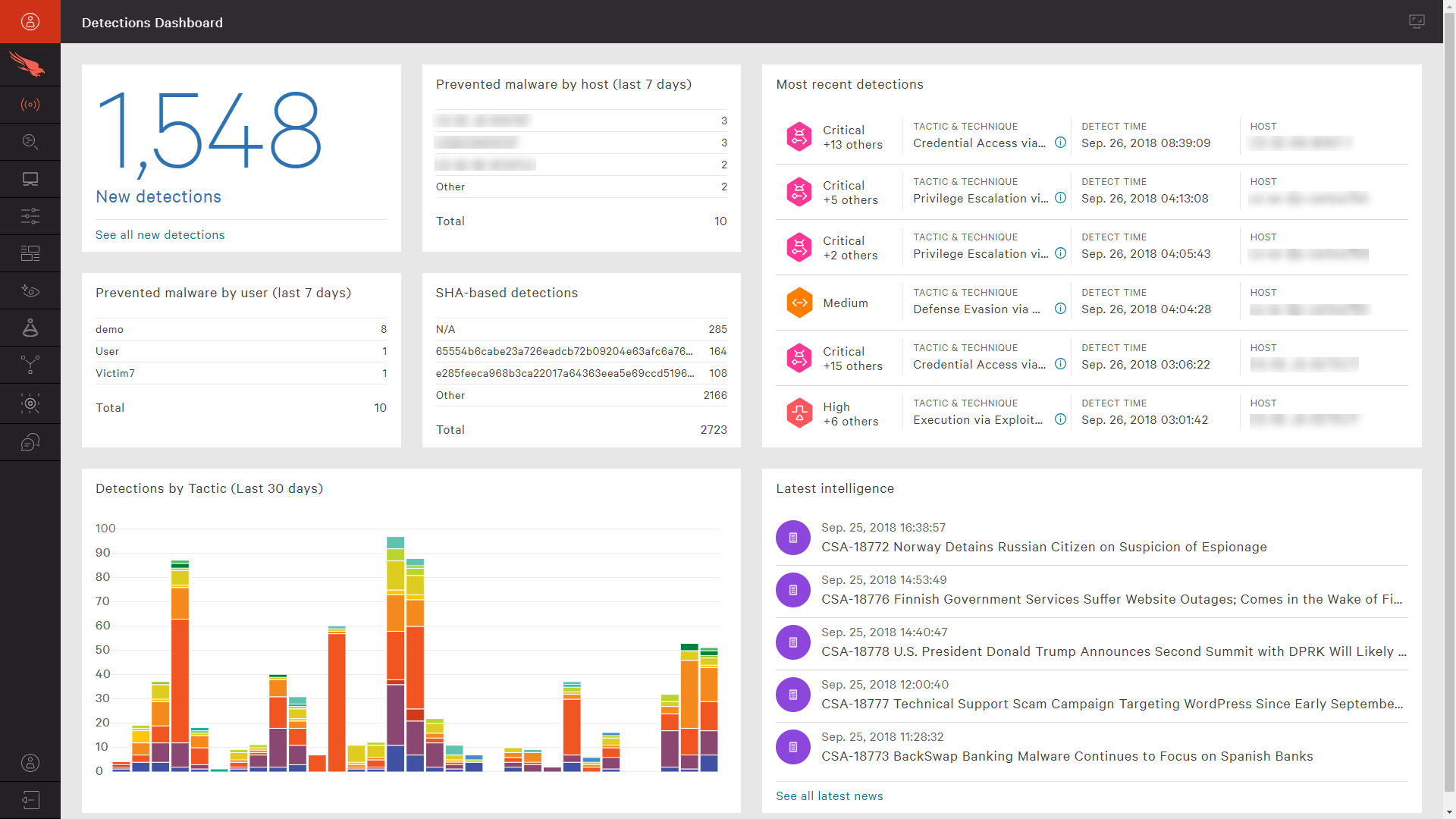

Le tableau de bord de CrowdStrike offre une visibilité immédiate sur les détections

Réévaluez également votre stratégie de sécurité pour vous assurer d’avoir l’approche de sécurité la plus efficace possible, qui inclut à la fois une technologie de prévention pour arrêter les tentatives d’intrusion et un EDR complet (endpoint detection and response) pour détecter automatiquement les activités suspectes. Avoir les deux capacités dans un seul agent est une première étape essentielle.

Étape 2: Rechercher de manière proactive les menaces avancées

De nombreuses organisations sont victimes de violations non pas en raison d’un manque d’alertes, mais parce qu’elles en ont trop à enquêter. Une sur-alerte et des faux positifs peuvent entraîner une fatigue d’alerte.

Si vos solutions de sécurité fournissent trop de faux positifs ou si vous recevez des alertes sans contexte et sans moyen de les hiérarchiser, ce n’est qu’une question de temps avant qu’une alerte critique ne soit manquée. Il est extrêmement important que de vrais experts examinent de manière proactive ce qui se passe dans votre environnement et envoient des alertes détaillées à votre équipe lorsque des activités inhabituelles sont détectées.

Envisagez d’augmenter vos équipes internes avec une solution de sécurité qui fournit une chasse aux menaces experte pratique qui peut surveiller de manière proactive les menaces cachées et minimiser les faux positifs, tout en fournissant une hiérarchisation pour s’assurer que les alertes les plus critiques sont traitées immédiatement.

Étape 3: Maintenez une hygiène informatique adéquate

Éliminez les vulnérabilités telles que les systèmes et logiciels obsolètes ou non corrigés qui peuvent se cacher dans votre environnement réseau. Les exploits peuvent rester cachés pendant de longues périodes avant de devenir actifs, et les organisations seront exposées si elles ne parviennent pas à appliquer des correctifs et des mises à jour sur tous leurs points de terminaison.

En fin de compte, votre meilleure défense est de vous assurer que votre organisation déploie la technologie la plus efficace actuellement disponible et intègre la règle 1-10-60 dans votre stratégie de cybersécurité.

Pour atteindre ce benchmark, il faut de véritables solutions de nouvelle génération telles que la plateforme CrowdStrike Falcon®, qui offre la détection et la réponse des terminaux (EDR), la chasse gérée aux menaces, l’audiovisuel de nouvelle génération avec analyse comportementale et apprentissage automatique et l’intelligence automatisée des menaces. Ces outils sont essentiels pour obtenir la visibilité et le contexte dont vous avez besoin pour respecter des mesures critiques axées sur les résultats et gagner la course contre les adversaires les plus sophistiqués d’aujourd’hui et de demain.

Regardez la vidéo ci-dessous pour voir comment la plate-forme CrowdStrike Falcon satisfait à la règle 1-10-60 :