oldalirányú mozgás

mi az oldalirányú mozgás?

az oldalirányú mozgás azokra a technikákra utal, amelyeket a kibertámadó a kezdeti hozzáférés megszerzése után arra használ, hogy érzékeny adatok és más nagy értékű eszközök után kutatva mélyebben behatoljon a hálózatba. A hálózatba való belépés után a támadó folyamatos hozzáférést biztosít a veszélyeztetett környezetben való áthaladással és a különböző eszközök használatával megnövekedett jogosultságok megszerzésével.

az oldalirányú mozgás kulcsfontosságú taktika, amely megkülönbözteti a mai fejlett tartós fenyegetéseket (Apt) A múlt leegyszerűsített kibertámadásaitól.

az oldalirányú mozgás lehetővé teszi, hogy a fenyegetőszereplő elkerülje az észlelést és megőrizze a hozzáférést, még akkor is, ha az első fertőzött gépen fedezték fel. Elhúzódó tartózkodási idő esetén az adatlopás csak hetekkel vagy akár hónapokkal az eredeti jogsértés után következhet be.

miután kezdeti hozzáférést kapott egy végponthoz, például adathalász támadás vagy malware fertőzés révén, a támadó legitim felhasználónak adja ki magát, és a hálózat több rendszerén keresztül mozog a végcél eléréséig. E cél elérése magában foglalja a több rendszerről és fiókról szóló információk gyűjtését, a hitelesítő adatok megszerzését, a jogosultságok kiterjesztését és végül az azonosított hasznos adathoz való hozzáférést.

2021 CrowdStrike Global Threat Report

töltse le a 2021-es globális fenyegetési jelentést, hogy feltárja a támadók folyamatosan fejlődő taktikájának, technikáinak és eljárásainak tendenciáit, amelyeket csapataink az elmúlt évben megfigyeltek.

letöltés most

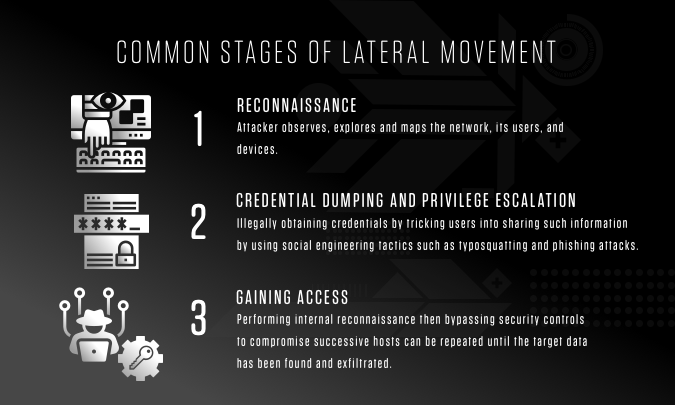

az oldalirányú mozgás közös szakaszai

az oldalirányú mozgásnak három fő szakasza van: felderítés, hitelesítő adatok/jogosultságok összegyűjtése és hozzáférés a hálózat többi számítógépéhez.

Reconnaissance

a felderítés során a támadó megfigyeli, feltárja és feltérképezi a hálózatot, annak felhasználóit és eszközeit. Ez a térkép lehetővé teszi a betolakodó számára, hogy megértse a gazdanevezési konvenciókat és a hálózati hierarchiákat, azonosítsa az operációs rendszereket, keresse meg a lehetséges hasznos terheléseket és intelligenciát szerezzen a tájékozott lépések megtételéhez.

a fenyegetések szereplői különféle eszközöket vetnek be, hogy megtudják, hol helyezkednek el a hálózatban, mihez férhetnek hozzá, és milyen tűzfalak vagy egyéb elrettentő eszközök vannak a helyükön. A támadó számos külső egyéni eszközt és nyílt forráskódú eszközt használhat port-szkenneléshez, proxy-kapcsolatokhoz és egyéb technikákhoz, de a beépített Windows vagy támogatási eszközök használata azzal az előnnyel jár, hogy nehezebb észlelni.

Íme néhány a felderítés során használható beépített eszközök közül:

- a Netstat megmutatja a gép aktuális hálózati kapcsolatait. Ez felhasználható a kritikus eszközök azonosítására vagy a hálózattal kapcsolatos ismeretek megszerzésére.

- az IPConfig/IFConfig hozzáférést biztosít a hálózati konfigurációhoz és a helyadatokhoz.

- az ARP gyorsítótár információt ad az IP-címről a fizikai címre. Ez az információ felhasználható a hálózaton belüli egyes gépek megcélzására.

- a helyi útválasztási táblázat megjeleníti a csatlakoztatott gazdagép aktuális kommunikációs útvonalait.

- a PowerShell egy hatékony parancssori és szkriptkészítő eszköz, amely lehetővé teszi azon hálózati rendszerek gyors azonosítását, amelyekhez az aktuális felhasználó helyi rendszergazdai hozzáféréssel rendelkezik.

miután a támadó azonosította az elérendő kritikus területeket, a következő lépés a belépést lehetővé tevő bejelentkezési adatok összegyűjtése.

hitelesítő adatok Dömpingelése és a jogosultságok eszkalációja

a hálózaton való áthaladáshoz a támadónak érvényes bejelentkezési hitelesítő adatokra van szüksége. A hitelesítő adatok illegális megszerzésére használt kifejezést “hitelesítő adatok dömpingjének” nevezik.”Ezeknek a hitelesítő adatoknak az egyik módja az, hogy becsapják a felhasználókat, hogy megosszák őket olyan szociális mérnöki taktikákkal, mint az elírási és az adathalász támadások. A hitelesítő adatok ellopásának egyéb általános technikái a következők:

- a Hash átadása a hitelesítés módja a felhasználó jelszavához való hozzáférés nélkül. Ez a technika megkerüli a szokásos hitelesítési lépéseket azáltal, hogy érvényes jelszó-kivonatokat rögzít, amelyek hitelesítése után a támadó műveleteket hajthat végre helyi vagy távoli rendszereken.

- Pass a jegy a Kerberos jegyek hitelesítésének egyik módja. A tartományvezérlőt veszélyeztető betolakodó generálhat egy Kerberos “aranyjegyet” offline állapotban, amely határozatlan ideig érvényes marad, és bármilyen fiók megszemélyesítésére használható, még a Jelszó visszaállítása után is.

- az olyan eszközök, mint a Mimikatz, a gyorsítótárazott egyszerű szöveges jelszavak vagy hitelesítési tanúsítványok ellopására szolgálnak egy veszélyeztetett gép memóriájából. Ezután felhasználhatók más gépek hitelesítésére.

- a Keylogging eszközök lehetővé teszik a támadó számára, hogy közvetlenül rögzítse a jelszavakat, amikor egy gyanútlan felhasználó belép a billentyűzeten keresztül.

hozzáférés

a belső felderítés elvégzésének folyamata, majd a biztonsági ellenőrzések megkerülése az egymást követő gazdagépek veszélyeztetése érdekében megismételhető, amíg a céladatokat meg nem találják és ki nem szűrik. És ahogy a kibertámadások egyre kifinomultabbá válnak, gyakran erős emberi elemet tartalmaznak. Ez különösen igaz az oldalirányú mozgásra, amikor egy szervezetnek szembe kell néznie az ellenfél mozdulataival és ellenmozgásaival. De az emberi viselkedés kimutatható — és elfogható — egy robusztus biztonsági megoldással.

oldalirányú mozgás észlelése és megakadályozása

amint a támadó rendszergazdai jogosultságokat szerez és mélyebb hozzáférést nyer a hálózathoz, a rosszindulatú oldalirányú mozgást nagyon nehéz észlelni, mert “normális” hálózati forgalomnak tűnhet. Emellett az emberi támadó képes megváltoztatni a terveket, és különböző technikákat és eszközöket telepíteni az összegyűjtött információk alapján. Amikor az ellenfél beépített rendszereszközöket használ, az észlelés még nehezebbé válik. Fontos, hogy megtalálja és távolítsa el ezeket a betolakodókat a lehető leggyorsabban, hogy elkerülje a költséges veszteségeket.

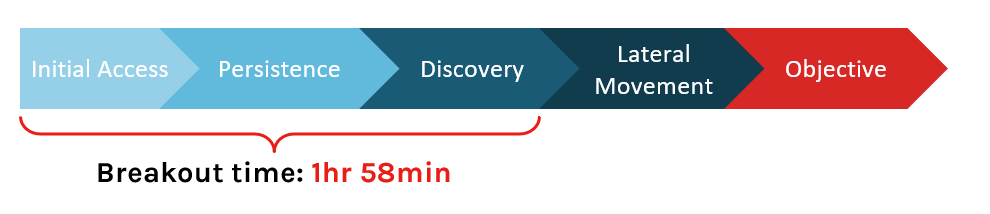

kitörési idő és az 1-10-60 szabály

a kitörési idő az az idő, amely alatt a betolakodó oldalirányban elindul a hálózat más rendszereibe, miután először kompromittált egy gépet. Tavaly a CrowdStrike átlagosan 1 óra 58 perc kitörési időt követett. Ez azt jelenti, hogy egy szervezetnek nagyjából két órája van a fenyegetés észlelésére, kivizsgálására, orvoslására vagy megfékezésére. Ha ez tovább tart, fennáll annak a veszélye, hogy az ellenfél ellopja vagy megsemmisíti a kritikus adatokat és eszközöket.

ahhoz, hogy csatát nyerjünk a kibertérben, a sebesség a legfontosabb. Az ellenfél legyőzésének egyetlen módja az, ha gyorsabb — észlelve, kivizsgálva és visszatartva a behatolást a “kitörési időn belül”.”

a legjobb magánszektorbeli vállalatok arra törekszenek, hogy betartsák azt, amit a CrowdStrike az 1-10-60 szabálynak nevez — a behatolás észlelése 1 percen belül, 10 percen belül kivizsgálás és a probléma 60 percen belüli elszigetelése vagy orvoslása. Minél hosszabb ideig engedi az ellenfél oldalirányú mozgását elhúzódó tartózkodási idő alatt, annál valószínűbb, hogy a támadás végül sikeres lesz.

lépések az oldalirányú mozgás megakadályozására

három fontos lépést tehet és kell megtennie, hogy megerősítse védekezését, és csökkentse vagy megszüntesse a tartózkodási időt és annak következményeit.

1.lépés: frissítse a Végpontbiztonsági megoldást

sok nagy horderejű támadás történt több hónapos várakozási idő alatt, és oldalirányban mozgott, hogy könnyen elkerülje a szabványos biztonságot. A Modern támadók arra számítanak, hogy sok szervezet továbbra is a régi vagy szabványos biztonsági megoldásokra támaszkodik — az a fajta technológia, amelyet a modern hacker eszközök könnyen megkerülnek. Most már kötelező olyan átfogó technológiára frissíteni, amely magában foglalja a következő generációs AV-t és a viselkedéselemzési képességeket, ha a mai kifinomult támadások leküzdésére törekszik.

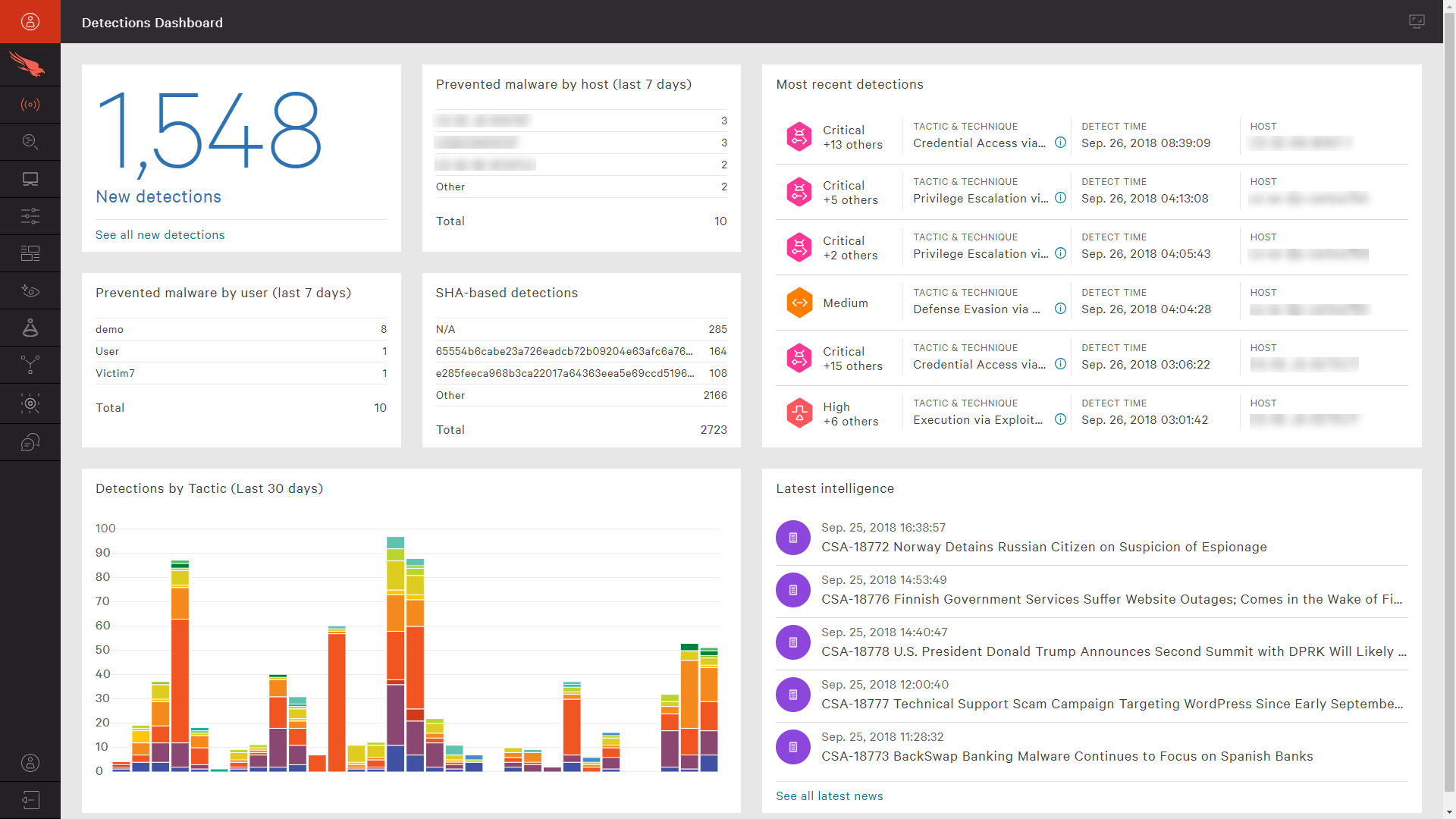

a CrowdStrike irányítópultja azonnali láthatóságot biztosít az észlelésekhez

a lehető leghatékonyabb biztonsági megközelítés biztosítása érdekében értékelje át a biztonsági stratégiáját is — amely magában foglalja mind a behatolási kísérletek megakadályozására szolgáló megelőzési technológiát, mind a teljes EDR-t (végpont-észlelés és válasz) a gyanús tevékenységek automatikus észleléséhez. Mindkét képesség egyetlen ügynökben való megléte elengedhetetlen első lépés.

2. lépés: Proaktívan vadászni a fejlett fenyegetésekre

sok szervezet nem a riasztások hiánya miatt esik áldozatul a jogsértéseknek, hanem azért, mert túl sok van a nyomozáshoz. A túlzott riasztás és a hamis pozitív eredmények riasztási fáradtságot okozhatnak.

ha a biztonsági megoldások túl sok hamis pozitív eredményt adnak, vagy olyan riasztásokat kap, amelyek nem tartalmaznak kontextust, és nem lehet rangsorolni őket, akkor csak idő kérdése, hogy egy kritikus riasztás kimaradjon. Létfontosságú, hogy valódi szakértők proaktívan nézzék meg, mi történik a környezetben, és részletes riasztásokat küldjenek a csapatnak, ha szokatlan tevékenységet észlelnek.

fontolja meg a belső csapatok bővítését egy olyan biztonsági megoldással, amely gyakorlati szakértői fenyegetésvadászatot biztosít, amely proaktívan figyeli a rejtett fenyegetéseket, és minimalizálja a hamis pozitív eredményeket, miközben prioritást biztosít a legkritikusabb riasztások azonnali kezelése érdekében.

3. lépés: A megfelelő informatikai higiénia fenntartása

szüntesse meg az olyan biztonsági réseket, mint az elavult vagy nem javított rendszerek és szoftverek, amelyek a hálózati környezetben rejtőzhetnek. Az exploitok hosszú ideig rejtve maradhatnak, mielőtt aktívvá válnának, és a szervezetek ki lesznek téve, ha nem alkalmazzák a javításokat és frissítéseket az összes végpontjukon.

végső soron a legjobb védelem az, ha megbizonyosodik arról, hogy szervezete a jelenleg elérhető leghatékonyabb technológiát alkalmazza, és beépíti az 1-10-60 szabályt a kiberbiztonsági stratégiájába.

a benchmark eléréséhez valódi újgenerációs megoldásokra van szükség, mint például a CrowdStrike Falcon platform, amely endpoint detection and response (EDR), managed threat hunting, next-gen av viselkedési elemzéssel és gépi tanulással, valamint automatizált fenyegetésintelligenciával rendelkezik. Ezek az eszközök kulcsfontosságúak a láthatóság és a kontextus megszerzéséhez, amelyre szüksége van ahhoz, hogy megfeleljen a kritikus, eredményorientált mutatóknak, és megnyerje a versenyt a mai és a holnap legkifinomultabb ellenfeleivel szemben.

nézze meg az alábbi videót, hogy megnézze, hogyan felel meg a CrowdStrike Falcon platform az 1-10-60 szabálynak: