Movimento laterale

Che cos’è il movimento laterale?

Il movimento laterale si riferisce alle tecniche che un cyberattacker utilizza, dopo aver ottenuto l’accesso iniziale, per spostarsi più in profondità in una rete alla ricerca di dati sensibili e altre risorse di alto valore. Dopo aver inserito la rete, l’utente malintenzionato mantiene l’accesso continuo spostandosi attraverso l’ambiente compromesso e ottenendo maggiori privilegi utilizzando vari strumenti.

Il movimento laterale è una tattica chiave che distingue le odierne minacce persistenti avanzate (APT) dagli attacchi informatici semplicistici del passato.

Il movimento laterale consente a un attore di minacce di evitare il rilevamento e mantenere l’accesso, anche se scoperto sulla macchina che è stata infettata per la prima volta. E con un tempo di permanenza prolungato, il furto di dati potrebbe non verificarsi fino a settimane o addirittura mesi dopo la violazione originale.

Dopo aver ottenuto l’accesso iniziale a un endpoint, ad esempio attraverso un attacco di phishing o un’infezione da malware, l’utente malintenzionato impersona un utente legittimo e si sposta attraverso più sistemi nella rete fino al raggiungimento dell’obiettivo finale. Il raggiungimento di tale obiettivo comporta la raccolta di informazioni su più sistemi e account, l’ottenimento di credenziali, l’escalation dei privilegi e, infine, l’accesso al payload identificato.

2021 CrowdStrike Global Threat Report

Scarica il Global Threat Report 2021 per scoprire le tendenze nelle tattiche, nelle tecniche e nelle procedure in continua evoluzione degli aggressori osservate dai nostri team lo scorso anno.

Scarica ora

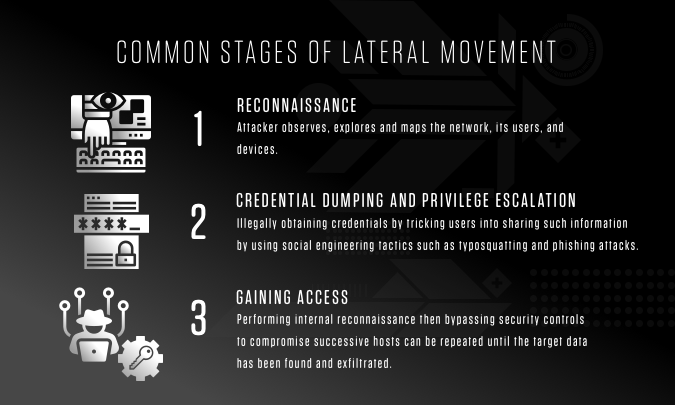

Fasi comuni del movimento laterale

Ci sono tre fasi principali del movimento laterale: ricognizione, raccolta di credenziali/privilegi e accesso ad altri computer nella rete.

Ricognizione

Durante la ricognizione, l’attaccante osserva, esplora e mappa la rete, i suoi utenti e dispositivi. Questa mappa consente all’intruso di comprendere le convenzioni di denominazione degli host e le gerarchie di rete, identificare i sistemi operativi, individuare potenziali carichi utili e acquisire informazioni per effettuare mosse informate.

Gli attori delle minacce implementano una varietà di strumenti per scoprire dove si trovano nella rete, a cosa possono accedere e quali firewall o altri deterrenti sono in atto. Un utente malintenzionato può sfruttare molti strumenti personalizzati esterni e strumenti open source per la scansione delle porte, le connessioni proxy e altre tecniche, ma l’utilizzo di strumenti di supporto o Windows integrati offre il vantaggio di essere più difficile da rilevare.

Ecco alcuni degli strumenti integrati che possono essere utilizzati durante la ricognizione:

- Netstat mostra le connessioni di rete correnti della macchina. Questo può essere utilizzato per identificare le risorse critiche o per acquisire conoscenze sulla rete.

- IPConfig / IFConfig fornisce l’accesso alla configurazione di rete e alle informazioni sulla posizione.

- La cache ARP fornisce informazioni sull’indirizzo IP all’indirizzo fisico. Queste informazioni possono essere utilizzate per indirizzare singole macchine all’interno della rete.

- La tabella di routing locale visualizza i percorsi di comunicazione correnti per l’host connesso.

- PowerShell, un potente strumento di riga di comando e scripting, consente una rapida identificazione dei sistemi di rete a cui l’utente corrente ha accesso amministratore locale.

Una volta che l’attaccante ha identificato le aree critiche per l’accesso, il passo successivo è la raccolta di credenziali di accesso che consentono l’ingresso.

Dumping delle credenziali e escalation dei privilegi

Per spostarsi in una rete, un utente malintenzionato ha bisogno di credenziali di accesso valide. Il termine utilizzato per ottenere illegalmente le credenziali è chiamato ” credential dumping.”Un modo per ottenere queste credenziali è quello di ingannare gli utenti a condividerli utilizzando tattiche di ingegneria sociale come typosquatting e attacchi di phishing. Altre tecniche comuni per rubare le credenziali includono:

- Passare l’Hash è un metodo di autenticazione senza avere accesso alla password dell’utente. Questa tecnica ignora i passaggi di autenticazione standard acquisendo hash password validi che una volta autenticati consentono all’utente malintenzionato di eseguire azioni su sistemi locali o remoti.

- Pass il Biglietto è un modo per autenticarsi utilizzando i biglietti Kerberos. Un intruso che ha compromesso un controller di dominio può generare un “golden ticket” Kerberos offline che rimane valido a tempo indeterminato e può essere utilizzato per impersonare qualsiasi account, anche dopo una reimpostazione della password.

- Strumenti come Mimikatz vengono utilizzati per rubare password in chiaro o certificati di autenticazione memorizzati nella cache dalla memoria di una macchina compromessa. Possono quindi essere utilizzati per autenticarsi su altre macchine.

- Gli strumenti di keylogging consentono all’utente malintenzionato di acquisire le password direttamente quando un utente ignaro le inserisce tramite la tastiera.

Accesso

Il processo di ricognizione interna e quindi di bypassare i controlli di sicurezza per compromettere gli host successivi può essere ripetuto fino a quando i dati di destinazione non sono stati trovati ed esfiltrati. E, come attacchi informatici diventano più sofisticati, spesso contengono un forte elemento umano. Ciò è particolarmente vero per il movimento laterale, quando un’organizzazione potrebbe trovarsi di fronte a mosse e contromosse da un avversario. Ma il comportamento umano può essere rilevato – e intercettato-da una solida soluzione di sicurezza.

Rilevamento e prevenzione del movimento laterale

Una volta che un utente malintenzionato assicura i privilegi amministrativi e ottiene un accesso più profondo in una rete, il movimento laterale dannoso può essere molto difficile da rilevare perché può sembrare un traffico di rete “normale”. Inoltre, un utente malintenzionato umano ha la capacità di modificare i piani e distribuire diverse tecniche e strumenti in base alle informazioni raccolte. E quando l’avversario utilizza strumenti di sistema integrati, il rilevamento diventa ancora più difficile. È essenziale trovare e rimuovere questi intrusi il più rapidamente possibile per evitare perdite costose.

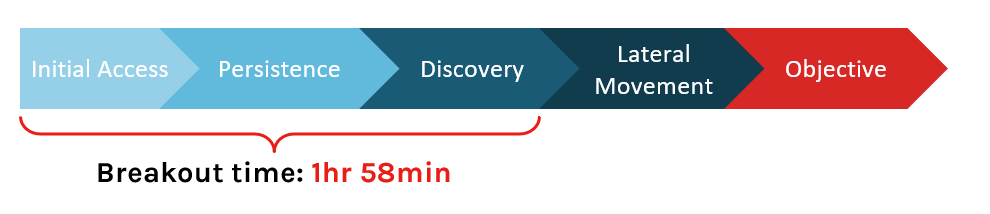

Il tempo di breakout e la regola 1-10-60

Il tempo di breakout è il tempo necessario a un intruso per iniziare a muoversi lateralmente in altri sistemi della rete dopo aver inizialmente compromesso una macchina. L’anno scorso, CrowdStrike ha monitorato un tempo medio di breakout di 1 ora e 58 minuti. Ciò significa che un’organizzazione ha circa due ore per rilevare, indagare e correggere o contenere la minaccia. Se ci vuole più tempo, corri il rischio che l’avversario rubi o distrugga i tuoi dati e le tue risorse critiche.

Per vincere una battaglia nel cyberspazio, la velocità è fondamentale. L “unico modo per battere un avversario è di essere più veloce — rilevando, indagando e contenente un “intrusione all” interno ” tempo di breakout.”

Le migliori aziende del settore privato si sforzano di aderire a ciò che CrowdStrike definisce la regola 1-10-60: rilevare un’intrusione entro 1 minuto, indagare entro 10 minuti e isolare o risolvere il problema entro 60 minuti. Più a lungo un avversario è permesso di impegnarsi in movimento laterale per un tempo di permanenza prolungato, più è probabile che un attacco alla fine avrà successo.

Passi per prevenire il movimento laterale

Ci sono tre passi critici che puoi e dovresti prendere per rafforzare le tue difese e diminuire o eliminare il tempo di permanenza e le sue conseguenze.

Passaggio 1: aggiornare la soluzione di sicurezza degli endpoint

Molti attacchi di alto profilo si sono verificati durante mesi di permanenza e si sono spostati lateralmente per eludere facilmente la sicurezza standard. Gli aggressori moderni contano sul fatto che molte organizzazioni continuano a fare affidamento su soluzioni di sicurezza legacy o standard, il tipo di tecnologia facilmente aggirabile dai moderni strumenti di hacking. Ora è obbligatorio passare a una tecnologia completa che include funzionalità AV e analisi comportamentale di nuova generazione se si mira a combattere gli attacchi sofisticati di oggi.

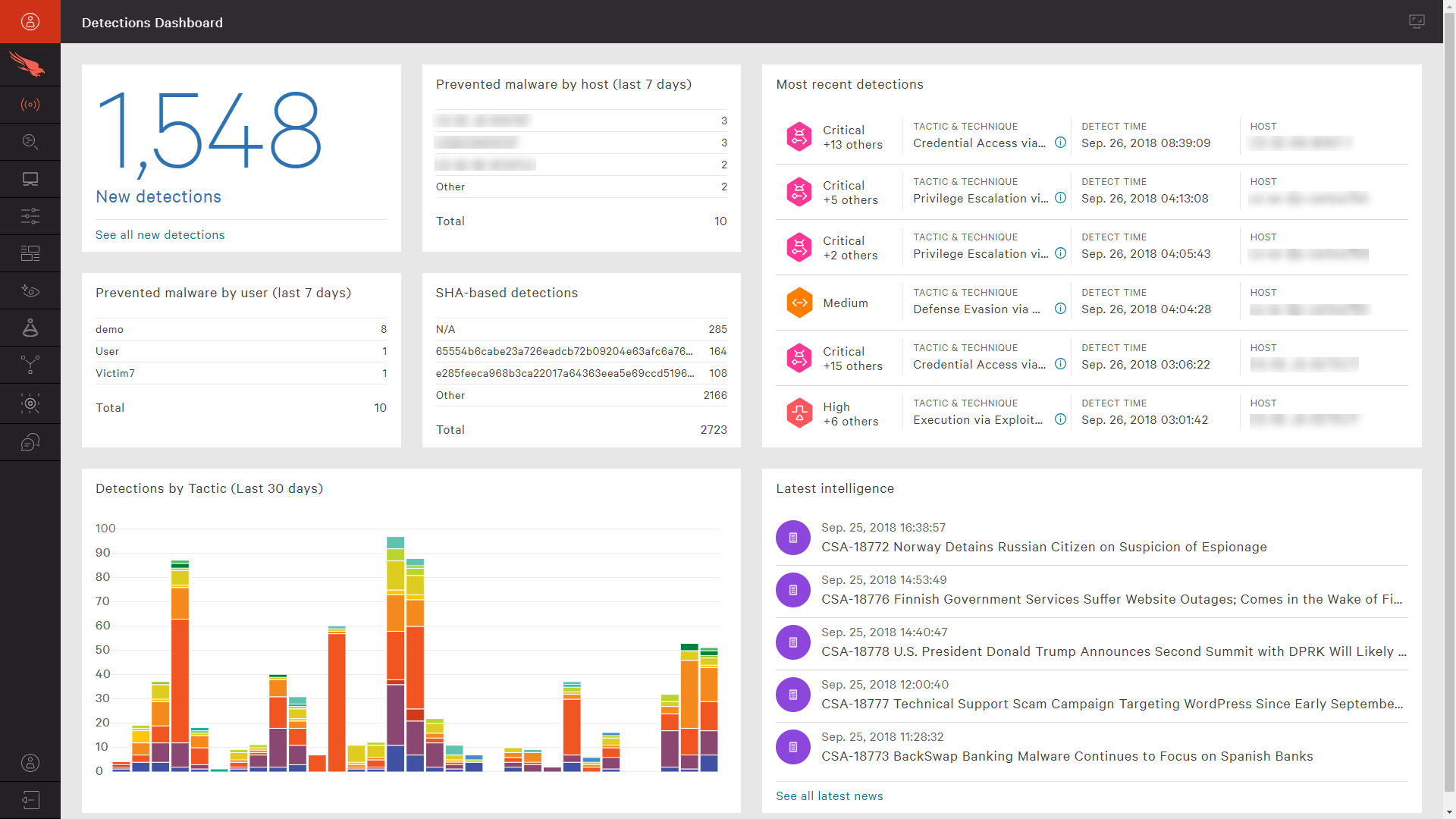

CrowdStrike dashboard fornisce una visibilità immediata rilevamenti

Inoltre, è necessario rivalutare la vostra strategia di sicurezza per garantire il più efficace approccio alla sicurezza possibile, quella che comprende sia la prevenzione che la tecnologia per fermare i tentativi di intrusione e pieno EDR (endpoint di rilevamento e risposta) per rilevare automaticamente le attività sospette. Avere entrambe le funzionalità in un singolo agente è un primo passo essenziale.

Fase 2: Caccia proattivamente alle minacce avanzate

Molte organizzazioni sono vittime di violazioni non a causa della mancanza di avvisi, ma perché hanno troppi da indagare. Over-alerting e falsi positivi possono causare affaticamento avviso.

Se le tue soluzioni di sicurezza forniscono troppi falsi positivi o ricevi avvisi senza contesto e senza alcun modo per dare loro la priorità, è solo questione di tempo prima che un avviso critico venga perso. È di vitale importanza avere veri esperti che osservino in modo proattivo ciò che accade nel tuo ambiente e inviino avvisi dettagliati al tuo team quando viene rilevata un’attività insolita.

Considera di potenziare i tuoi team interni con una soluzione di sicurezza che fornisce una caccia pratica alle minacce esperta in grado di monitorare in modo proattivo le minacce nascoste e ridurre al minimo i falsi positivi, fornendo al contempo priorità per garantire che gli avvisi più critici vengano indirizzati immediatamente.

Fase 3: Mantenere una corretta igiene IT

Eliminare le vulnerabilità come sistemi e software obsoleti o privi di patch che potrebbero essere in agguato nell’ambiente di rete. Gli exploit possono rimanere nascosti per lunghi periodi di tempo prima di diventare attivi e le organizzazioni saranno esposte se non applicano patch e aggiornamenti su tutti i loro endpoint.

In definitiva, la miglior difesa è assicurarsi che la propria organizzazione stia implementando la tecnologia più efficace attualmente disponibile e incorporando la regola 1-10-60 nella propria strategia di sicurezza informatica.

Il raggiungimento di questo benchmark richiede vere soluzioni di nuova generazione come la piattaforma CrowdStrike Falcon®, che offre endpoint detection and response (EDR), managed threat hunting, next-gen AV con analisi comportamentale e machine learning e threat intelligence automatizzata. Questi strumenti sono fondamentali per ottenere la visibilità e il contesto necessari per soddisfare le metriche critiche e basate sui risultati e vincere la gara contro gli avversari più sofisticati di oggi e di domani.

Guarda il video qui sotto per vedere come la piattaforma CrowdStrike Falcon soddisfa la regola 1-10-60: