横移動

横移動とは何ですか?

横方向移動とは、サイバー攻撃者が最初にアクセスした後、機密データやその他の価値の高い資産を探してネットワークに深く移動するために使用する技 ネットワークに侵入した後、攻撃者は侵害された環境を移動し、さまざまなツールを使用して増加した権限を取得することにより、継続的なアクセ

横方向の動きは、今日の高度な永続的な脅威(Apt)と過去の単純なサイバー攻撃を区別する重要な戦術です。

横方向の動きにより、脅威アクターは、最初に感染したマシンで発見された場合でも、検出を回避し、アクセスを保持することができます。 また、滞留時間が長くなると、データの盗難は、元の違反から数週間または数ヶ月後まで発生しない可能性があります。

フィッシング攻撃やマルウェア感染などのエンドポイントへの初期アクセスを獲得した後、攻撃者は正当なユーザーになりすまし、最終目標に達す その目的を達成するには、複数のシステムとアカウントに関する情報を収集し、資格情報を取得し、特権をエスカレートし、最終的に識別されたペイロードへのアクセスを取得することが含まれます。

2021 CrowdStrike Global Threat Report

2021Global Threat Reportをダウンロードして、私たちのチームが過去一年間観察した攻撃者の進化を続ける戦術、技術、および手順の傾向を明らかにします。

今すぐダウンロード

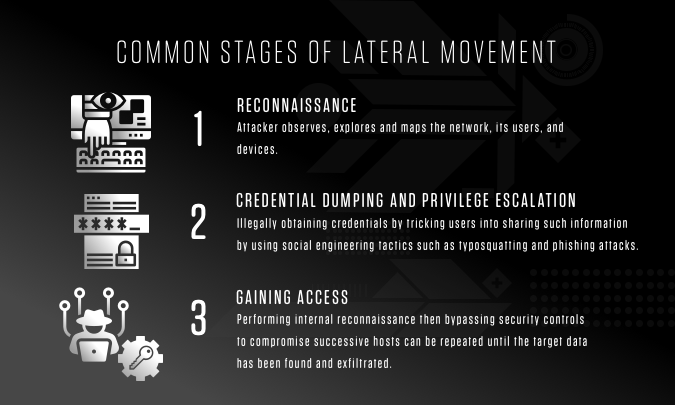

横方向の動きの一般的な段階

横方向の動きには、偵察、資格/特権の収集、およびネットワーク内の他のコンピュータへのアクセ

偵察

偵察中、攻撃者はネットワーク、そのユーザー、およびデバイスを観察し、探索し、マッピングします。 このマップにより、侵入者はホストの命名規則とネットワーク階層を理解し、オペレーティングシステムを識別し、潜在的なペイロードを見つけ、情報に基づ

脅威アクターは、ネットワーク内のどこにいるのか、何にアクセスできるのか、ファイアウォールやその他の抑止力がどのように配置されているのかを調べるために、さまざまなツールを展開します。 攻撃者は、ポートスキャン、プロキシ接続、およびその他の技術のために多くの外部カスタムツールとオープンソースのツールを利用できますが、組み込みのWindows

偵察中に使用できる組み込みツールのいくつかは次のとおりです:

- Netstatは、マシンの現在のネットワーク接続を表示します。 これは、重要な資産を識別するため、またはネットワークに関する知識を得るために使用することができます。

- IPConfig/IFConfigは、ネットワーク設定と位置情報へのアクセスを提供します。

- ARP cacheは、IPアドレスに関する情報を物理アドレスに渡します。 この情報は、ネットワーク内の個々のマシンをターゲットにするために使用できます。

- ローカルルーティングテーブルには、接続されているホストの現在の通信パスが表示されます。

- PowerShellは、強力なコマンドラインとスクリプトツールで、現在のユーザーがローカル管理者アクセス権を持っているネットワークシステムを迅速に識別できます。

攻撃者がアクセスする重要な領域を特定したら、次のステップは、エントリを許可するログイン資格情報を収集することです。

資格情報のダンプと特権の昇格

ネットワークを介して移動するには、攻撃者は有効なログイン資格情報が必要です。 不正に資格情報を取得するために使用される用語は、「資格情報のダンプ」と呼ばれます。「これらの資格情報を取得する1つの方法は、誤字脱字やフィッシング攻撃などのソーシャルエンジニアリングタクティクスを使用して、ユーザーをだまして共有することです。 資格情報を盗むための他の一般的な手法は次のとおりです:

- パスハッシュは、ユーザーのパスワードにアクセスすることなく認証する方法です。 この手法は、認証されると攻撃者がローカルまたはリモートシステムでアクションを実行できる有効なパスワードハッシュをキャプチャすることによ

- パスチケットは、Kerberosチケットを使用して認証する方法です。 ドメインコントローラを侵害した侵入者は、無期限に有効なままで、パスワードをリセットした後でも、任意のアカウントを偽装するために使用できるkerberos”ゴールデンチケット”をオフラインで生成することができます。

- Mimikatzのようなツールは、キャッシュされた平文パスワードや認証証明書を侵害されたマシンのメモリから盗むために使用されます。 その後、それらを使用して他のマシンへの認証を行うことができます。

- キーログツールを使用すると、攻撃者は疑いのないユーザーがキーボードを介してパスワードを入力したときにパスワードを直接キャプチャできます。

アクセス獲得

内部偵察を行い、その後セキュリティ制御を迂回して連続したホストを侵害するプロセスは、ターゲットデータが発見され、抽出されるまで繰り上がることができます。 そして、サイバー攻撃がより洗練されるにつれて、彼らはしばしば強力な人間の要素を含んでいます。 これは、組織が敵からの動きや反撃に直面する可能性があるときに、横方向の動きに特に当てはまります。 しかし、人間の行動は、堅牢なセキュリティソリューションによって検出され、傍受される可能性があります。

横方向の動きの検出と防止

攻撃者が管理者権限を確保し、ネットワークへのより深いアクセスを得ると、悪意のある横方向の動きは”通常の”ネットワー また、人間の攻撃者は、収集された情報に基づいて計画を変更し、さまざまな技術やツールを展開する能力を持っています。 そして、敵が内蔵のシステムツールを利用すると、検出はさらに困難になります。 高価な損失を避けるために、これらの侵入者をできるだけ早く見つけて削除することが不可欠です。

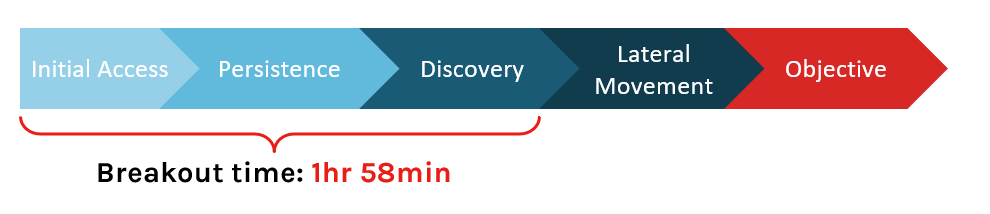

ブレイクアウト時間と1-10-60ルール

ブレイクアウト時間は、侵入者が最初にマシンを侵害した後にネットワーク内の他のシステ 昨年、CrowdStrikeは1時間58分の平均ブレイクアウト時間を追跡しました。 つまり、組織は脅威を検出、調査、修復、または封じ込めするのに約2時間かかることになります。 それは時間がかかる場合は、あなたの重要なデータや資産を盗んだり、破壊する敵のリスクを実行します。

サイバースペースでの戦いに勝つためには、スピードが最優先です。 敵を倒すための唯一の方法は、より速くなることです—侵入を検出し、調査し、”ブレイクアウト時間内に含むことによって。”

トップの民間企業は、1分以内に侵入を検出し、10分以内に調査し、60分以内に問題を隔離または修復するという、CrowdStrikeが1—10-60ルールを遵守するよう努めています。 敵が長引く滞留時間にわたって横方向の動きに従事することが許可されているほど、攻撃は最終的に成功する可能性が高くなります。

横方向の動きを防ぐためのステップ

防御を強化し、滞留時間とその結果を減少または排除するために取ることができ、取るべき三つの重要なステッ

ステップ1:エンドポイントセキュリティソリューションの更新

多くの知名度の高い攻撃は、滞留時間のヶ月にわたって発生し、簡単に標準セキュリティを回避するために横方向に移動しました。 現代の攻撃者は、多くの組織がレガシーまたは標準的なセキュリティソリューションに依存し続けているという事実を頼りにしています。 今日の高度な攻撃に対抗するためには、次世代のAV機能と行動分析機能を含む包括的な技術へのアップグレードが必須です。

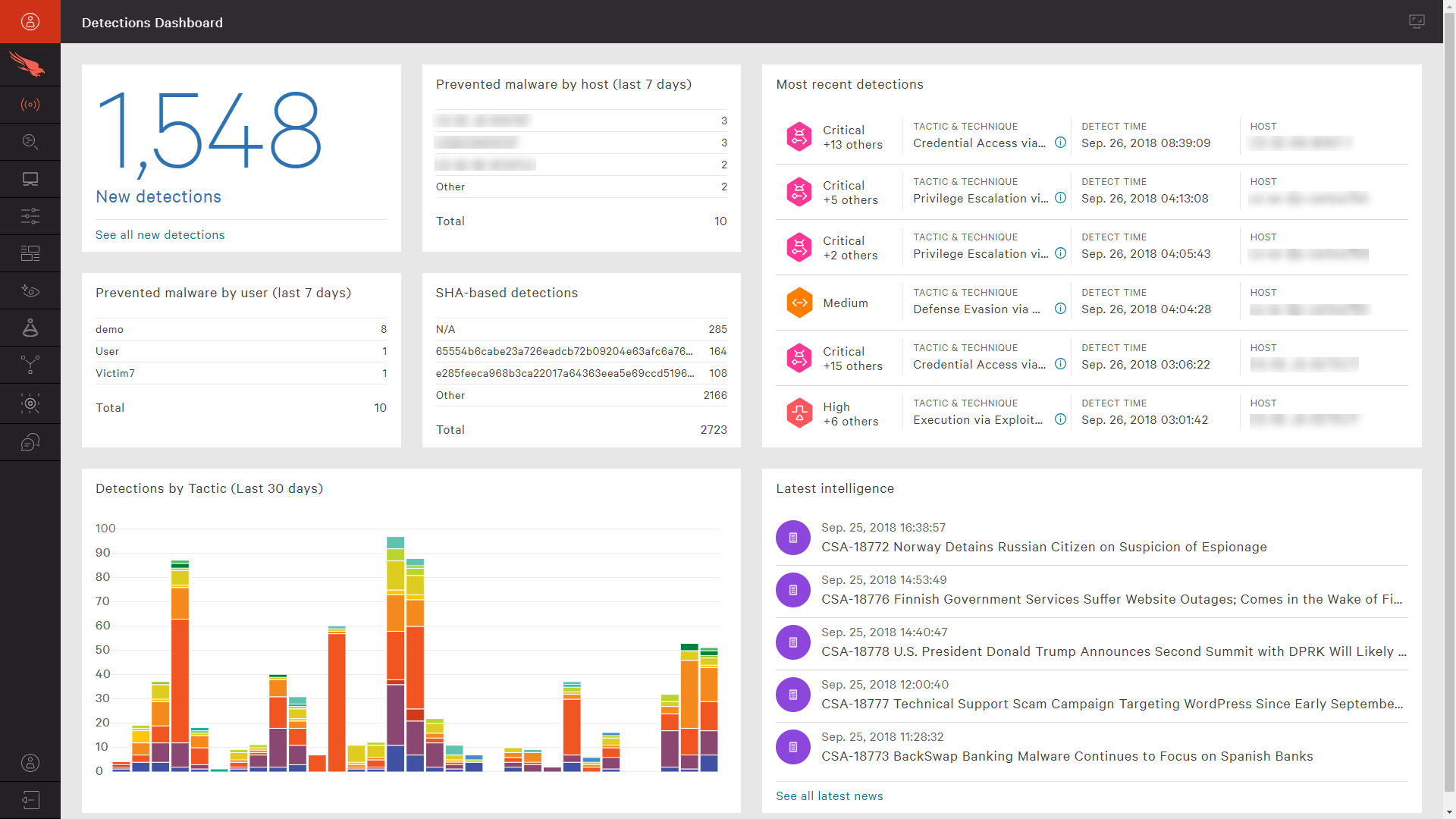

CrowdStrikeのダッシュボードは、検出を即時に可視化します

また、侵入の試みを停止する防止技術と、疑わしいアクティビティを自動的に検出する完全なEDR(endpoint detection and response)の両方を含む、可能な限り最も効果的なセキュリティアプローチを持っていることを確認するために、セキュリティ戦略を再評価してください。 単一のエージェントで両方の能力を持つことは、不可欠な最初のステップです。

ステップ2: 高度な脅威を積極的に狩る

多くの組織は、アラートの欠如のためではなく、調査するには多すぎるため、違反の犠牲になります。 過剰警告と偽陽性は、警告の疲労を引き起こす可能性があります。

セキュリティソリューションがあまりにも多くの誤検知を提供している場合、またはコンテキストがなく、優先順位を付ける方法がないアラートを取得している場合は、重要なアラートが見逃されるのは時間の問題です。 実際の専門家があなたの環境で何が起こっているのかを積極的に見て、異常な活動が検出されたときに詳細なアラートをチームに送信することは非常

最も重要なアラートがすぐに対処されるように優先順位付けを提供しながら、隠された脅威を積極的に監視し、誤検知を最小限に抑えることができる実践的な専門家の脅威ハンティングを提供するセキュリティソリューションで、内部チームを強化することを検討してください。

ステップ3: 適切なIT衛生を維持する

ネットワーク環境に潜んでいる可能性のある古いシステムやパッチの適用されていないシステムやソフトウェアなどの脆弱性 エクスプロイトは、アクティブになる前に長時間隠されたままになる可能性があり、組織はすべてのエンドポイントにパッチや更新プログラムを適

最終的には、組織が現在利用可能な最も効果的な技術を展開し、サイバーセキュリティ戦略に1-10-60ルールを組み込んでいることを確認することが最

このベンチマークを達成するには、エンドポイント検出と応答(EDR)、管理された脅威ハンティング、行動分析と機械学習による次世代AV、自動化された脅威 これらのツールは、重要で成果主導型の指標を満たし、今日および明日の最も洗練された敵との戦いに勝つために必要な可視性とコンテキストを得

以下のビデオを見て、CrowdStrike Falconプラットフォームが1-10-60ルールをどのように満たしているかを確認してください。