Lateral bevægelse

Hvad er Lateral bevægelse?

Lateral bevægelse henviser til de teknikker, som en cyberattacker bruger, efter at have fået første adgang, til at bevæge sig dybere ind i et netværk på jagt efter følsomme data og andre aktiver af høj værdi. Efter indtastning af netværket opretholder angriberen løbende adgang ved at bevæge sig gennem det kompromitterede miljø og opnå øgede privilegier ved hjælp af forskellige værktøjer.

Lateral bevægelse er en nøgletaktik, der adskiller nutidens avancerede vedvarende trusler (Apt ‘ er) fra forsimplede cyberangreb fra fortiden.

Lateral bevægelse tillader en trusselaktør at undgå detektion og bevare adgang, selvom den opdages på den maskine, der først blev inficeret. Og med en langvarig opholdstid, datatyveri forekommer muligvis ikke før uger eller endda måneder efter den oprindelige overtrædelse.

efter at have fået indledende adgang til et slutpunkt, f.eks. gennem et phishing-angreb eller en virusinfektion, efterligner angriberen en legitim bruger og bevæger sig gennem flere systemer i netværket, indtil slutmålet er nået. At nå dette mål indebærer indsamling af oplysninger om flere systemer og konti, opnåelse af legitimationsoplysninger, eskalerende privilegier og i sidste ende at få adgang til den identificerede nyttelast.

2021 Global Threat Report

Hent 2021 Global Threat Report for at afdække tendenser i angribernes stadigt udviklende taktik, teknikker og procedurer, som vores hold observerede det sidste år.

Hent nu

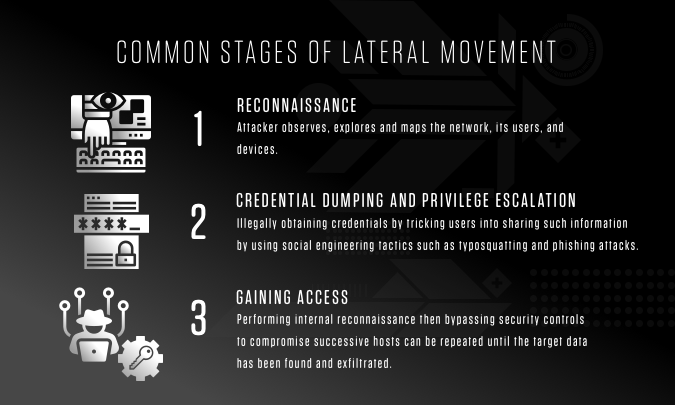

fælles stadier af Lateral bevægelse

der er tre hovedfaser af lateral bevægelse: rekognoscering, legitimationsoplysninger/privilegium indsamling, og få adgang til andre computere i netværket.

rekognoscering

under rekognoscering observerer, udforsker og kortlægger angriberen netværket, dets brugere og enheder. Dette kort giver indtrængende mulighed for at forstå værtsnavnekonventioner og netværkshierarkier, identificere operativsystemer, lokalisere potentielle nyttelast og erhverve intelligens for at foretage informerede træk.

Trusselaktører implementerer en række værktøjer for at finde ud af, hvor de er placeret i netværket, hvad de kan få adgang til, og hvilke brandvægge eller andre afskrækkende midler der er på plads. En hacker kan udnytte mange eksterne brugerdefinerede værktøjer og open source-værktøjer til portscanning, fuldmagtsforbindelser og andre teknikker, men at anvende indbyggede vinduer eller supportværktøjer giver fordelen ved at være sværere at opdage.

her er nogle af de indbyggede værktøjer, der kan bruges under rekognoscering:

- Netstat viser maskinens aktuelle netværksforbindelser. Dette kan bruges til at identificere kritiske aktiver eller til at få viden om netværket.

- IPConfig/IFConfig giver adgang til netværkskonfigurations-og placeringsoplysninger.

- ARP cache giver oplysninger om IP-adressen til fysisk adresse. Disse oplysninger kan bruges til at målrette individuelle maskiner inde i netværket.

- den lokale Rutetabel viser aktuelle kommunikationsstier for den tilsluttede vært.

- et kraftfuldt kommandolinje-og scriptværktøj giver mulighed for hurtig identifikation af netværkssystemer, som den aktuelle bruger har lokal administratoradgang til.

når angriberen har identificeret kritiske områder at få adgang til, er det næste trin at samle loginoplysninger, der tillader adgang.

Legitimationsdumping og rettighedsforøgelse

for at bevæge sig gennem et netværk skal en angriber have gyldige loginoplysninger. Udtrykket bruges til ulovligt at opnå legitimationsoplysninger kaldes ” legitimationsoplysninger dumping.”En måde at få disse legitimationsoplysninger på er at narre brugerne til at dele dem ved hjælp af socialtekniske taktikker som f.eks. Andre almindelige teknikker til at stjæle legitimationsoplysninger inkluderer:

- Pass Hash er en metode til godkendelse uden at have adgang til brugerens adgangskode. Denne teknik omgår standardgodkendelsestrin ved at indfange gyldige adgangskodehashes, der en gang er godkendt, giver angriberen mulighed for at udføre handlinger på lokale eller eksterne systemer.

- Pass billetten er en måde at godkende ved hjælp af Kerberos billetter. En ubuden gæst, der har kompromitteret en domænecontroller, kan generere en Kerberos “golden ticket” offline, der forbliver gyldig på ubestemt tid og kan bruges til at efterligne enhver konto, selv efter en nulstilling af adgangskode.

- værktøjer som Mimikat bruges til at stjæle cachelagrede adgangskoder i almindelig tekst eller godkendelsescertifikater fra hukommelsen på en kompromitteret maskine. De kan derefter bruges til at autentificere til andre maskiner.

- Keylogging-værktøjer giver angriberen mulighed for at fange adgangskoder direkte, når en intetanende bruger indtaster dem via tastaturet.

få adgang

processen med at udføre intern rekognoscering og derefter omgå sikkerhedskontroller for at kompromittere successive værter kan gentages, indtil måldataene er fundet og eksfiltreret. Og som cyberangreb bliver mere sofistikerede, indeholder de ofte et stærkt menneskeligt element. Dette gælder især for lateral bevægelse, når en organisation kan blive konfronteret med bevægelser og modbevægelser fra en modstander. Men menneskelig adfærd kan opdages — og opfanges-af en robust sikkerhedsløsning.

detektion og forebyggelse af Lateral bevægelse

når en angriber sikrer administrative rettigheder og får dybere adgang til et netværk, kan ondsindet lateral bevægelse være meget vanskelig at opdage, fordi det kan synes at være “normal” netværkstrafik. En menneskelig angriber har også evnen til at ændre planer og implementere forskellige teknikker og værktøjer baseret på de indsamlede oplysninger. Og når modstanderen bruger indbyggede Systemværktøjer, bliver detektion endnu sværere. Det er vigtigt at finde og fjerne disse ubudne gæster så hurtigt som muligt for at undgå dyre tab.

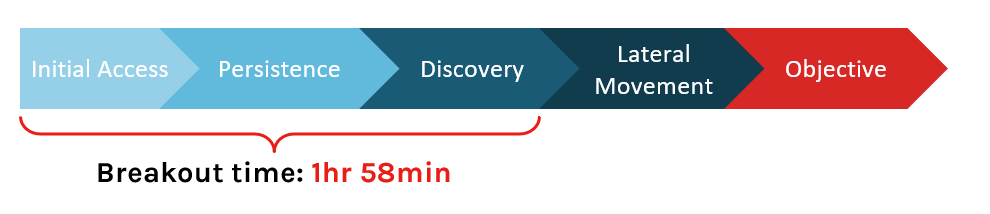

Breakout – tid og 1-10-60-reglen

Breakout-tid er den tid, det tager for en indtrængende at begynde at bevæge sig sideværts ind i andre systemer i netværket efter oprindeligt at have kompromitteret en maskine. Sidste år spores en gennemsnitlig breakout tid på 1 time og 58 minutter. Dette betyder, at en organisation har cirka to timer til at opdage, undersøge og afhjælpe eller indeholde truslen. Hvis det tager længere tid, risikerer du, at modstanderen stjæler eller ødelægger dine kritiske data og aktiver.

for at vinde en kamp i cyberspace er hastighed afgørende. Den eneste måde at slå en modstander på er ved at være hurtigere — ved at opdage, undersøge og indeholde en indtrængen inden for “breakout-tid.”

Top private virksomheder stræber efter at holde sig til, hvad der kaldes 1-10-60 — reglen-opdage en indtrængen inden for 1 minut, undersøge inden for 10 minutter og isolere eller afhjælpe problemet inden for 60 minutter. Jo længere en modstander får lov til at engagere sig i lateral bevægelse over en langvarig opholdstid, jo mere sandsynligt vil et angreb til sidst lykkes.

trin til at forhindre Lateral bevægelse

der er tre kritiske trin, du kan og bør tage for at styrke dit forsvar og mindske eller eliminere opholdstid og dens konsekvenser.

Trin 1: Opdater din Endpoint Security Solution

mange højt profilerede angreb opstod over måneders opholdstid og flyttede sideværts for nemt at undgå standard sikkerhed. Moderne angribere regner med, at mange organisationer fortsætter med at stole på arv eller standard sikkerhedsløsninger — den slags teknologi, der let omgås af moderne hackingværktøjer. Nu er det obligatorisk at opgradere til omfattende teknologi, der inkluderer næste generations AV-og adfærdsanalysefunktioner, hvis du sigter mod at bekæmpe nutidens sofistikerede angreb.

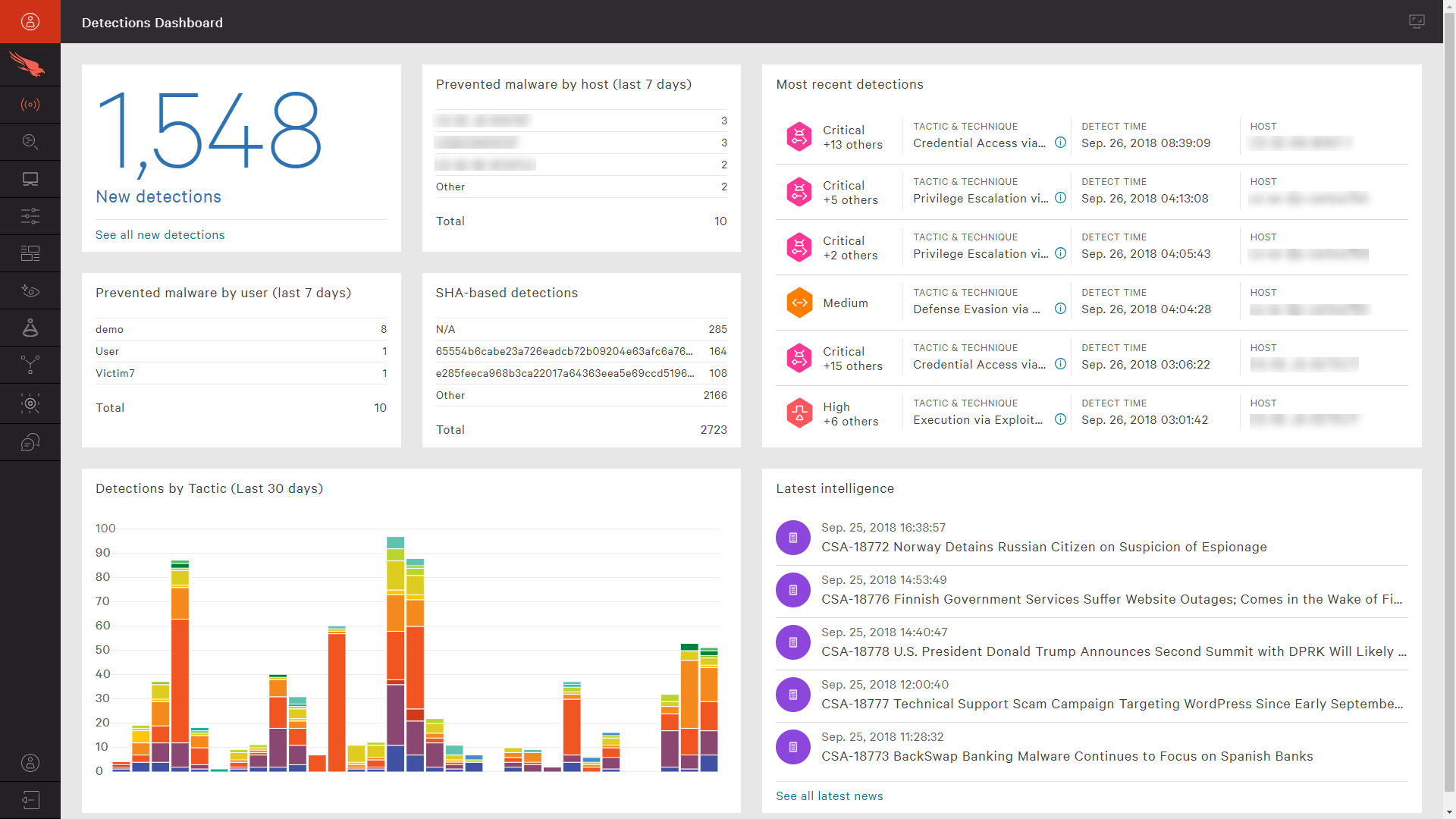

Coldstrikes dashboard giver øjeblikkelig synlighed i detektioner

revurdere også din sikkerhedsstrategi for at sikre, at du har den mest effektive sikkerhedstilgang muligt — en, der omfatter både forebyggelsesteknologi til at stoppe indbrudsforsøg og fuld EDR (endpoint detection and response) til automatisk at registrere mistænkelig aktivitet. At have begge muligheder i en enkelt agent er et vigtigt første skridt.

Trin 2: Proaktivt jage for avancerede trusler

mange organisationer bliver offer for overtrædelser ikke på grund af manglende advarsler, men fordi de har for mange til at undersøge. Over-alarmering og falske positiver kan resultere i alarm træthed.

hvis dine sikkerhedsløsninger leverer for mange falske positiver, eller du får advarsler uden kontekst og ingen måde at prioritere dem på, så er det kun et spørgsmål om tid, før en kritisk advarsel bliver savnet. Det er meget vigtigt at have rigtige eksperter proaktivt at se på, hvad der sker i dit miljø og sende detaljerede advarsler til dit team, når der opdages usædvanlig aktivitet.

overvej at udvide dine interne teams med en sikkerhedsløsning, der giver praktisk eksperttrusseljagt, der kan overvåge proaktivt for skjulte trusler og minimere falske positive, samtidig med at du prioriterer for at sikre, at de mest kritiske advarsler adresseres med det samme.

Trin 3: Oprethold korrekt it-hygiejne

Fjern sårbarheder såsom forældede eller upatchede systemer og programmer, der muligvis lurer i dit netværksmiljø. Udnyttelser kan forblive skjult i lange perioder, før de bliver aktive, og organisationer vil blive udsat, hvis de ikke anvender programrettelser og opdateringer på tværs af alle deres slutpunkter.

i sidste ende er dit bedste forsvar at sikre, at din organisation implementerer den mest effektive teknologi, der i øjeblikket er tilgængelig, og inkorporerer 1-10-60-reglen i din cybersikkerhedsstrategi.

at opnå dette benchmark kræver ægte næste generations løsninger som f.eks. Disse værktøjer er nøglen til at få den synlighed og kontekst, du har brug for for at imødekomme kritiske, resultatdrevne målinger og vinde løbet mod nutidens-og morgendagens — mest sofistikerede modstandere.

se videoen nedenfor for at se, hvordan Coldstrike Falcon-platformen opfylder 1-10-60-reglen: