Lateral Bevegelse

Hva Er Lateral Bevegelse?

lateral bevegelse refererer til teknikkene som en cyberattacker bruker, etter å ha fått første tilgang, for å flytte dypere inn i et nettverk på jakt etter sensitive data og andre høyverdige eiendeler. Etter å ha kommet inn i nettverket, opprettholder angriperen kontinuerlig tilgang ved å bevege seg gjennom det kompromitterte miljøet og oppnå økte privilegier ved hjelp av ulike verktøy.

lateral bevegelse er en viktig taktikk som skiller dagens avanserte vedvarende trusler (Apt) fra forenklede cyberangrep fra fortiden.

sidebevegelser gjør det mulig for en trusselaktør å unngå deteksjon og beholde tilgang, selv om det oppdages på maskinen som først ble smittet. Og med en langvarig oppholdstid kan datatyveri ikke forekomme før uker eller måneder etter det opprinnelige bruddet.

etter å ha fått første tilgang til et endepunkt, for eksempel gjennom et phishing-angrep eller malware-infeksjon, utgir angriperen seg for å være en legitim bruker og beveger seg gjennom flere systemer i nettverket til sluttmålet er nådd. Å oppnå dette målet innebærer å samle informasjon om flere systemer og kontoer, skaffe legitimasjon, eskalere privilegier og til slutt få tilgang til den identifiserte nyttelasten.

2021 CrowdStrike Global Threat Report

Last Ned 2021 Global Threat Report for å avdekke trender i angripernes stadig utviklende taktikk, teknikker og prosedyrer som våre team har observert det siste året.

Last Ned Nå

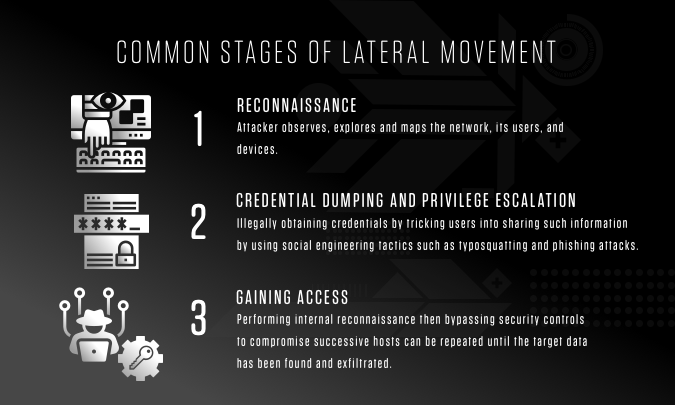

Vanlige Stadier Av Lateral Bevegelse

det er tre hovedfaser av lateral bevegelse: rekognosering, legitimasjon / privilegiesamling og tilgang til andre datamaskiner i nettverket.

Rekognosering

under rekognosering observerer, utforsker og kartlegger angriperen nettverket, dets brukere og enheter. Dette kartet gjør det mulig for inntrengeren å forstå vertsnavnkonvensjoner og nettverkshierarkier, identifisere operativsystemer, finne potensielle nyttelaster og skaffe seg intelligens for å gjøre informerte trekk.

Trusselaktører distribuerer en rekke verktøy for å finne ut hvor de befinner seg i nettverket, hva de kan få tilgang til og hvilke brannmurer eller andre avskrekkere som er på plass. En angriper kan utnytte mange eksterne tilpassede verktøy og åpen kildekode-verktøy for portskanning, proxy-tilkoblinger og andre teknikker, men bruk av innebygde Windows-eller støtteverktøy gir fordelen av å være vanskeligere å oppdage.

her er noen av de innebygde verktøyene som kan brukes under rekognosering:

- Netstat viser maskinens nåværende nettverkstilkoblinger. Dette kan brukes til å identifisere kritiske eiendeler eller for å få kunnskap om nettverket.

- IPConfig / IFConfig gir tilgang til nettverkskonfigurasjon og stedsinformasjon.

- ARP cache gir informasjon OM IP-adressen til fysisk adresse. Denne informasjonen kan brukes til å målrette individuelle maskiner inne i nettverket.

- Den Lokale Rutingstabellen viser gjeldende kommunikasjonsbaner for den tilkoblede verten.

- PowerShell, et kraftig kommandolinje-og skriptverktøy, gir rask identifisering av nettverkssystemer som den nåværende brukeren har lokal administratortilgang til.

når angriperen har identifisert kritiske områder å få tilgang til, er neste trinn å samle påloggingsinformasjon som tillater oppføring.

Legitimasjonsdumping Og Opptrapping Av Privilegier

en angriper må ha gyldig påloggingsinformasjon for å kunne bevege seg gjennom et nettverk. Begrepet brukes for ulovlig å skaffe legitimasjon kalles » credential dumping.»En måte å få disse legitimasjonene på er å lure brukere til å dele dem ved å bruke sosialtekniske taktikker som typosquatting og phishing-angrep. Andre vanlige teknikker for å stjele legitimasjon inkluderer:

- Pass Hash Er en metode for autentisering uten å ha tilgang til brukerens passord. Denne teknikken omgår standard godkjenningstrinn ved å fange gyldige passord hashes som en gang godkjent tillate angriperen å utføre handlinger på lokale eller eksterne systemer.

- Pass Billetten er en måte å autentisere Ved Hjelp Av Kerberos-billetter. En inntrenger som har kompromittert en domenekontroller, kan generere En Kerberos» golden ticket » offline som forblir gyldig på ubestemt tid og kan brukes til å etterligne en hvilken som helst konto, selv etter en tilbakestilling av passord.

- Verktøy som Mimikatz brukes til å stjele bufrede klartekstpassord eller autentiseringssertifikater fra minnet til en kompromittert maskin. De kan da brukes til å autentisere til andre maskiner.

- Keylogging verktøy tillater angriperen å fange passord direkte når en intetanende bruker går dem via tastaturet.

Få Tilgang

prosessen med å utføre intern rekognosering og deretter omgå sikkerhetskontroller for å kompromittere påfølgende verter kan gjentas til måldataene er funnet og eksfiltrert. Og etter hvert som cyberangrep blir mer sofistikerte, inneholder de ofte et sterkt menneskelig element. Dette gjelder spesielt for lateral bevegelse, når en organisasjon kan bli møtt med trekk og motbevegelser fra en motstander. Men menneskelig atferd kan oppdages — og fanges opp — av en robust sikkerhetsløsning.

Oppdage Og Forhindre Sidebevegelse

når en angriper har fått administrative rettigheter og får dypere tilgang til et nettverk, kan ondsinnet sidebevegelse være svært vanskelig å oppdage fordi det kan se ut til å være «normal» nettverkstrafikk. En menneskelig angriper har også muligheten til å endre planer og distribuere ulike teknikker og verktøy basert på informasjonen som samles inn. Og når motstanderen bruker innebygde systemverktøy, blir deteksjonen enda vanskeligere. Det er viktig å finne og fjerne disse inntrengere så raskt som mulig for å unngå kostbare tap.

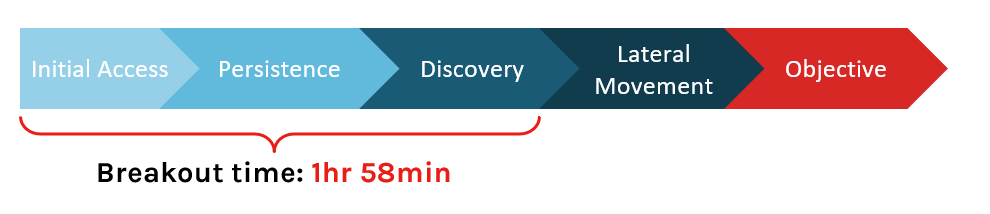

Breakout Tid og 1-10-60 Regelen

Breakout tid er tiden det tar for en inntrenger å begynne å flytte lateralt inn i andre systemer i nettverket etter først å kompromittere en maskin. I fjor spores CrowdStrike en gjennomsnittlig breakout tid på 1 time og 58 minutter. Dette betyr at en organisasjon har omtrent to timer til å oppdage, undersøke og rette opp eller inneholde trusselen. Hvis det tar lengre tid, risikerer du at motstanderen stjeler eller ødelegger dine kritiske data og eiendeler.

for å vinne en kamp i cyberspace, er hastighet avgjørende. Den eneste måten å slå en motstander er ved å være raskere-ved å oppdage, undersøke og inneholde en inntrenging innen » breakout tid.»

Topp private selskaper forsøker å overholde Hva CrowdStrike refererer til som 1-10-60-regelen-oppdage en inntrenging innen 1 minutt, undersøke innen 10 minutter og isolere eller rette opp problemet innen 60 minutter. Jo lenger en motstander får lov til å engasjere seg i lateral bevegelse over en langvarig oppholdstid, jo mer sannsynlig vil et angrep til slutt lykkes.

Trinn For Å Hindre Lateral Bevegelse

det er tre kritiske trinn du kan og bør ta for å styrke forsvaret ditt og redusere eller eliminere oppholdstid og dens konsekvenser.

Trinn 1: Oppdater Endepunktssikkerhetsløsningen

Mange høyprofilerte angrep skjedde over måneder med oppholdstid og flyttet sidelengs for enkelt å unngå standard sikkerhet. Moderne angripere regner med at mange organisasjoner fortsetter å stole på eldre eller standard sikkerhetsløsninger – den typen teknologi som lett blir omgått av moderne hackingsverktøy. Nå er det obligatorisk å oppgradere til omfattende teknologi som inkluderer neste generasjons AV og atferdsanalyse evner hvis du tar sikte på å bekjempe dagens sofistikerte angrep.

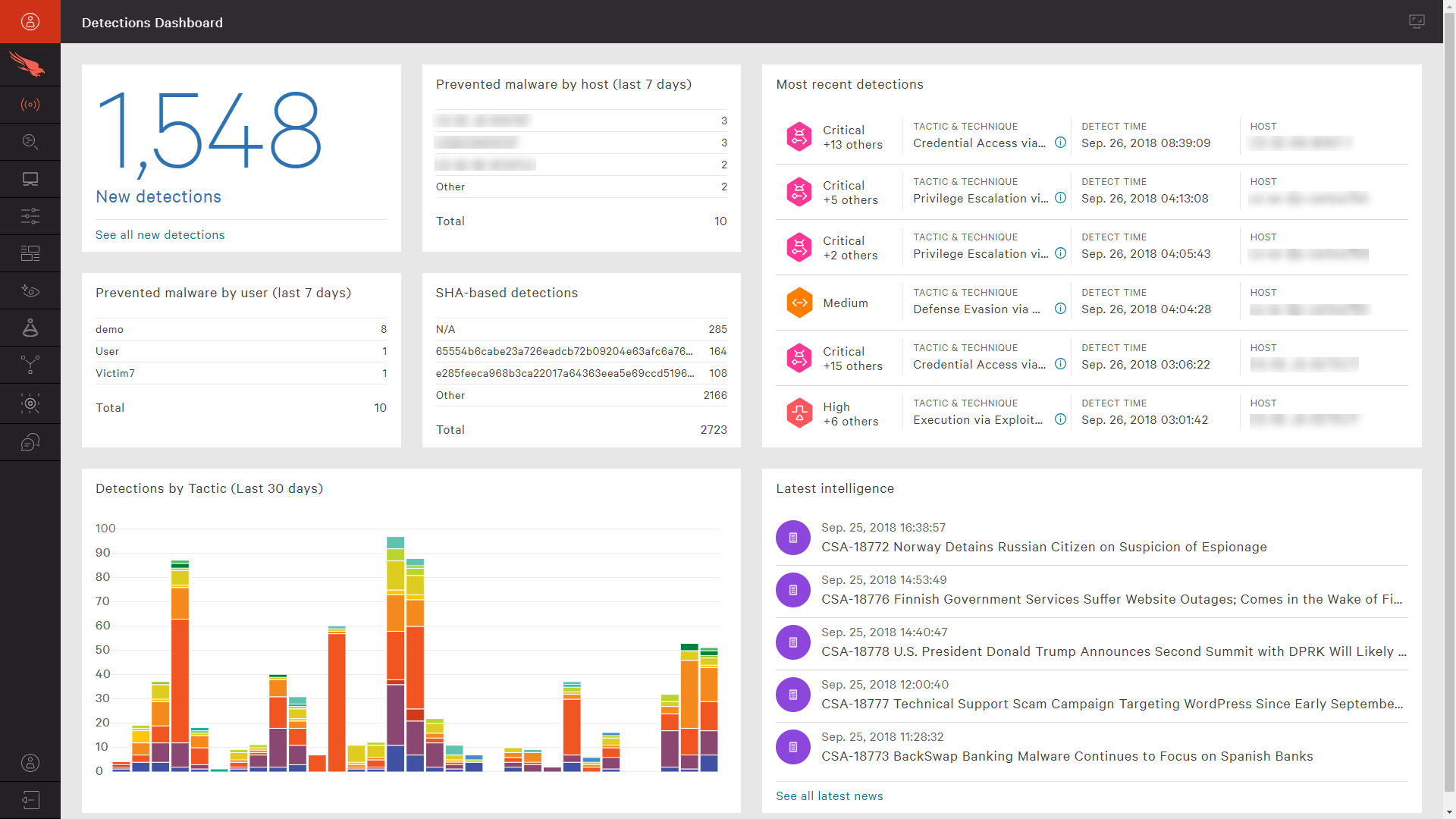

CrowdStrike dashboard gir umiddelbar synlighet i deteksjoner

vurder også sikkerhetsstrategien din på nytt for å sikre at du har den mest effektive sikkerhetstilnærmingen mulig – en som inkluderer både forebyggingsteknologi for å stoppe inntrengingsforsøk og full EDR (endpoint detection and response) for automatisk å oppdage mistenkelig aktivitet. Å ha begge evner i en enkelt agent er et viktig første skritt.

Trinn 2: Proaktivt Jakte På Avanserte Trusler

Mange organisasjoner blir offer for brudd, ikke på grunn av mangel på varsler, men fordi de har for mange til å undersøke. Over-varsling og falske positiver kan resultere i varsling tretthet.

hvis sikkerhetsløsningene dine leverer for mange falske positiver, eller du får varsler uten kontekst og ingen måte å prioritere dem på, er det bare et spørsmål om tid før et kritisk varsel blir savnet. Det er viktig å ha ekte eksperter proaktivt å se på hva som skjer i miljøet ditt og sende detaljerte varsler til teamet ditt når uvanlig aktivitet oppdages.

Vurder å øke dine interne team med en sikkerhetsløsning som gir praktisk eksperttrusseljakt som kan overvåke proaktivt for skjulte trusler og minimere falske positiver, samtidig som du prioriterer å sikre at de mest kritiske varslene blir adressert umiddelbart.

Trinn 3: Opprettholde Riktig IT-Hygiene

Eliminer sårbarheter Som utdaterte eller upatchede systemer og programvare som kan lure i nettverksmiljøet. Utnyttelser kan forbli skjult i lange perioder før de blir aktive, og organisasjoner vil bli utsatt hvis de ikke bruker oppdateringer på tvers av alle endepunktene sine.

til syvende og Sist er ditt beste forsvar å sørge for at organisasjonen din bruker den mest effektive teknologien som er tilgjengelig for øyeblikket, og inkorporerer 1-10-60-regelen i din cybersikkerhetsstrategi.

Å Oppnå denne referanseverdien krever ekte neste generasjons løsninger som CrowdStrike Falcon® – plattformen, som tilbyr endepunktsdeteksjon og respons (EDR), administrert trusseljakt, neste generasjons AV med atferdsanalyse og maskinlæring og automatisert trusselintelligens. Disse verktøyene er nøkkelen til å få synligheten og konteksten du trenger for å møte kritiske, resultatdrevne beregninger og vinne kappløpet mot dagens — og morgendagens-mest sofistikerte motstandere.

Se videoen nedenfor for å se hvordan CrowdStrike Falcon-plattformen tilfredsstiller 1-10-60-regelen: