laterale beweging

Wat is laterale beweging?

laterale beweging verwijst naar de technieken die een cyberattacker gebruikt om, na het verkrijgen van initiële toegang, dieper in een netwerk te bewegen op zoek naar gevoelige gegevens en andere hoogwaardige activa. Na het invoeren van het netwerk, de aanvaller handhaaft permanente toegang door te bewegen door de gecompromitteerde omgeving en het verkrijgen van meer privileges met behulp van verschillende tools.Laterale beweging is een belangrijke tactiek die de huidige advanced persistent threats (APTs) onderscheidt van simplistische cyberaanvallen uit het verleden.

door zijdelingse beweging kan een bedreigingsactor detectie vermijden en toegang behouden, zelfs als deze wordt ontdekt op de machine die het eerst werd geïnfecteerd. En met een langdurige verblijftijd, diefstal van gegevens kan niet optreden tot weken of zelfs maanden na de oorspronkelijke inbreuk.

na het verkrijgen van initiële toegang tot een eindpunt, zoals door middel van een phishing-aanval of malware-infectie, de aanvaller imiteert een legitieme gebruiker en beweegt door meerdere systemen in het netwerk totdat het einddoel is bereikt. Het bereiken van dat doel omvat het verzamelen van informatie over meerdere systemen en accounts, het verkrijgen van referenties, escalerende privileges en uiteindelijk het verkrijgen van toegang tot de geïdentificeerde payload.

2021 CrowdStrike Global Threat Report

Download het 2021 Global Threat Report om trends te ontdekken in de steeds evoluerende tactieken, technieken en procedures van aanvallers die onze teams het afgelopen jaar hebben waargenomen.

Download nu

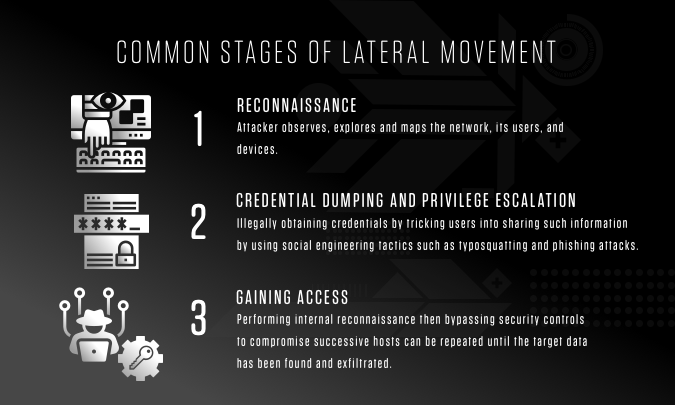

gemeenschappelijke fasen van zijdelingse beweging

er zijn drie belangrijke fasen van zijdelingse beweging: verkenning, het verzamelen van credential/privilege en het verkrijgen van toegang tot andere computers in het netwerk.

verkenning

tijdens verkenning observeert, verkent en brengt de aanvaller het netwerk, zijn gebruikers en apparaten in kaart. Deze kaart stelt de indringer in staat om host naamgevingsconventies en netwerkhiërarchieën te begrijpen, besturingssystemen te identificeren, potentiële payloads te lokaliseren en intelligentie te verwerven om geïnformeerde bewegingen te maken.

Dreigingsactoren gebruiken een verscheidenheid aan tools om uit te vinden waar ze zich in het netwerk bevinden, waartoe ze toegang kunnen krijgen en welke firewalls of andere afschrikmiddelen er aanwezig zijn. Een aanvaller kan veel externe aangepaste tools en open-source tools gebruiken voor het scannen van poorten, proxy-verbindingen en andere technieken, maar het gebruik van ingebouwde Windows of support tools biedt het voordeel dat het moeilijker te detecteren is.

hier zijn enkele van de ingebouwde hulpmiddelen die kunnen worden gebruikt tijdens verkenning:

- Netstat toont de huidige netwerkverbindingen van de machine. Dit kan worden gebruikt voor het identificeren van kritieke assets of voor het verkrijgen van kennis over het netwerk.

- IPConfig / IFConfig biedt toegang tot de netwerkconfiguratie en locatiegegevens.

- ARP-cache geeft informatie over het IP-adres aan het fysieke adres. Deze informatie kan worden gebruikt om individuele machines binnen het netwerk te richten.

- de lokale routeringstabel toont de huidige communicatiepaden voor de verbonden host.

- PowerShell, een krachtige opdrachtregel en scripting tool, maakt het mogelijk om snel netwerksystemen te identificeren waartoe de huidige gebruiker lokale admin toegang heeft.

zodra de aanvaller kritieke gebieden heeft geïdentificeerd om toegang te krijgen, is de volgende stap het verzamelen van inloggegevens die toegang mogelijk maken.

Credential Dumping en Privilege Escalation

om door een netwerk te gaan, heeft een aanvaller geldige inloggegevens nodig. De term die wordt gebruikt voor het illegaal verkrijgen van geloofsbrieven wordt genoemd “credential dumping.”Een manier om deze referenties te verkrijgen is om gebruikers te verleiden tot het delen van hen met behulp van social engineering tactieken zoals typosquatting en phishing-aanvallen. Andere veel voorkomende technieken voor het stelen van referenties omvatten:

- Pass de Hash is een methode van authenticatie zonder toegang tot het wachtwoord van de gebruiker. Deze techniek omzeilt standaard authenticatie stappen door het vastleggen van geldige wachtwoord hashes die eenmaal geverifieerd kunnen de aanvaller om acties uit te voeren op lokale of externe systemen.

- Pass het Ticket is een manier om te authenticeren met Kerberos tickets. Een indringer die een domeincontroller heeft gecompromitteerd kan een Kerberos “gouden ticket” offline genereren die voor onbepaalde tijd geldig blijft en kan worden gebruikt om zich voor te doen als een account, zelfs na een wachtwoord reset.

- Tools zoals Mimikatz worden gebruikt om wachtwoorden of authenticatiecertificaten in de cache te stelen uit het geheugen van een gecompromitteerde machine. Ze kunnen dan worden gebruikt om te authenticeren naar andere machines.

- met Keylogging-hulpmiddelen kan de aanvaller wachtwoorden rechtstreeks vastleggen wanneer een nietsvermoedende gebruiker ze via het toetsenbord invoert.

Toegang verkrijgen

het proces van het uitvoeren van interne verkenningen en vervolgens het omzeilen van beveiligingscontroles om opeenvolgende hosts in gevaar te brengen, kan worden herhaald totdat de doelgegevens zijn gevonden en geëxfiltreerd. En naarmate cyberaanvallen verfijnder worden, bevatten ze vaak een sterk menselijk element. Dit geldt in het bijzonder voor zijwaartse beweging, wanneer een organisatie geconfronteerd zou kunnen worden met bewegingen en tegenbewegingen van een tegenstander. Maar menselijk gedrag kan worden gedetecteerd – en onderschept-door een robuuste beveiligingsoplossing.

laterale beweging detecteren en voorkomen

zodra een aanvaller beheerdersrechten heeft en diepere toegang tot een netwerk krijgt, kan kwaadaardige laterale beweging zeer moeilijk te detecteren zijn omdat het “normaal” netwerkverkeer kan lijken. Ook, een menselijke aanvaller heeft de mogelijkheid om plannen te veranderen en implementeren van verschillende technieken en tools op basis van de verzamelde informatie. En wanneer de tegenstander gebruik maakt van ingebouwde systeemtools, wordt detectie nog moeilijker. Het is essentieel om deze indringers zo snel mogelijk te vinden en te verwijderen om kostbare verliezen te voorkomen.

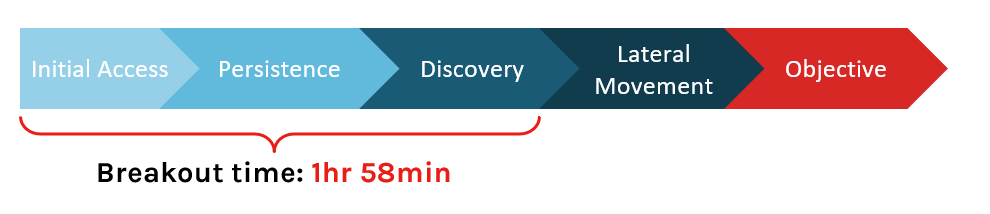

Breakout tijd en de 1-10-60 regel

Breakout tijd is de tijd die nodig is voor een indringer om lateraal naar andere systemen in het netwerk te gaan na aanvankelijk een machine in gevaar te hebben gebracht. Vorig jaar volgde CrowdStrike een gemiddelde breakouttijd van 1 uur en 58 minuten. Dit betekent dat een organisatie ongeveer twee uur heeft om de dreiging op te sporen, te onderzoeken en te verhelpen of in te Dammen. Als het langer duurt, loopt u het risico dat de tegenstander uw kritieke gegevens en activa steelt of vernietigt.

om een gevecht in cyberspace te winnen, staat snelheid voorop. De enige manier om een tegenstander te verslaan is door sneller te zijn — door het detecteren, onderzoeken en het bevatten van een inbraak binnen “breakout tijd.”

Top private-sector bedrijven streven ernaar om zich te houden aan wat CrowdStrike verwijst naar de 1-10-60 regel-detecteren van een inbraak binnen 1 minuut, onderzoeken binnen 10 minuten en isoleren of het oplossen van het probleem binnen 60 minuten. Hoe langer een tegenstander wordt toegestaan om deel te nemen in laterale beweging gedurende een langdurige verblijftijd, hoe waarschijnlijker een aanval uiteindelijk zal slagen.

stappen ter voorkoming van zijdelingse beweging

er zijn drie belangrijke stappen die u kunt en moet ondernemen om uw verdediging te versterken en de verblijftijd en de gevolgen ervan te verminderen of te elimineren.

Stap 1: Update uw Endpoint Security Solution

veel high-profile aanvallen deden zich voor gedurende maanden van verblijfstijd en verplaatsten zich lateraal om eenvoudig standaardbeveiliging te omzeilen. Moderne aanvallers rekenen op het feit dat veel organisaties blijven vertrouwen op legacy of standaard beveiligingsoplossingen — het soort technologie dat gemakkelijk wordt omzeild door moderne hacking tools. Nu is het verplicht om te upgraden naar uitgebreide technologie die Next-gen av en gedragsanalyse mogelijkheden omvat als je gericht bent op de hedendaagse geavanceerde aanvallen te bestrijden.

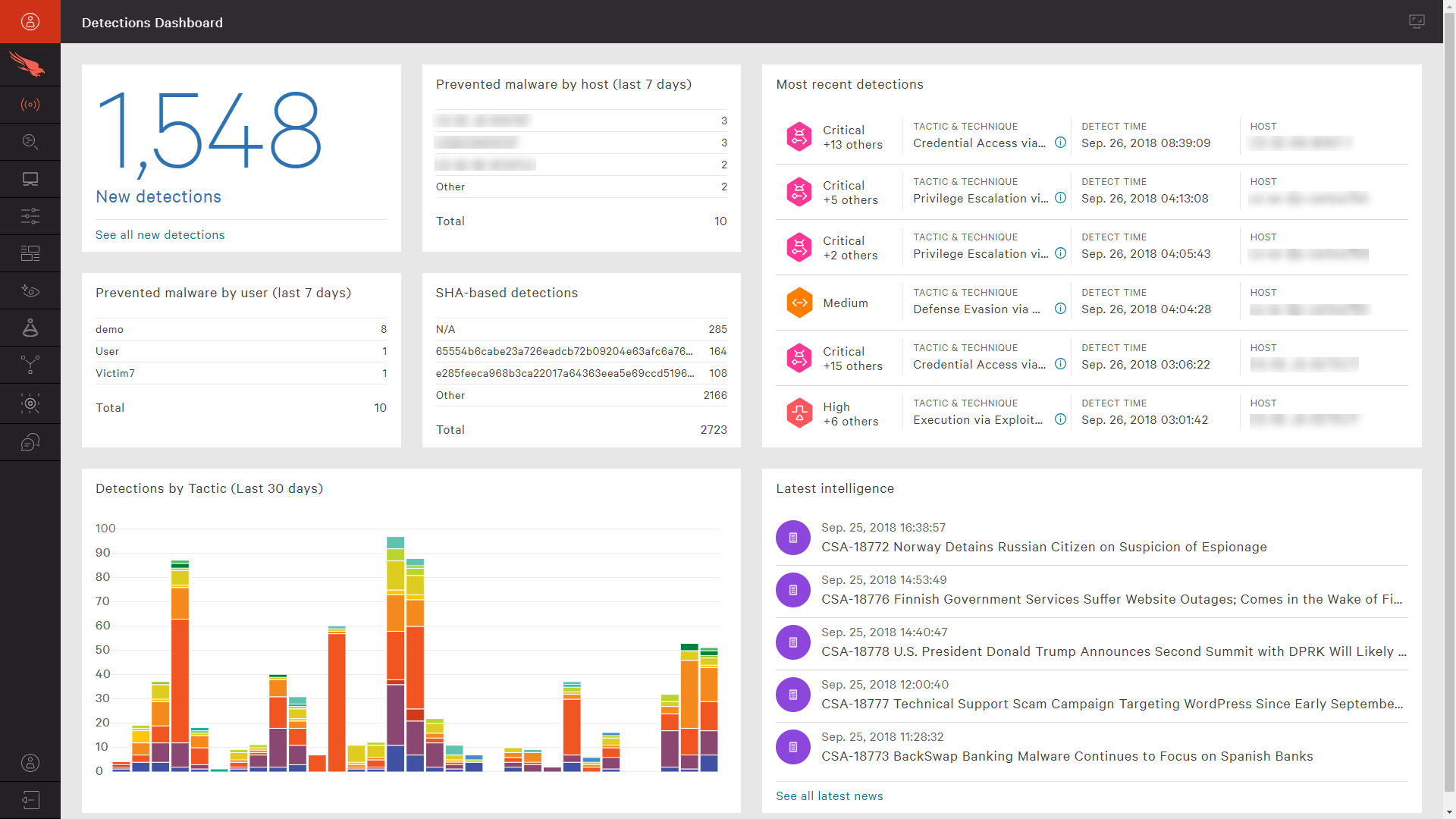

CrowdStrike ‘ s dashboard biedt onmiddellijk zicht op detecties

herevalueer ook uw beveiligingsstrategie om ervoor te zorgen dat u de meest effectieve beveiligingsaanpak hebt die mogelijk is — een die zowel preventietechnologie omvat om inbraakpogingen te stoppen als volledige EDR (endpoint detection and response) om automatisch verdachte activiteiten te detecteren. Het hebben van beide mogelijkheden in een enkele agent is een essentiële eerste stap.

Stap 2: Proactief jagen op geavanceerde bedreigingen

veel organisaties worden het slachtoffer van inbreuken, niet vanwege een gebrek aan waarschuwingen, maar omdat ze te veel hebben om te onderzoeken. Over-alerting en valse positieven kan resulteren in alert vermoeidheid.

als uw beveiligingsoplossingen te veel valse positieven leveren, of als u waarschuwingen krijgt zonder context en geen manier om ze te prioriteren, dan is het slechts een kwestie van tijd voordat een kritieke waarschuwing wordt gemist. Het is van vitaal belang dat echte experts proactief kijken naar wat er in uw omgeving gebeurt en gedetailleerde waarschuwingen naar uw team sturen wanneer ongewone activiteit wordt gedetecteerd.

overweeg om uw interne teams uit te breiden met een beveiligingsoplossing die hands-on expert threat hunting biedt, die proactief kan controleren op verborgen bedreigingen en valse positieven kan minimaliseren, terwijl prioriteit wordt gegeven om ervoor te zorgen dat de meest kritieke waarschuwingen onmiddellijk worden aangepakt.

Stap 3: Zorg voor een goede IT-hygiëne

Elimineer kwetsbaarheden zoals verouderde of ongepatchte systemen en software die mogelijk op de loer liggen in uw netwerkomgeving. Exploits kunnen lange tijd verborgen blijven voordat ze actief worden, en organisaties zullen worden blootgesteld als ze geen patches en updates toepassen op al hun eindpunten.

Uiteindelijk is uw beste verdediging ervoor te zorgen dat uw organisatie de meest effectieve technologie gebruikt die momenteel beschikbaar is en de 1-10-60-regel in uw cybersecurity-strategie opneemt.

het bereiken van deze benchmark vereist echte oplossingen van de volgende generatie, zoals het CrowdStrike Falcon®-platform, dat endpoint detection and response (EDR), managed threat hunting, next-gen AV met gedragsanalyse en machine learning en geautomatiseerde threat intelligence biedt. Deze tools zijn de sleutel tot het verkrijgen van de zichtbaarheid en context die u nodig hebt om te voldoen aan kritische, resultaatgerichte statistieken en de race te winnen tegen de meest geavanceerde tegenstanders van vandaag-en morgen.

bekijk onderstaande video om te zien hoe het CrowdStrike Falcon-platform voldoet aan de 1-10-60-regel: