ruch boczny

co to jest ruch boczny?

ruch boczny odnosi się do technik, których używa cyberatak, po uzyskaniu początkowego dostępu, aby wejść głębiej w sieć w poszukiwaniu poufnych danych i innych aktywów o wysokiej wartości. Po wejściu do sieci atakujący utrzymuje stały dostęp, przechodząc przez zagrożone środowisko i uzyskując zwiększone uprawnienia za pomocą różnych narzędzi.

ruch boczny jest kluczową taktyką, która odróżnia dzisiejsze zaawansowane trwałe zagrożenia (Apt) od uproszczonych cyberataków z przeszłości.

ruch boczny pozwala podmiotowi zagrożonemu uniknąć wykrycia i zachować dostęp, nawet jeśli zostanie wykryty na komputerze, który został zainfekowany po raz pierwszy. A przy wydłużonym czasie oczekiwania kradzież danych może nastąpić dopiero po tygodniach,a nawet miesiącach od pierwotnego naruszenia.

po uzyskaniu początkowego dostępu do punktu końcowego, na przykład poprzez atak phishingowy lub infekcję złośliwym oprogramowaniem, atakujący podszywa się pod legalnego użytkownika i przechodzi przez wiele systemów w sieci, aż do osiągnięcia celu końcowego. Osiągnięcie tego celu polega na zbieraniu informacji o wielu systemach i kontach, uzyskiwaniu poświadczeń, eskalacji uprawnień i ostatecznie uzyskaniu dostępu do zidentyfikowanego ładunku.

2021 CrowdStrike Global Threat Report

Pobierz raport Global Threat Report 2021, aby odkryć trendy w ciągle zmieniających się taktykach, technikach i procedurach atakujących, które nasze zespoły obserwowały w ubiegłym roku.

Pobierz teraz

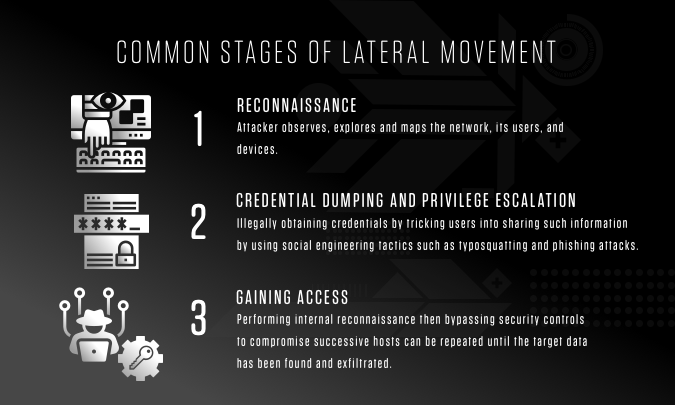

typowe etapy ruchu bocznego

istnieją trzy główne etapy ruchu bocznego: rozpoznanie, gromadzenie poświadczeń/przywilejów i uzyskiwanie dostępu do innych komputerów w sieci.

rozpoznanie

podczas rozpoznania atakujący obserwuje, bada i mapuje sieć, jej użytkowników i urządzenia. Ta mapa pozwala intruzowi zrozumieć konwencje nazewnictwa hostów i hierarchie sieci, zidentyfikować systemy operacyjne, zlokalizować potencjalne obciążenia i uzyskać informacje, aby wykonać świadome ruchy.

podmioty odpowiedzialne za zagrożenia wykorzystują różne narzędzia, aby dowiedzieć się, gdzie znajdują się w sieci, do czego mogą uzyskać dostęp oraz jakie zapory sieciowe lub inne środki odstraszające są dostępne. Atakujący może wykorzystać wiele zewnętrznych narzędzi niestandardowych i narzędzi open-source do skanowania portów, połączeń proxy i innych technik, ale korzystanie z wbudowanego systemu Windows lub narzędzi pomocy technicznej oferuje tę zaletę, że jest trudniejsze do wykrycia.

oto niektóre z wbudowanych narzędzi, które można wykorzystać podczas zwiadu:

- Netstat pokazuje bieżące połączenia sieciowe maszyny. Można to wykorzystać do identyfikacji krytycznych zasobów lub do zdobycia wiedzy na temat sieci.

- IPConfig / IFConfig zapewnia dostęp do informacji o konfiguracji sieci i lokalizacji.

- ARP cache podaje informacje o adresie IP do adresu fizycznego. Informacje te mogą być wykorzystywane do kierowania poszczególnych maszyn wewnątrz sieci.

- lokalna tablica routingu wyświetla bieżące ścieżki komunikacyjne dla podłączonego hosta.

- PowerShell, potężne narzędzie wiersza poleceń i skryptów, pozwala na szybką identyfikację systemów sieciowych, do których bieżący użytkownik ma lokalny dostęp administratora.

gdy atakujący zidentyfikuje obszary krytyczne do uzyskania dostępu, następnym krokiem jest zebranie danych logowania, które umożliwią wejście.

Dumping poświadczeń i eskalacja uprawnień

aby przejść przez sieć, atakujący potrzebuje ważnych poświadczeń logowania. Termin używany do nielegalnego uzyskiwania poświadczeń nazywa się ” credential dumping.”Jednym ze sposobów uzyskania tych poświadczeń jest zachęcenie użytkowników do udostępniania ich za pomocą taktyk inżynierii społecznej, takich jak typosquatting i ataki phishingowe. Inne typowe techniki kradzieży poświadczeń obejmują:

- Pass the Hash to metoda uwierzytelniania bez dostępu do hasła użytkownika. Ta technika omija standardowe kroki uwierzytelniania, przechwytując poprawne skróty haseł, które po uwierzytelnieniu umożliwiają atakującemu wykonywanie działań w systemach lokalnych lub zdalnych.

- Pass bilet jest sposobem uwierzytelniania za pomocą biletów Kerberos. Intruz, który naruszył kontroler domeny, może wygenerować” złoty bilet ” Kerberos offline, który pozostaje ważny przez czas nieokreślony i może być używany do podszywania się pod dowolne konto, nawet po zresetowaniu hasła.

- narzędzia takie jak Mimikatz są używane do kradzieży z pamięci podręcznej haseł tekstowych lub certyfikatów uwierzytelniania z pamięci skompromitowanego komputera. Mogą być następnie używane do uwierzytelniania na innych maszynach.

- narzędzia do rejestrowania kluczy umożliwiają atakującemu przechwytywanie haseł bezpośrednio, gdy niczego nie podejrzewający użytkownik wprowadzi je za pomocą klawiatury.

uzyskanie dostępu

proces przeprowadzania wewnętrznego rozpoznania, a następnie omijania kontroli bezpieczeństwa w celu skompromitowania kolejnych hostów, może być powtarzany, dopóki DANE celu nie zostaną znalezione i usunięte. W miarę jak cyberataki stają się coraz bardziej wyrafinowane, często zawierają silny element ludzki. Jest to szczególnie prawdziwe w przypadku ruchu bocznego, gdy organizacja może mieć do czynienia z ruchami i przeciwnikami przeciwnika. Ale ludzkie zachowania mogą być wykrywane — i przechwytywane — przez solidne rozwiązanie bezpieczeństwa.

wykrywanie i zapobieganie ruchom bocznym

gdy atakujący zabezpieczy Uprawnienia administracyjne i uzyska głębszy dostęp do sieci, złośliwy ruch boczny może być bardzo trudny do wykrycia, ponieważ może wydawać się „normalnym” ruchem sieciowym. Ponadto ludzki atakujący ma możliwość zmiany planów i wdrażania różnych technik i narzędzi w oparciu o zebrane informacje. A kiedy przeciwnik wykorzystuje wbudowane narzędzia systemowe, wykrywanie staje się jeszcze trudniejsze. Ważne jest, aby znaleźć i usunąć tych intruzów tak szybko, jak to możliwe, aby uniknąć kosztownych strat.

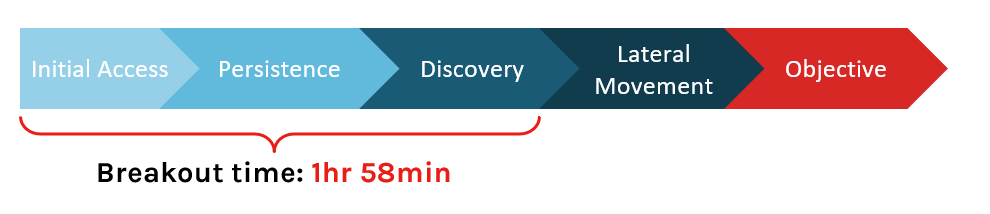

Breakout Time and the 1-10-60 Rule

Breakout time to czas potrzebny intruzowi na rozpoczęcie przechodzenia do innych systemów w sieci po początkowym narażeniu maszyny. W zeszłym roku CrowdStrike śledził średni czas ucieczki wynoszący 1 godzinę i 58 minut. Oznacza to, że organizacja ma około dwóch godzin na wykrycie, zbadanie i naprawienie zagrożenia lub powstrzymanie go. Jeśli trwa to dłużej, ryzykujesz, że przeciwnik wykradnie lub zniszczy twoje krytyczne dane i zasoby.

aby wygrać bitwę w cyberprzestrzeni, szybkość jest najważniejsza. Jedynym sposobem na pokonanie przeciwnika jest bycie szybszym-wykrywanie, badanie i powstrzymywanie włamania w czasie „breakout time”.”

Najlepsze firmy z sektora prywatnego starają się stosować do tego, co CrowdStrike określa jako zasadę 1-10-60 — wykrywanie włamania w ciągu 1 minuty, badanie w ciągu 10 minut i izolowanie lub rozwiązywanie problemu w ciągu 60 minut. Im dłużej przeciwnik może wykonywać ruch boczny przez dłuższy czas, tym bardziej prawdopodobne jest, że atak w końcu się powiedzie.

kroki zapobiegające bocznym ruchom

istnieją trzy krytyczne kroki, które możesz i powinieneś podjąć, aby wzmocnić swoją obronę i zmniejszyć lub wyeliminować czas przebywania i jego konsekwencje.

Krok 1: Zaktualizuj swoje rozwiązanie zabezpieczające punkt końcowy

wiele głośnych ataków miało miejsce przez miesiące czasu oczekiwania i przeniesiono je z boku, aby łatwo uniknąć standardowych zabezpieczeń. Współcześni napastnicy liczą na to, że wiele organizacji nadal opiera się na starszych lub standardowych rozwiązaniach bezpieczeństwa — technologii, którą łatwo omijają nowoczesne narzędzia hakerskie. Teraz konieczne jest uaktualnienie do kompleksowej technologii, która obejmuje AV nowej generacji i możliwości analizy behawioralnej, jeśli chcesz walczyć z dzisiejszymi wyrafinowanymi atakami.

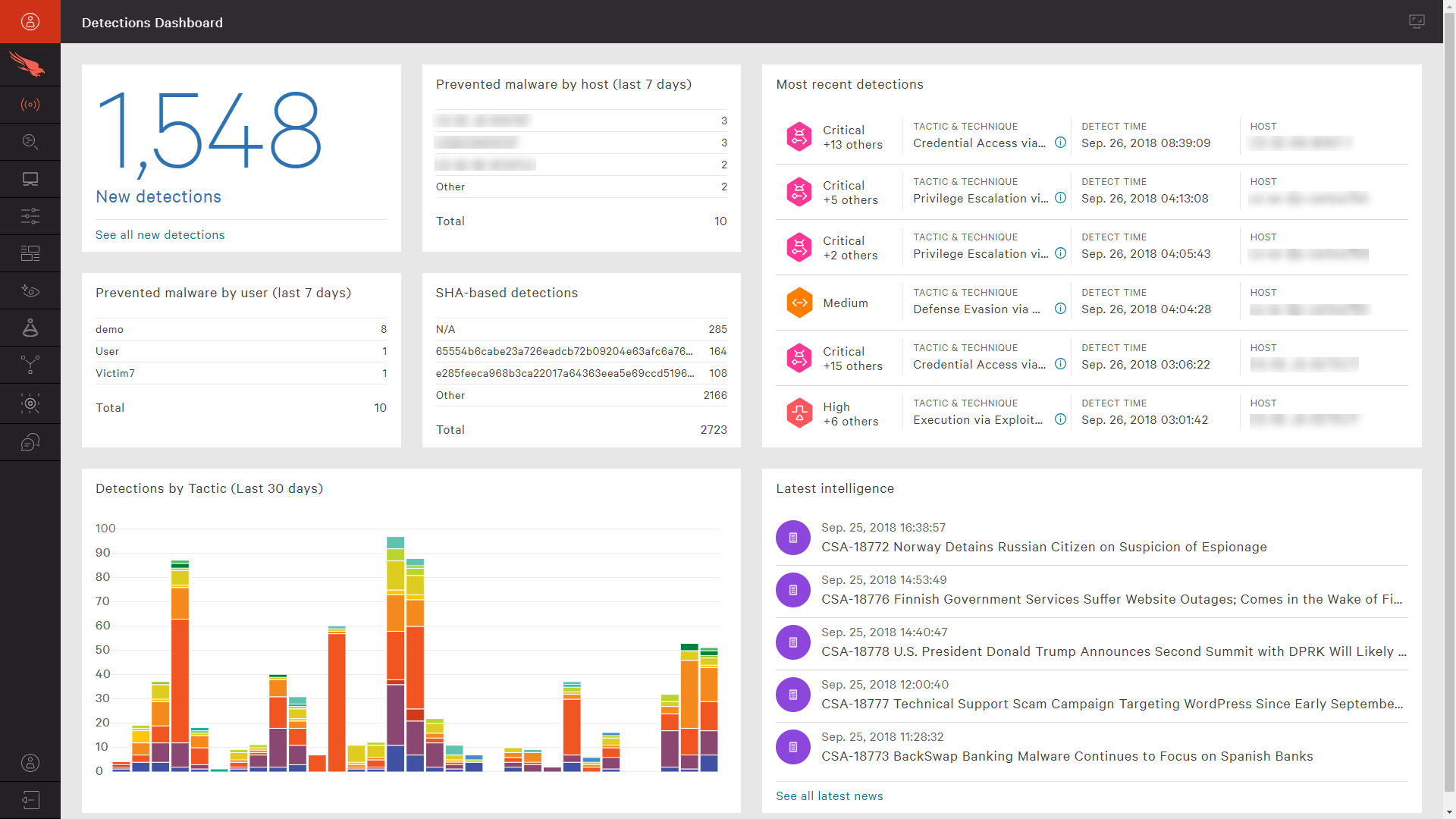

Pulpit Nawigacyjny CrowdStrike zapewnia natychmiastowy wgląd w wykrycia

ponadto ponownie oceniaj swoją strategię bezpieczeństwa, aby zapewnić najbardziej skuteczne podejście do bezpieczeństwa — takie, które obejmuje zarówno technologię zapobiegania próbom włamania, jak i pełną EDR (endpoint detection and response), aby automatycznie wykrywać podejrzane działania. Posiadanie obu możliwości w jednym agencie jest niezbędnym pierwszym krokiem.

Krok 2: Aktywnie poluj na zaawansowane zagrożenia

wiele organizacji pada ofiarą naruszeń nie z powodu braku alertów, ale dlatego, że mają zbyt wiele do zbadania. Nadmierne alerty i fałszywe alarmy mogą powodować zmęczenie alertów.

jeśli Twoje rozwiązania zabezpieczające dostarczają zbyt wiele fałszywych alarmów lub otrzymujesz alerty bez kontekstu i bez możliwości ich priorytetyzacji, to tylko kwestia czasu, zanim Alert krytyczny zostanie pominięty. Niezwykle ważne jest, aby prawdziwi eksperci aktywnie przyglądali się temu, co dzieje się w Twoim środowisku i wysyłali szczegółowe powiadomienia do Twojego zespołu w przypadku wykrycia nietypowej aktywności.

rozważ rozszerzenie swoich wewnętrznych zespołów o rozwiązanie bezpieczeństwa, które zapewnia praktyczne polowanie na zagrożenia ekspertów, które może aktywnie monitorować ukryte zagrożenia i minimalizować fałszywe alerty, zapewniając jednocześnie priorytetyzację, aby zapewnić natychmiastowe reagowanie na najbardziej krytyczne alerty.

Krok 3: Zachowaj właściwą higienę IT

wyeliminuj luki w zabezpieczeniach, takie jak przestarzałe lub niepasujące systemy i oprogramowanie, które mogą czaić się w środowisku sieciowym. Exploity mogą pozostać ukryte przez długi czas, zanim staną się aktywne, a organizacje zostaną ujawnione, jeśli nie zastosują poprawek i aktualizacji we wszystkich swoich punktach końcowych.

ostatecznie najlepszą obroną jest upewnienie się, że Twoja organizacja wdraża najskuteczniejszą obecnie dostępną technologię i uwzględnia zasadę 1-10-60 w strategii bezpieczeństwa cybernetycznego.

osiągnięcie tego poziomu wymaga prawdziwych rozwiązań nowej generacji, takich jak Platforma CrowdStrike Falcon®, która oferuje wykrywanie i reagowanie na punkty końcowe (EDR), zarządzane polowanie na zagrożenia, AV nowej generacji z analityką behawioralną i uczeniem maszynowym oraz zautomatyzowaną inteligencją zagrożeń. Narzędzia te są kluczem do uzyskania widoczności i kontekstu potrzebnego do spełnienia krytycznych, opartych na wynikach wskaźników i wygrania wyścigu z dzisiejszymi-i jutrzejszymi — najbardziej wyrafinowanymi przeciwnikami.

obejrzyj poniższy film, aby zobaczyć, jak Platforma CrowdStrike Falcon spełnia zasadę 1-10-60: