movimento Lateral

o que é movimento Lateral?

movimento Lateral refere-se às técnicas que um ciberatracker usa, após ganhar acesso inicial, para se mover mais profundamente em uma rede em busca de dados sensíveis e outros ativos de alto valor. Depois de entrar na rede, o atacante mantém o acesso contínuo, movendo-se através do ambiente comprometido e obtendo privilégios aumentados usando várias ferramentas.

movimento Lateral é uma tática chave que distingue as ameaças persistentes avançadas de hoje (APTs) dos ciberataques simplistas do passado.

movimento Lateral permite a um agente de ameaça evitar a detecção e manter o acesso, mesmo que descoberto na máquina que foi infectada pela primeira vez. E com um tempo de permanência prolongado, o roubo de dados pode não ocorrer até semanas ou até mesmo meses após a violação original.

depois de obter acesso inicial a um endpoint, tal como através de um ataque de phishing ou infecção por malware, o atacante personifica um usuário legítimo e se move através de vários sistemas na rede até que o objetivo final seja alcançado. Atingir esse objetivo envolve reunir informações sobre múltiplos sistemas e contas, obter credenciais, aumentar os privilégios e, em última análise, obter acesso à carga identificada.

2021 CrowdStrike Global Threat Report

faça o Download do Global 2021 Relatório de Ameaças para descobrir as tendências dos atacantes em constante evolução táticas, técnicas e procedimentos que nossas equipes observado no ano passado.

Download Now

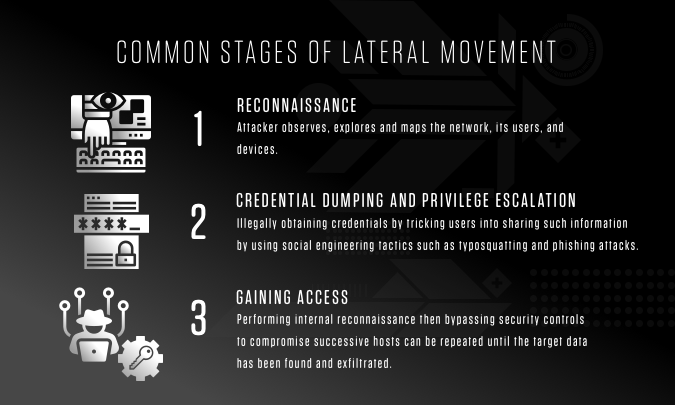

estágios comuns de movimento Lateral

existem três estágios principais de movimento lateral: reconhecimento, coleta de credenciais/privilégios, e acesso a outros computadores na rede.

reconhecimento

durante o reconhecimento, o atacante observa, explora e mapeia a rede, seus usuários e dispositivos. Este mapa permite ao intruso entender Convenções de nomes de host e hierarquias de rede, identificar sistemas operacionais, localizar potenciais cargas úteis e adquirir inteligência para fazer movimentos informados.

os agentes de ameaça implantam uma variedade de ferramentas para descobrir onde eles estão localizados na rede, o que eles podem ter acesso e o que firewalls ou outros dissuasão estão em vigor. Um atacante pode alavancar muitas ferramentas personalizadas externas e ferramentas de código aberto para varredura portuária, conexões proxy e outras técnicas, mas empregando janelas embutidas ou ferramentas de suporte oferecem a vantagem de ser mais difícil de detectar.

Aqui estão algumas das ferramentas embutidas que podem ser usadas durante o reconhecimento:

- o Netstat mostra as ligações de rede actuais da máquina. Isto pode ser usado para identificar ativos críticos ou para obter conhecimento sobre a rede.

- IPConfig / IFConfig fornece acesso à configuração da rede e informações de localização.

- a cache ARP dá informações sobre o endereço IP para o endereço físico. Esta informação pode ser usada para direcionar máquinas individuais dentro da rede.

- a tabela de encaminhamento local mostra os caminhos de comunicação actuais para a máquina ligada.

- PowerShell, uma poderosa linha de comando e ferramenta de scripting, permite a rápida identificação dos sistemas de rede aos quais o utilizador actual tem acesso local.

uma vez que o atacante tenha identificado áreas críticas para acessar, o próximo passo é recolher credenciais de login que permitirão a entrada.

Dumping credencial e Escalada de privilégios

para se mover através de uma rede, um atacante precisa de credenciais de login válidas. O termo usado para obter credenciais ilegalmente é chamado de “dumping credencial”.”Uma maneira de obter essas credenciais é enganar os usuários a compartilhá-las usando táticas de engenharia social, como typosquatting e ataques de phishing. Outras técnicas comuns para roubar credenciais incluem::

- passar o Hash é um método de autenticação sem ter acesso à senha do Usuário. Esta técnica contorna os passos de autenticação padrão, capturando hashs de senha válidos que uma vez autenticados permitem ao atacante executar ações em sistemas locais ou remotos.

- passar o bilhete é uma forma de autenticar usando bilhetes Kerberos. Um intruso que comprometeu um controlador de domínio pode gerar um Kerberos” bilhete dourado ” offline que permanece válido indefinidamente e pode ser usado para personificar qualquer conta, mesmo depois de um reset de senha.

- ferramentas como o Mimikatz são usadas para roubar senhas de texto simples em cache ou certificados de autenticação da memória de uma máquina comprometida. Eles podem então ser usados para autenticar a outras máquinas.

- Keylogging tools allow the attacker to capture passwords directly when an unsuspecting user enters them via the keyboard.

obter acesso

o processo de realização de reconhecimento interno e, em seguida, contornar os controles de segurança para comprometer os anfitriões sucessivos pode ser repetido até que os dados do alvo tenham sido encontrados e exfiltrados. E, à medida que os ciberataques se tornam mais sofisticados, muitas vezes contêm um forte elemento humano. Isto é particularmente verdadeiro para o movimento lateral, quando uma organização pode ser confrontada com movimentos e contra-ondas de um adversário. Mas o comportamento humano pode ser detectado — e interceptado-por uma solução de segurança robusta.

detectando e impedindo o movimento Lateral

uma vez que um atacante garante privilégios administrativos e ganha acesso mais profundo em uma rede, o movimento lateral malicioso pode ser muito difícil de detectar porque pode parecer ser “normal” tráfego de rede. Além disso, um atacante humano tem a capacidade de mudar planos e implantar diferentes técnicas e ferramentas com base na informação coletada. E quando o adversário utiliza ferramentas de Sistema embutidas, a detecção torna-se ainda mais difícil. É essencial encontrar e remover estes intrusos o mais rápido possível para evitar perdas dispendiosas.

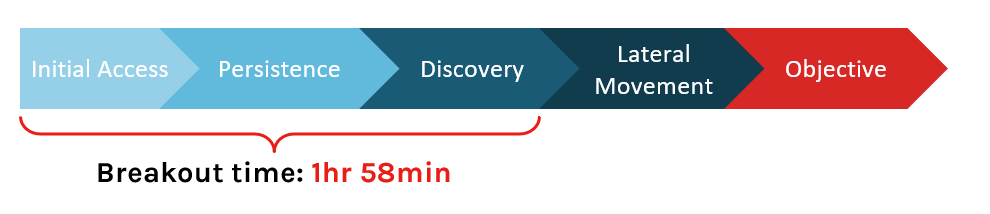

tempo de fuga e a regra 1-10-60

tempo de fuga é o tempo que leva para um intruso começar a mover-se lateralmente para outros sistemas na rede após inicialmente comprometer uma máquina. No ano passado, CrowdStrike localizou um tempo médio de fuga de 1 hora e 58 minutos. Isto significa que uma organização tem cerca de duas horas para detectar, investigar e remediar ou conter a ameaça. Se demorar mais tempo, corre o risco de o adversário roubar ou destruir os seus dados e bens críticos.

para ganhar uma batalha no ciberespaço, a velocidade é fundamental. A única maneira de vencer um adversário é sendo mais rápido — detectando, investigando e contendo uma intrusão dentro do “tempo de fuga”.”

as principais empresas do setor privado se esforçam para aderir ao que CrowdStrike se refere como a regra 1-10-60-detectar uma intrusão dentro de 1 minuto, investigar dentro de 10 minutos e isolar ou resolver o problema dentro de 60 minutos. Quanto mais tempo um adversário for autorizado a se envolver em movimento lateral ao longo de um tempo de permanência prolongado, mais provável um ataque acabará por ter sucesso.

passos para prevenir o movimento Lateral

há três passos críticos que você pode e deve tomar para fortalecer suas defesas e diminuir ou eliminar o tempo de permanência e suas consequências.

Passo 1: Actualizar a solução de segurança do Endpoint

muitos ataques de alto perfil ocorreram ao longo de meses de tempo de permanência e movidos lateralmente para evitar facilmente a segurança padrão. Os atacantes modernos contam com o fato de que muitas organizações continuam a confiar em soluções de segurança legadas ou padrão — o tipo de tecnologia que é facilmente contornada por ferramentas modernas de hacking. Agora é obrigatório atualizar para uma tecnologia abrangente que inclui a AV de próxima geração e capacidades de análise comportamental, se você pretende combater os ataques sofisticados de hoje.

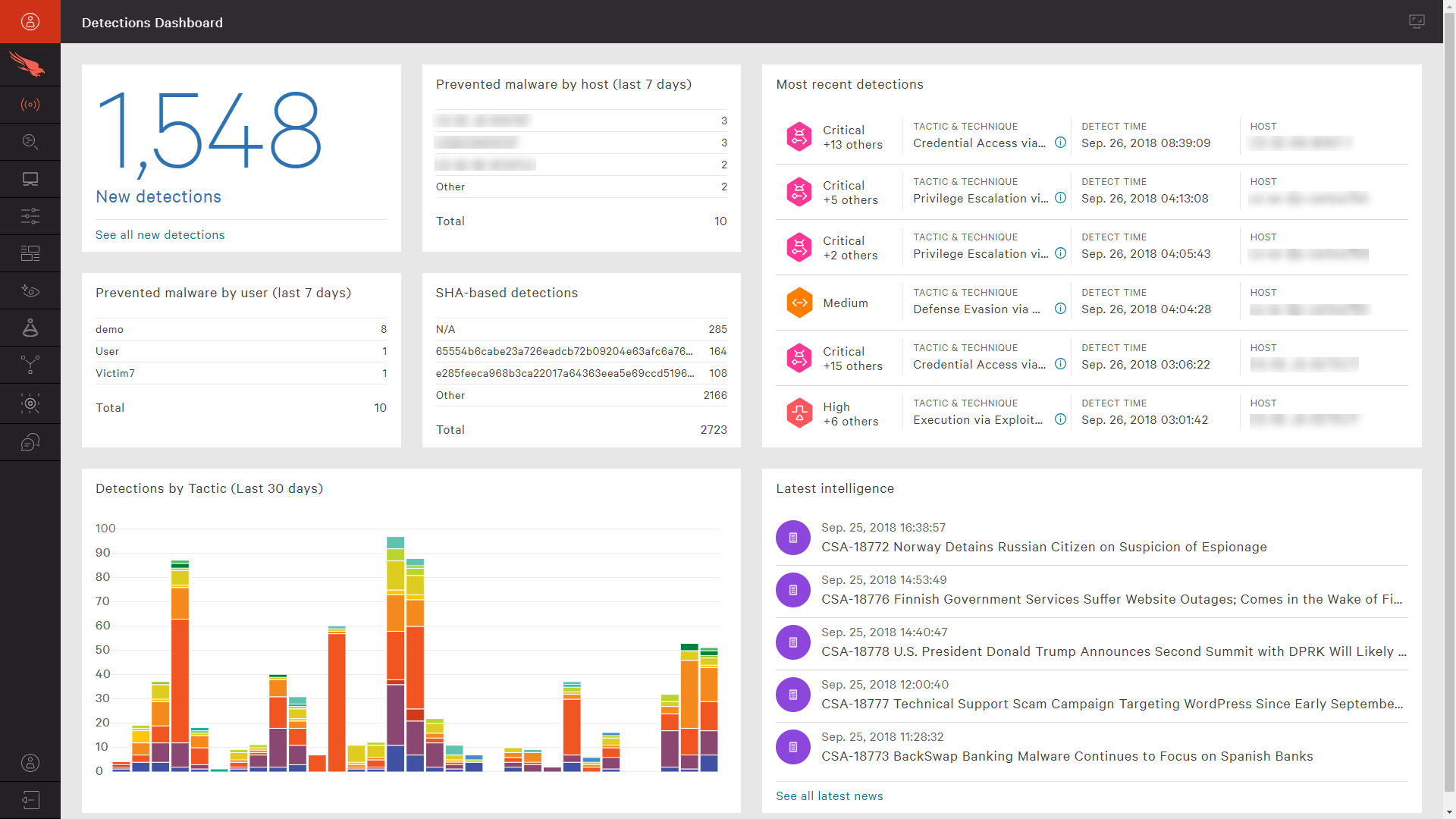

CrowdStrike do dashboard fornece uma visibilidade imediata das detecções

Também, reavaliar a sua estratégia de segurança para garantir que você tenha a segurança mais eficaz possível uma abordagem que inclui tanto a tecnologia de prevenção para parar as tentativas de intrusão e completo EDR (detecção de ponto final e de resposta) para automaticamente detectar uma atividade suspeita. Ter ambas as capacidades num único agente é um primeiro passo essencial.

Passo 2: Muitas organizações são vítimas de infrações, não por falta de alertas, mas por terem muitos para investigar. Excesso de alerta e falsos positivos podem resultar em fadiga de alerta.

se suas soluções de segurança estão entregando muitos falsos positivos, ou você está recebendo alertas sem contexto e sem forma de priorizá-los, então é apenas uma questão de tempo até que um alerta crítico seja perdido. É de vital importância ter especialistas reais olhando proativamente o que está ocorrendo em seu ambiente e enviando alertas detalhados para sua equipe quando a atividade incomum é detectada.

considere aumentar suas equipes internas com uma solução de segurança que fornece caça de ameaças de especialistas que podem monitorar proativamente para ameaças ocultas e minimizar falsos positivos, ao mesmo tempo que fornece priorização para garantir que os alertas mais críticos são abordados imediatamente.

Passo 3: Mantenha a higiene adequada das TI

elimine vulnerabilidades tais como sistemas e software desatualizados ou impraticáveis que possam estar escondidos no seu ambiente de rede. As façanhas podem permanecer escondidas por longos períodos de tempo antes de se tornarem ativas, e as organizações serão expostas se não aplicarem patches e atualizações em todos os seus pontos finais.Em última análise, sua melhor defesa é garantir que sua organização está implantando a tecnologia mais eficaz Atualmente disponível e incorporando a regra 1-10-60 em sua estratégia de segurança cibernética.

alcançar esta referência requer verdadeiras soluções de próxima geração, tais como a plataforma CrowdStrike Falcon®, que oferece detecção de endpoint e resposta (EDR), caça de ameaças gerenciadas, av de próxima geração com análise comportamental e aprendizagem de máquinas, e inteligência de ameaça automatizada. Estas ferramentas são a chave para ganhar a visibilidade e o contexto que você precisa para atender às métricas críticas e orientadas para o resultado e ganhar a corrida contra os adversários mais sofisticados de hoje-e de amanhã.

Assista ao vídeo abaixo para ver como a plataforma CrowdStrike Falcon satisfaz a regra 1-10-60: