mișcarea laterală

ce este mișcarea laterală?

mișcarea laterală se referă la tehnicile pe care un cyberattacker le folosește, după ce a obținut accesul inițial, pentru a se deplasa mai adânc într-o rețea în căutarea datelor sensibile și a altor active de mare valoare. După intrarea în rețea, atacatorul menține accesul continuu, trecând prin mediul compromis și obținând privilegii sporite folosind diverse instrumente.

mișcarea laterală este o tactică cheie care distinge amenințările persistente avansate de astăzi (apt) de atacurile cibernetice simpliste din trecut.

mișcarea laterală permite unui actor de amenințare să evite detectarea și să păstreze accesul, chiar dacă este descoperit pe mașina care a fost infectată pentru prima dată. Și cu un timp de ședere prelungit, furtul de date ar putea să nu apară decât săptămâni sau chiar luni după încălcarea inițială.

după obținerea accesului inițial la un punct final, cum ar fi printr-un atac de phishing sau o infecție malware, atacatorul se dă drept un utilizator legitim și se deplasează prin mai multe sisteme din rețea până la atingerea obiectivului final. Atingerea acestui obiectiv implică colectarea de informații despre mai multe sisteme și conturi, obținerea acreditărilor, escaladarea privilegiilor și, în cele din urmă, obținerea accesului la sarcina utilă identificată.

2021 CrowdStrike Global Threat Report

descărcați raportul Global Threat Report 2021 pentru a descoperi tendințele tacticilor, tehnicilor și procedurilor în continuă evoluție ale atacatorilor pe care echipele noastre le-au observat anul trecut.

Descărcați acum

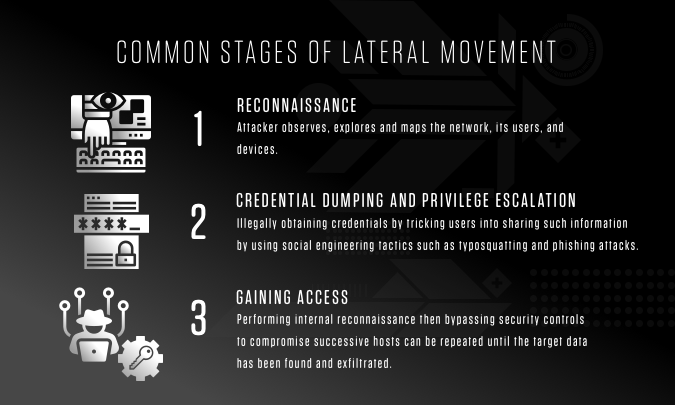

etape comune ale mișcării laterale

există trei etape principale ale mișcării laterale: recunoașterea, colectarea acreditărilor/privilegiilor și obținerea accesului la alte computere din rețea.

recunoaștere

în timpul recunoașterii, atacatorul observă, explorează și mapează rețeaua, utilizatorii și dispozitivele sale. Această hartă permite intrusului să înțeleagă convențiile de denumire a gazdei și ierarhiile rețelei, să identifice sistemele de Operare, să localizeze sarcini utile potențiale și să dobândească informații pentru a face mișcări informate.

actorii amenințării implementează o varietate de instrumente pentru a afla unde se află în rețea, la ce pot avea acces și ce firewall-uri sau alte elemente de descurajare există. Un atacator poate folosi multe instrumente personalizate externe și instrumente open-source pentru scanarea porturilor, conexiuni proxy și alte tehnici, dar utilizarea Windows-ului încorporat sau a instrumentelor de asistență oferă avantajul de a fi mai greu de detectat.

iată câteva dintre instrumentele încorporate care pot fi utilizate în timpul recunoașterii:

- Netstat arată conexiunile de rețea curente ale mașinii. Aceasta poate fi utilizată pentru identificarea activelor critice sau pentru obținerea de cunoștințe despre rețea.

- IPConfig/IFConfig oferă acces la configurația rețelei și informații despre locație.

- ARP cache oferă informații despre adresa IP la adresa fizică. Aceste informații pot fi utilizate pentru a viza mașini individuale din interiorul rețelei.

- tabelul de rutare locală afișează căile de comunicare curente pentru gazda conectată.

- PowerShell, o linie de comandă puternică și un instrument de scriptare, permite identificarea rapidă a sistemelor de rețea la care utilizatorul curent are acces local de administrare.

odată ce atacatorul a identificat zonele critice de accesat, următorul pas este colectarea acreditărilor de conectare care vor permite intrarea.

Dumping de Acreditare și escaladarea privilegiilor

pentru a trece printr-o rețea, un atacator are nevoie de acreditări de conectare valide. Termenul folosit pentru obținerea ilegală a acreditărilor se numește ” dumping de acreditare.”O modalitate de a obține aceste acreditări este de a păcăli utilizatorii să le împărtășească folosind tactici de inginerie socială, cum ar fi typosquatting și atacuri de phishing. Alte tehnici comune pentru furtul acreditărilor includ:

- Pass Hash este o metodă de autentificare fără a avea acces la parola utilizatorului. Această tehnică ocolește pașii standard de autentificare prin captarea hash-urilor de parole valide care, odată autentificate, permit atacatorului să efectueze acțiuni pe sisteme locale sau la distanță.

- Pass Biletul este o modalitate de autentificare folosind bilete Kerberos. Un intrus care a compromis un controler de domeniu poate genera un „bilet de aur” Kerberos offline care rămâne valabil pe o perioadă nedeterminată și poate fi folosit pentru a imita orice cont, chiar și după o resetare a parolei.

- instrumente precum Mimikatz sunt folosite pentru a fura parole de text în cache sau certificate de autentificare din memoria unei mașini compromise. Ele pot fi apoi folosite pentru autentificarea la alte mașini.

- instrumentele de Keylogging permit atacatorului să capteze parolele direct atunci când un utilizator nebănuit le introduce prin intermediul tastaturii.

obținerea accesului

procesul de efectuare a recunoașterii interne și apoi ocolirea controalelor de securitate pentru a compromite gazdele succesive poate fi repetat până când datele țintă au fost găsite și exfiltrate. Și, pe măsură ce atacurile cibernetice devin mai sofisticate, ele conțin adesea un element uman puternic. Acest lucru este valabil mai ales pentru mișcarea laterală, atunci când o organizație ar putea fi confruntată cu mișcări și contramutări de la un adversar. Dar comportamentul uman poate fi detectat — și interceptat-de o soluție robustă de securitate.

detectarea și prevenirea mișcării laterale

odată ce un atacator își asigură privilegiile administrative și obține un acces mai profund într-o rețea, mișcarea laterală rău intenționată poate fi foarte dificil de detectat, deoarece poate părea a fi un trafic de rețea „normal”. De asemenea, un atacator uman are capacitatea de a schimba planurile și de a implementa diferite tehnici și instrumente pe baza informațiilor colectate. Și când adversarul utilizează instrumente de sistem încorporate, detectarea devine și mai dificilă. Este esențial să găsiți și să eliminați acești intruși cât mai repede posibil pentru a evita pierderile costisitoare.

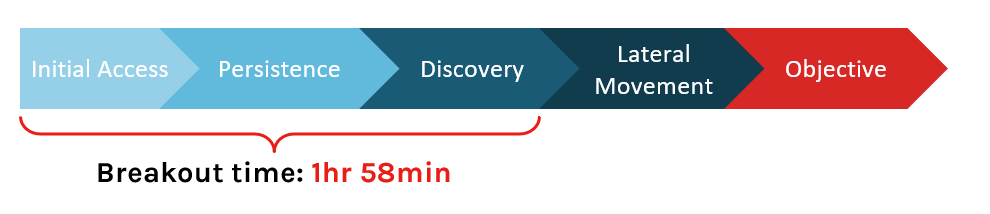

Breakout Time și regula 1-10-60

Breakout time este timpul necesar pentru ca un intrus să înceapă să se deplaseze lateral în alte sisteme din rețea după compromiterea inițială a unei mașini. Anul trecut, CrowdStrike a urmărit un timp mediu de spargere de 1 oră și 58 de minute. Aceasta înseamnă că o organizație are aproximativ două ore pentru a detecta, investiga și remedia amenințarea. Dacă durează mai mult, riscați ca adversarul să vă fure sau să vă distrugă datele și activele critice.

pentru a câștiga o bătălie în spațiul cibernetic, viteza este primordială. Singura modalitate de a bate un adversar este prin a fi mai rapid — prin detectarea, Investigarea și conținerea unei intruziuni în „timpul de spargere.”

companiile de top din sectorul privat se străduiesc să adere la ceea ce CrowdStrike se referă la regula 1-10-60 — detectarea unei intruziuni în decurs de 1 minut, investigarea în decurs de 10 minute și izolarea sau remedierea problemei în decurs de 60 de minute. Cu cât un adversar are mai mult timp să se angajeze în mișcare laterală într-un timp prelungit de ședere, cu atât este mai probabil ca un atac să reușească în cele din urmă.

pași pentru prevenirea mișcării laterale

există trei pași critici pe care îi puteți și ar trebui să îi faceți pentru a vă întări apărarea și a diminua sau elimina timpul de ședere și consecințele acestuia.

Pasul 1: Actualizați soluția de securitate Endpoint

multe atacuri de profil înalt au avut loc pe parcursul lunilor de timp de ședere și s-au mutat lateral pentru a se sustrage cu ușurință securității standard. Atacatorii moderni se bazează pe faptul că multe organizații continuă să se bazeze pe soluții de securitate moștenite sau standard — tipul de tehnologie care este ușor ocolită de instrumentele moderne de hacking. Acum este obligatoriu să faceți upgrade la o tehnologie cuprinzătoare care include capabilități de analiză AV și comportamentală de ultimă generație dacă doriți să combateți atacurile sofisticate de astăzi.

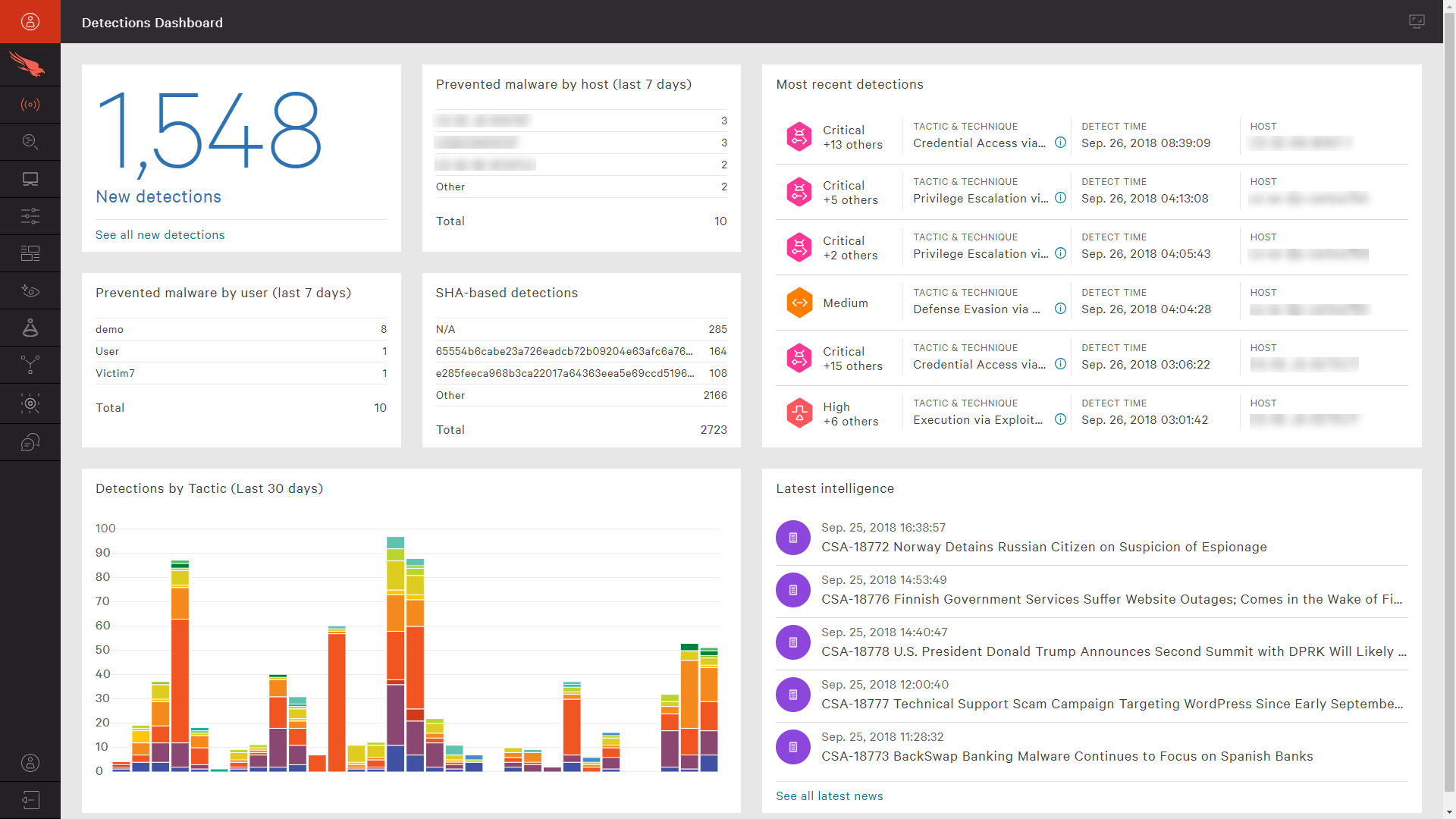

CrowdStrike dashboard oferă vizibilitate imediată asupra detectărilor

de asemenea, reevaluați strategia de securitate pentru a vă asigura că aveți cea mai eficientă abordare de securitate posibilă — una care include atât tehnologia de prevenire pentru a opri încercările de intruziune, cât și EDR complet (endpoint detection and response) pentru a detecta automat activitatea suspectă. Având ambele capacități într-un singur agent este un prim pas esențial.

Pasul 2: Hunt proactiv pentru amenințări avansate

multe organizații cad victime încălcărilor nu din cauza lipsei de alerte, ci pentru că au prea multe pentru a investiga. Supra-alertare și fals pozitive poate duce la oboseală alertă.

dacă soluțiile dvs. de securitate oferă prea multe rezultate fals pozitive sau primiți alerte fără context și fără nicio modalitate de a le acorda prioritate, atunci este doar o chestiune de timp înainte ca o alertă critică să fie ratată. Este extrem de important să aveți experți reali care să analizeze în mod proactiv ceea ce se întâmplă în mediul dvs. și să trimită alerte detaliate echipei dvs. atunci când este detectată o activitate neobișnuită.

luați în considerare augmentarea echipelor interne cu o soluție de securitate care oferă vânătoare de amenințări de experți, care poate monitoriza proactiv amenințările ascunse și reduce la minimum falsele pozitive, oferind în același timp prioritate pentru a vă asigura că cele mai critice alerte sunt abordate imediat.

Pasul 3: Mențineți o igienă IT adecvată

eliminați vulnerabilitățile, cum ar fi sistemele și software-urile învechite sau nepatchate, care pot fi ascunse în mediul dvs. de rețea. Exploatările pot rămâne ascunse pentru perioade lungi de timp înainte de a deveni active, iar organizațiile vor fi expuse dacă nu aplică patch-uri și actualizări în toate punctele lor finale.

în cele din urmă, cea mai bună apărare este să vă asigurați că organizația dvs. implementează cea mai eficientă tehnologie disponibilă în prezent și încorporează regula 1-10-60 în strategia dvs. de securitate cibernetică.

atingerea acestui punct de referință necesită soluții adevărate de generație următoare, cum ar fi platforma CrowdStrike Falcon, care oferă detectarea și răspunsul endpoint (EDR), vânătoarea de amenințări gestionate, AV de ultimă generație cu analiză comportamentală și învățare automată și informații automate despre amenințări. Aceste instrumente sunt esențiale pentru a obține vizibilitatea și contextul de care aveți nevoie pentru a îndeplini valorile critice, bazate pe rezultate și pentru a câștiga cursa împotriva celor mai sofisticați adversari de astăzi și de mâine.

Urmăriți videoclipul de mai jos pentru a vedea cum Platforma CrowdStrike Falcon satisface regula 1-10-60: