sidorörelse

Vad är sidorörelse?

Lateral rörelse hänvisar till de tekniker som en cyberattacker använder, efter att ha fått initial åtkomst, för att flytta djupare in i ett nätverk på jakt efter känslig data och andra värdefulla tillgångar. Efter att ha gått in i nätverket upprätthåller angriparen kontinuerlig åtkomst genom att flytta genom den komprometterade miljön och få ökade privilegier med olika verktyg.

Lateral rörelse är en viktig taktik som skiljer dagens avancerade ihållande hot (APTs) från förenklade cyberattacker från det förflutna.

sidorörelse gör det möjligt för en hotaktör att undvika upptäckt och behålla åtkomst, även om den upptäcktes på den maskin som först smittades. Och med en långvarig uppehållstid kan datastöld inte inträffa förrän veckor eller till och med månader efter den ursprungliga överträdelsen.

efter att ha fått initial åtkomst till en slutpunkt, till exempel genom en phishing-attack eller malware-infektion, imiterar angriparen en legitim användare och rör sig genom flera system i nätverket tills slutmålet uppnås. Att uppnå detta mål innebär att samla in information om flera system och konton, få referenser, eskalerande privilegier och i slutändan få tillgång till den identifierade nyttolasten.

2021 CrowdStrike Global Threat Report

ladda ner Global Threat Report 2021 för att avslöja trender i attackers ständigt utvecklande taktik, tekniker och procedurer som våra team observerade det senaste året.

ladda ner nu

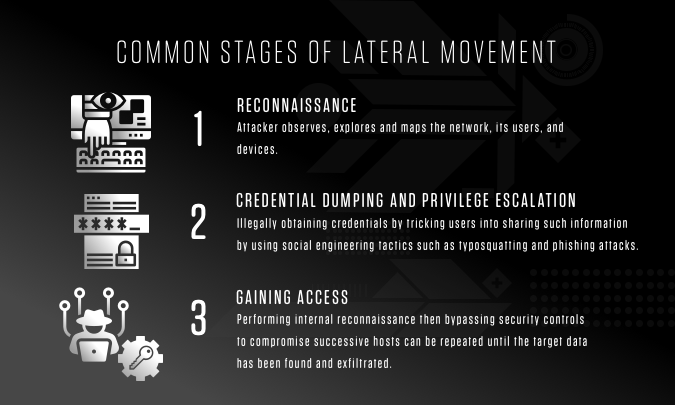

vanliga stadier av lateral rörelse

det finns tre huvudstadier av lateral rörelse: reconnaissance, credential/privilege gathering och få tillgång till andra datorer i nätverket.

rekognosering

under rekognosering observerar, utforskar och kartlägger angriparen nätverket, dess användare och enheter. Denna karta gör det möjligt för inkräktaren att förstå värdnamnkonventioner och nätverkshierarkier, identifiera operativsystem, lokalisera potentiella nyttolaster och förvärva intelligens för att göra informerade drag.

hotaktörer använder en mängd olika verktyg för att ta reda på var de befinner sig i nätverket, vad de kan få tillgång till och vilka brandväggar eller andra avskräckande medel som finns på plats. En angripare kan utnyttja många externa anpassade verktyg och verktyg med öppen källkod för portskanning, proxyanslutningar och andra tekniker, men att använda inbyggda Windows-eller supportverktyg erbjuder fördelen att det är svårare att upptäcka.

här är några av de inbyggda verktygen som kan användas under rekognosering:

- Netstat visar maskinens aktuella nätverksanslutningar. Detta kan användas för att identifiera kritiska tillgångar eller för att få kunskap om nätverket.

- IPConfig / IFConfig ger tillgång till nätverkskonfiguration och platsinformation.

- ARP cache ger information om IP-adressen till fysisk adress. Denna information kan användas för att rikta in sig på enskilda maskiner i nätverket.

- den lokala routingtabellen visar aktuella kommunikationsvägar för den anslutna värden.

- PowerShell, ett kraftfullt kommandorad och skriptverktyg, möjliggör snabb identifiering av nätverkssystem som den nuvarande användaren har lokal administratörsåtkomst till.

när angriparen har identifierat kritiska områden att komma åt är nästa steg att samla inloggningsuppgifter som tillåter inmatning.

Referensdumpning och utökning av privilegier

för att flytta genom ett nätverk behöver en angripare giltiga inloggningsuppgifter. Termen som används för att olagligt få referenser kallas ” referensdumpning.”Ett sätt att få dessa referenser är att lura användare att dela dem med hjälp av socialteknik taktik som typosquatting och phishing-attacker. Andra vanliga tekniker för att stjäla referenser inkluderar:

- passera Hash är en metod för autentisering utan att ha tillgång till användarens lösenord. Denna teknik kringgår standardautentiseringssteg genom att fånga giltiga lösenordshashar som en gång autentiserats tillåter angriparen att utföra åtgärder på lokala eller fjärrsystem.

- Pass biljetten är ett sätt att autentisera med Kerberos biljetter. En inkräktare som har äventyrat en domänkontrollant kan generera en Kerberos” golden ticket ” offline som förblir giltig på obestämd tid och kan användas för att efterlikna något konto, även efter en återställning av lösenord.

- verktyg som Mimikatz används för att stjäla cachade klartext lösenord eller autentiseringscertifikat från minnet av en komprometterad maskin. De kan sedan användas för att autentisera till andra maskiner.

- Keylogging verktyg tillåter angriparen att fånga lösenord direkt när en intet ont anande användare anger dem via tangentbordet.

få åtkomst

processen att utföra intern rekognosering och sedan kringgå säkerhetskontroller för att kompromissa med successiva värdar kan upprepas tills måldata har hittats och exfiltrerats. Och när cyberattacker blir mer sofistikerade innehåller de ofta ett starkt mänskligt element. Detta gäller särskilt för lateral rörelse, när en organisation kan ställas inför rörelser och motåtgärder från en motståndare. Men mänskligt beteende kan upptäckas — och avlyssnas-av en robust säkerhetslösning.

upptäcka och förhindra sidorörelse

när en angripare säkrar administrativa behörigheter och får djupare åtkomst till ett nätverk kan skadlig sidorörelse vara mycket svår att upptäcka eftersom det kan tyckas vara ”normal” nätverkstrafik. En mänsklig angripare har också förmågan att ändra planer och distribuera olika tekniker och verktyg baserat på den insamlade informationen. Och när motståndaren använder inbyggda Systemverktyg blir detekteringen ännu svårare. Det är viktigt att hitta och ta bort dessa inkräktare så snabbt som möjligt för att undvika kostsamma förluster.

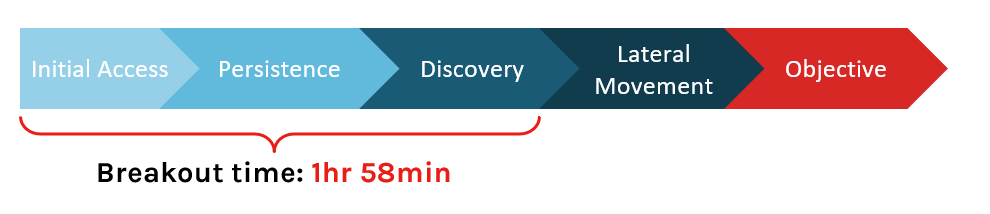

Breakout-tid och 1-10-60-regeln

Breakout-tid är den tid det tar för en inkräktare att börja flytta i sidled till andra system i nätverket efter att ha kompromissat en maskin. Förra året spårade CrowdStrike en genomsnittlig breakout-tid på 1 timme och 58 minuter. Det innebär att en organisation har ungefär två timmar på sig att upptäcka, undersöka och åtgärda eller begränsa hotet. Om det tar längre tid riskerar du att motståndaren stjäl eller förstör dina kritiska data och tillgångar.

för att vinna en strid i cyberspace är hastigheten avgörande. Det enda sättet att slå en motståndare är genom att vara snabbare — genom att upptäcka, utreda och innehålla ett intrång inom ”breakout time.”

topp privata företag strävar efter att följa vad CrowdStrike hänvisar till som 1-10-60 — regeln-upptäcka ett intrång inom 1 minut, undersöka inom 10 minuter och isolera eller åtgärda problemet inom 60 minuter. Ju längre en motståndare får delta i sidorörelse under en långvarig uppehållstid, desto mer sannolikt kommer en attack så småningom att lyckas.

steg för att förhindra sidorörelse

det finns tre kritiska steg du kan och bör vidta för att stärka ditt försvar och minska eller eliminera uppehållstid och dess konsekvenser.

Steg 1: Uppdatera din Endpoint Security Solution

många högprofilerade attacker inträffade under månader av uppehållstid och flyttade i sidled för att enkelt undvika standard säkerhet. Moderna angripare räknar med att många organisationer fortsätter att förlita sig på äldre eller vanliga säkerhetslösningar — den typ av teknik som enkelt kringgås av moderna hackverktyg. Nu är det obligatoriskt att uppgradera till omfattande teknik som inkluderar nästa generations AV-och beteendeanalysfunktioner om du syftar till att bekämpa dagens sofistikerade attacker.

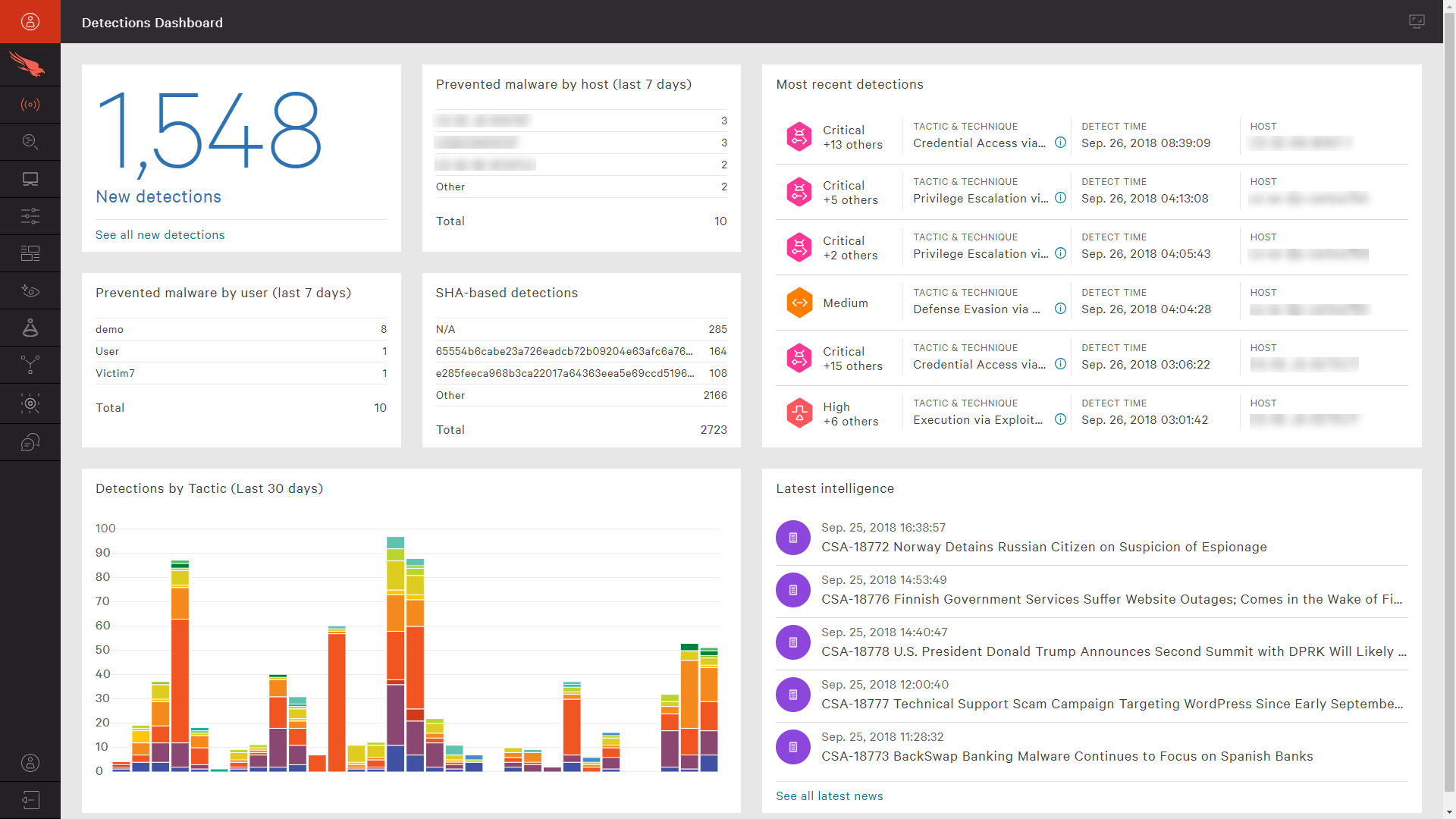

Crowdstrikes dashboard ger omedelbar insyn i detektioner

omvärdera också din säkerhetsstrategi för att säkerställa att du har den mest effektiva säkerhetsstrategin som möjligt — en som innehåller både förebyggande teknik för att stoppa intrångsförsök och full EDR (endpoint detection and response) för att automatiskt upptäcka misstänkt aktivitet. Att ha båda funktionerna i en enda agent är ett viktigt första steg.

steg 2: Proaktivt jaga efter avancerade hot

många organisationer faller offer för överträdelser inte på grund av brist på varningar utan för att de har för många att undersöka. Over-alerting och falska positiva kan resultera i alert trötthet.

om dina säkerhetslösningar levererar för många falska positiva, eller om du får varningar utan sammanhang och inget sätt att prioritera dem, är det bara en tidsfråga innan en kritisk varning missas. Det är mycket viktigt att verkliga experter proaktivt tittar på vad som händer i din miljö och skickar detaljerade varningar till ditt team när ovanlig aktivitet upptäcks.

överväg att utöka dina interna team med en säkerhetslösning som ger praktisk experthotjakt som kan övervaka proaktivt för dolda hot och minimera falska positiva, samtidigt som du prioriterar för att säkerställa att de mest kritiska varningarna behandlas omedelbart.

steg 3: Underhålla korrekt It-hygien

eliminera sårbarheter som föråldrade eller opatchade system och programvara som kan lura i din nätverksmiljö. Exploits kan förbli dolda under långa perioder innan de blir aktiva, och organisationer kommer att exponeras om de misslyckas med att tillämpa patchar och uppdateringar över alla sina slutpunkter.

i slutändan är ditt bästa försvar att se till att din organisation använder den mest effektiva tekniken som för närvarande finns tillgänglig och införlivar 1-10-60-regeln i din cybersäkerhetsstrategi.

för att uppnå detta riktmärke krävs sanna nästa generations lösningar som CrowdStrike Falcon obbi-plattformen, som erbjuder endpoint detection and response (EDR), hanterad hotjakt, nästa generations av med beteendeanalys och maskininlärning och automatiserad hotintelligens. Dessa verktyg är nyckeln till att få den synlighet och sammanhang du behöver för att möta kritiska, resultatdrivna mätvärden och vinna loppet mot dagens-och morgondagens — mest sofistikerade motståndare.

titta på videon nedan för att se hur CrowdStrike Falcon-plattformen uppfyller 1-10-60-regeln: